Yıllarca güvenlik ekipleri fidye yazılımını teknolojik bir sorun olarak ele aldı. Güvenlik ekipleri yedekleme sistemlerini güçlendirdi, uç nokta tespitini devreye aldı, veri kurtarma etrafında oluşturulan olay müdahale taktik kitaplarını uyguladı ve ilk erişimi engellemek için saldırı yüzeyi yönetimini kullandı.

Ancak 2025’te bu taktik tehlikeli derecede güncelliğini yitirdi. Günümüzün fidye yazılımı operasyonları, dosya şifrelemenin ötesinde, savunulması çok daha zor bir şeye, çalınan verileri silah haline getiren sistematik gasp kampanyalarına, yasal sorumluluğa ve endüstriyel ölçekte psikolojik baskıya dönüştü.

Bilinen çözüm (yedekten geri yükleme) artık tehdidi ortadan kaldırmıyor. Artık kuruluşların verilerin açığa çıkması, yasal sorumluluk ve itibarın zarar görmesi durumlarına yanıt vermesi gerekiyor.

Fidye Yazılımı 2025’te Nasıl Yeniden Düzenlendi?

2025 yılında fidye yazılımları büyümekle kalmadı, temelde yeniden düzenlendi. 2024’teki büyük çaplı yayından kaldırmaların (LockBit, BlackSuit ve 8Base) ardından hiçbir grup yeniden ekosisteme hakim olamadı. Bunun yerine fidye yazılımları parçalı ve işbirlikçi hale geldi; bağlı kuruluşlar markalar arasında akıcı bir şekilde hareket ediyor, araçları yeniden kullanıyor ve erişim aracılarını paylaşıyor.

Bu ademi merkeziyetçilik, ilişkilendirmeyi ve kesintiyi çok daha zorlaştırırken, mağdurlar üzerindeki etki ciddi olmaya devam etti.

Tek Başucu Kitabından Gasp Spektrumuna

Son kampanyalar, çifte gaspın tek bir taktik kitabının ötesine geçtiğini ortaya koyuyor. Tehdit aktörleri artık ölçek, etki ve dayanıklılık için optimize edilmiş bir dizi taktik kullanıyor. Tehdit aktörleri, kimlik istismarı ve sosyal mühendisliğin tek başına büyük ölçekli gasplara yol açabileceğini gösterdi.

Bu baskı, kamuoyunda utandırılarak ve geri dönüştürülmüş verilerle daha da artıyor. Bu, itibarın zarar görmesi ve maruz kalma tehditlerinin teknik aksaklıktan daha ağır bastığı, öncelikli baskı operasyonlarına doğru bir geçişe işaret ediyordu.

Aynı zamanda Qilin, Akira, SafePay, INC ve Lynx gibi gruplar klasik çifte şantaj modelini resmileştirdi: verileri çalmak, sistemleri şifrelemek ve ardından kamuya ifşa etmekle tehdit etmek. Müzakereleri giderek daha fazla yasal sorumluluğa, idari para cezalarına ve hukuk davalarına başvuruyor, fidye taleplerini yalnızca iyileşmeden ziyade bir tür “risk azaltma” olarak yeniden tanımlıyordu.

Cl0p, yüzlerce kurbandan aynı anda veri sızdırmak için tedarik zinciri yazılımından yararlanarak endüstriyel ölçekte şifrelemesiz gaspı geliştirdi.

Bu arada DragonForce ve RansomHub, bağlı kuruluşların yeniden kullanımı ve paylaşılan altyapının, markalar yok olurken, parçalanırken veya yeniden markalanırken bile çifte gaspı sürdürdüğü kartel tarzı operasyonların dayanıklılığını vurguladı.

Flare, açığa çıkan kimlik bilgileri, sızdırılan veriler ve tehdit aktörlerinin istismar ettiği yanlış yapılandırmalar için karanlık web pazarlarını, hırsız günlüklerini ve kod depolarını izler.

Sürekli eyleme geçirilebilir tehdit istihbaratı ile saldırı yüzeyinizde nelerin açığa çıktığını görün.

Platforma Erişin

Tehdit Aktörleri Neden Artık Düzenlemelerin Yüksek Olduğu Bölgelerdeki KOBİ’leri Hedef Alıyor?

Flare araştırmacıları yakın zamanda SafePay fidye yazılımının 2024’ün sonlarında nasıl hızla ortaya çıktığını ve veri hırsızlığı, şifreleme ve Tor tabanlı sızıntı sitelerini birleştiren ders kitabı niteliğindeki çifte şantaj yaklaşımını kullanarak 2025’e kadar nasıl agresif bir şekilde ölçeklendiğini analiz etti.

Araştırmacılar, 500 SafePay sızıntı kaydını analiz ederek kurbanların %90’ından fazlasının fidye ödeyebilecek kadar büyük, ancak uzun süreli kesintilere veya kamuya açık verilere maruz kalmaya dayanacak kadar dayanıklı olmayan küçük ve orta ölçekli işletmeler (KOBİ’ler) olduğunu buldu.

Kurbanlar ağırlıklı olarak hizmet bazlı şirketlerdi (yaklaşık %66), bu da fırsatçı taramadan ziyade kasıtlı ekonomik hedeflemenin göstergesiydi.

Coğrafi olarak olaylar, GDPR, NIS2, HIPAA ve ihlal bildirimi yasaları gibi çerçevelerin veri sızıntılarının maliyetini önemli ölçüde artırdığı yüksek düzenlemelerin olduğu, yüksek GSYİH’ye sahip bölgelerde (özellikle Amerika Birleşik Devletleri ve Almanya) kümelendi. Bu ortamlarda, kamuya açık maruziyet çoğu zaman fidyenin kendisinden daha ağır olan düzenleyici, yasal ve itibar açısından sonuçları tetikler.

Bu analiz, SafePay’in mağdur profilinin, resmi olay açıklamalarında nadiren ortaya çıkan daha geniş risk dinamiklerini nasıl açığa çıkardığını ortaya koyuyor. Çoğu kurban, fidye yazılımı saldırılarını hiçbir zaman kamuya açık bir şekilde bildirmediğinden, sızıntı sitesi istihbaratı bir “gölge şeffaflık katmanı” sağlayarak sektör yoğunlaşmasını, coğrafi maruziyeti ve kurumsal güvenlik açığını ortaya çıkarır.

Güvenlik ekipleri ve risk yöneticileri için bu bilgiler doğrudan eyleme geçirilebilir; üçüncü taraf risk değerlendirmeleri, siber sigorta sigortacılığı, birleşme ve satın alma durum tespiti ve proaktif savunma yatırımları için bilgi sağlar.

Psikolojik Başucu Kitabının İçinde: Fidye Notları Korkuyu Nasıl Silahlandırıyor?

Baskı merkezli şantajlara geçiş, karmaşık operasyonların çok ötesine uzanıyor. MongoDB fidye operasyonları üzerine ayrı bir Flare araştırması (2017’den beri aktif), uzun süredir devam eden, düşük teknolojili kampanyaların bile aynı baskı merkezli modele nasıl adapte olduğunu gösteriyor. Bir zamanlar basit bir “ödeme almak için şifreleme” planı olan şey, artık çalınan verilere, itibar kaybına ve yasal teşhire, teknik gelişmişlik yerine öncelik veriyor.

MongoDB ekosisteminde saldırganlar gelişmiş kötü amaçlı yazılımlara veya sıfır gün güvenlik açıklarına güvenmez. Bunun yerine öngörülebilir yanlış yapılandırmalardan yararlanırlar: kimlik doğrulaması olmadan internete açık MongoDB veya Mongo Express örnekleri.

Otomatik botlar, açık veritabanlarını tarar, koleksiyonları bağlar, atar veya siler ve genellikle kurtarmanın mümkün olduğuna dair herhangi bir kanıt olmadan, nispeten küçük Bitcoin ödemeleri (tarihsel olarak ~ 500 ila 600 $) talep eden fidye notları bırakır.

Bu, fidye yazılımı ekonomisinin daha geniş evrimini yansıtıyor: teknik yenilik için değil, ölçek, hız ve psikolojik baskı için optimize edin.

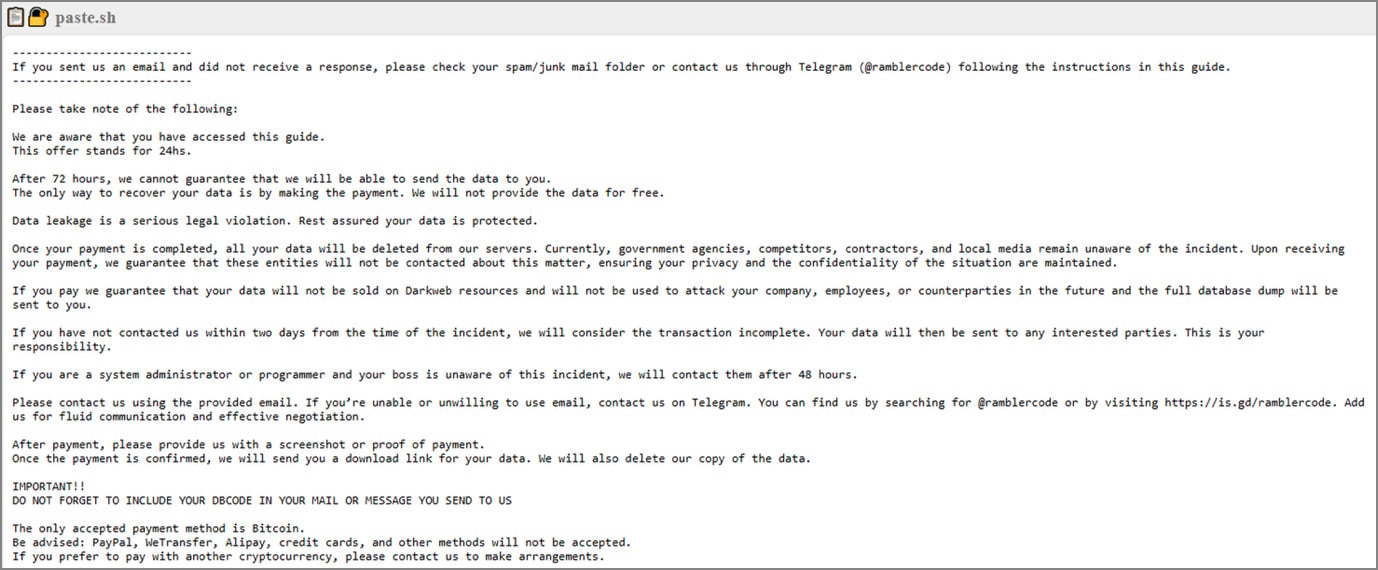

İlk fidye yazılımı notlarının basit olduğu (”verilerinizi ödeyin veya kaybedin”) modern gasp, müzakere rehberliği, yasal çerçeve ve psikolojik manipülasyonla tamamlanan, tamamıyla yazılı bir zorlama süreci haline geldi.

Psikolojik Baskı Noktaları

Fidye yazılımı gruplarının kurbanlarını manipüle etmek için kullandığı temel temalar aşağıdadır:

1. Gözetim ve Farkındalık

“Bu rehbere eriştiğinizin farkındayız.”

Bu algılanan her şeyi bilmeyi yaratır. Saldırgan, muhtemelen doğru olmasa bile paranoyaya ve aciliyete neden olan (“bizi izliyorlar”) izleme yeteneği sinyali verir.

2. Yapay Zaman Baskısı

“Bu teklif 24 saat geçerlidir.”

“İki gün içinde bizimle iletişime geçmezseniz…”

Kısa, giderek artan son teslim tarihleri, rasyonel karar almayı geçersiz kılmak için kullanılıyor; hukuki, idari veya adli danışma öncesinde dürtüsel eyleme zorluyor.

3. Kontrol Kaybı Çerçevesi

“Verilerinizi kurtarmanın tek yolu ödemeyi yapmaktır.”

Bu, ödemeyi tek uygulanabilir yol olarak çerçeveleyerek algılanan alternatifleri (yedeklemeler, kolluk kuvvetleri ve olaylara müdahale) ortadan kaldırır.

4. Yasal ve Düzenleyici Korku

“Veri sızıntısı ciddi bir hukuk ihlalidir.”

Bu, açıkça uyumluluk kaygısını (GDPR, ihlal bildirim yasaları ve davalar) tetikleyerek fidyeyi düzenleyici etkilerden daha ucuz bir alternatif olarak yeniden çerçeveliyor.

5. İtibar ve Maruz Kalma Tehditleri

“Devlet kurumları, rakipler, yükleniciler ve yerel medya habersiz kalıyor…”

Saldırgan korkuyu en üst düzeye çıkarmak için belirli hedef kitleleri belirler: düzenleyiciler, rakipler ve medya. Bu, veri kaybına ek olarak itibara yönelik bir şantajdır.

6. İç Hiyerarşi Baskısı

“Sistem yöneticisiyseniz… sizinle iletişime geçeceğiz [your boss].”

Bu, teknik personeli izole ederek ve onları suçlama veya iş kaybından kaçınmak için gizlice hareket etmeye zorlayarak örgütsel politikaları silah haline getiriyor.

7. Yanlış Güvence ve Güven Mühendisliği

“Verilerinizin satılmayacağını… sunucularımızdan silineceğini garanti ediyoruz.”

Bu, hiçbir yaptırım mekanizması veya iyi niyet kanıtı olmamasına rağmen, yanıltıcı bir güven yaratmak için sözleşme dilini taklit eder.

8. Sorumluluk Değişimi

“Bu senin sorumluluğunda.”

Gelecekteki zarar için açıkça mağduru suçlar, artan suçluluk duygusu ve algılanan ahlaki ödeme yükümlülüğü.

9. Sürtünmenin Azaltılması

Ayrıntılı Bitcoin satın alma talimatları, lojistik mazeretleri ortadan kaldırır ve tereddütleri azaltır; uyumluluk önündeki engelleri ortadan kaldırır.

Çifte Gasp Bileşenleri

Bu not, şifreleme olmadan bile çifte gaspı açıkça göstermektedir:

1. Birincil Gasp: Veri Kullanılabilirliği

2. İkincil Gasp: Veri İfşası

Şunlara yönelik tehditler:

Karanlık ağda veri sat

“İlgili taraflara” sızıntı

Medya, düzenleyiciler ve rakiplerle iletişim kurun

Çalışanları ve karşı tarafları hedefleyin

Bu, teknik bir olayı yasal, itibar ve iş sürekliliği krizine dönüştürür.

Güvenlik Ekipleri Neler Yapabilir?

Açığa çıkma odaklı fidye yazılımlarına karşı savunma dört stratejik değişiklik gerektirir:

1. Hukuk ve iletişim ekiplerini erkenden hazırlayın.

Birincil silah itibar kaybı ve mevzuata maruz kalma olduğunda, teknik iyileştirme tek başına yeterli olmayacaktır. Olay müdahale planları, önceden hazırlanmış ihlal bildirim şablonlarını, düzenleyici açıklama prosedürlerini ve medya müdahale çerçevelerini içermelidir; sonradan akla gelen bir düşünce olarak değil, ilk basamak savunması olarak.

2. Kuruluşunuzu daha siber güvenli olacak şekilde sürekli olarak eğitin.

Bu, fidye yazılımı gruplarının uyguladığı psikolojik taktiklere, özellikle de teknik personeli izole etmek ve gerilimi geciktirmek için tasarlanan suçluluk ve suçlama anlatılarına karşı kurumsal dayanıklılık oluşturmayı da içeriyor. Güvenlik ekiplerinin kişisel sonuçlardan korkmadan olayları erkenden ortaya çıkarabileceği bir ortam yaratın.

3. Güvenlik açığı yönetimi programınızı aktif olarak yararlanılan güvenlik açıklarına ilişkin istihbaratla güçlendirin.

Binlerce CVE ve milyonlarca güvenlik uyarısıyla karşı karşıya kalan güvenlik ekiplerinin, gerçek dünyadaki tehdit faaliyetlerini temel alan bir önceliklendirme çerçevesine ihtiyacı var. Fidye yazılımı gruplarının mevcut kampanyalarda hangi belirli güvenlik açıklarından yararlandığını belirleyen tehdit istihbaratından yararlanarak (örneğin, “Grup X, CVE-2024-1234 ve CVE-2025-5678’den aktif olarak yararlanıyor”) ekipler, her şeyi aynı anda çözmeye çalışmak yerine, fidye yazılımı operatörlerinin aslında ilk erişimi elde etmek için kullandıkları saldırı vektörleri üzerinde iyileştirme çabalarına odaklanabilir.

4. Fidye yazılımı grupları tarafından aktif olarak yararlanılan saldırı vektörlerine göre yapılandırma denetimlerine öncelik verin.

MongoDB örneği kritik bir prensibi göstermektedir: Tehdit aktörleri sonsuz yanlış yapılandırma permütasyonlarından yararlanmazlar; kimlik doğrulama olmadan internete açık veritabanları gibi öngörülebilir, yüksek verimli kalıpları sistematik olarak hedeflerler. Güvenlik ekipleri, olası her yapılandırma riskini denetlemeye çalışmak yerine, fidye yazılımı operatörlerinin mevcut kampanyalarda hangi belirli yanlış yapılandırmalardan yararlandığını belirlemek için tehdit istihbaratını kullanmalı, ardından bu yüksek riskli modeller için internete açık varlıklar üzerinde hedefli denetimler gerçekleştirmelidir. Bu yaklaşım, konfigürasyon yönetimini zorlu bir kontrol listesinden odaklanmış bir savunma stratejisine dönüştürür.

Modern Fidye Yazılımı Hakkında Bilinmesi Gerekenler

Modern fidye yazılımları artık şifrelemeyle tanımlanmıyor; tehdit aktörlerinin kuruluşlar üzerindeki nüfuzuyla tanımlanıyor. Tehdit aktörleri, 2017’den bu yana ve 2024’ten sonra hızla hızlanarak çalınan verileri, mevzuata maruz kalmayı ve psikolojik baskıyı silah haline getiren çifte gasp modellerine yöneldi.

SafePay gibi endüstriyel ölçekli operasyonlardan düşük teknolojili MongoDB kampanyalarına kadar bu model tutarlı: Saldırganlar teknik karmaşıklık yerine hız, ölçek ve psikolojik baskı için optimizasyon yapıyor.

Güvenlik ekipleri için bu, savunma stratejilerinin geleneksel kurtarma odaklı taktik kitapların ötesine geçmesi gerektiği anlamına geliyor. Dış etkenlere karşı görünürlük, disiplinli yapılandırma yönetimi ve sızdırılan kimlik bilgilerinin izlenmesi artık isteğe bağlı değil, temel niteliktedir.

Günümüzün fidye yazılımı sorunu, yalnızca kötü amaçlı yazılımlarla değil, temel olarak insani ve yasal baskılarla ilgilidir. Bu ayrımın kabul edilmesi, reaktif kriz yönetimini proaktif risk azaltımından ayıran şeydir.

Ücretsiz denememize kaydolarak daha fazla bilgi edinin.

Flare tarafından desteklenmiş ve yazılmıştır.