Mobil güvenlik çerçevesinde (MOBSF) kritik bir kusur keşfedildi, bu da kimlik doğrulamalı saldırganların uygunsuz yol doğrulamasından yararlanarak kötü amaçlı dosyaları yüklemesine ve yürütmesine izin verdi.

4.4.0 sürümünde bulunan ve 4.4.1’de yamalanan güvenlik açığı, kullanıcı tarafından desteklenen dosya yollarını ve arşivlerini ele alırken titiz dezenfektanın öneminin altını çizmektedir.

Key Takeaways

1. MobSF v4.4.0 allowed attackers to exploit file path flaws to access sensitive files.

2. These vulnerabilities risked data leaks and system corruption.

3. Update and secure the platform.

Dizin geçiş güvenlik açığı (CVE-2025-58161)

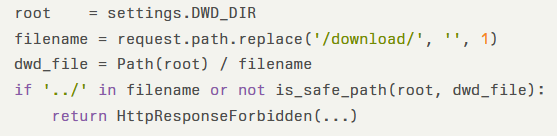

İlk sayı, mobsf/views/home.py’de uygulanan indirme işleyicisinde bulunur. İşlev, / indirme / önekini naif olarak çıkarır ve kalan dizeyi yapılandırılmış ayarlara birleştirir.

Burada, IS_SAFE_PATH (), çözülmüş check_path’ın Safe_Root ile başladığını doğrulamak için os.path.commonprefix () kullanır.

Bununla birlikte, CommonPrefix ham telleri karşılaştırdığından, /home/mobsloads_bak adlı /home/mobsf/.mobsf/downloads_bak adlı bir kardeş dizini /home/mobsf/.mobsf/downloads içinde yanlış kabul edilir. Gibi bir talep yayınlayarak:

Bir saldırgan, kardeş dizininden izin verilen bir uzantılı herhangi bir dosyayı alabilir.

Bu dizin geçiş güvenlik açığı (CVE-2025-58161) düşük bir şiddet derecesi (CVSS 3.1/AV: N/AC: L/PR: L/UI: N/S: U/C: N/I: N/S: N) taşır ve MOBSF paketinin sürüm 4.4.0’ı kullanarak tüm kurulumları etkiler.

Mutlak Yol Kayma Güvenlik Açığı

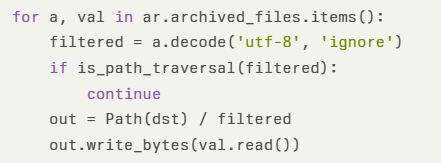

İkinci, daha şiddetli bir zayıflık (CVE-2025-58162) MOBSF/Statikanalyzer/Views/Common/Shared_func.py’deki AR arşivi ekstraksiyon mantığını etkiler.

Ar_extract () işlevi, her arşiv elemanı adını ve filtreleri yalnızca göreceli (.., %2e %2e, vb.) Filtrelerine, mutlak dosya adlarını ihmal eder:

Filtrelendiğinde /, yol (dst) / filtrelenmiş ile başladığında mutlak yola çözülür. /Home/mobsf/.mobsf/db.sqlite3 gibi bir üye içeren bir saldırgan-kontrollü.

Gösteriler, hazırlanmış bir arşiv yüklemenin bir sunucu hatasını tetiklediğini ve SQLITE veritabanını bozduğunu ve statik şablonlarla uğraşarak arızalı taramalara ve potansiyel olarak depolanan XSS’ye yol açtığını gösterdi.

Bu ılımlı şiddet kusuru (CVSS 3.1/AV: N/AC: L/PR: H/UI: N/S: U/C: N/I: H/A: H) MOBSF sürecinin ayrıcalıkları altında yazma, analiz sonuçlarının bozulması, bütünlük uzlaşması ve hizmet bozulması.

| CVE kimliği | Başlık | CVSS 3.1 puanı | Şiddet |

| CVE-2025-58161 | Mobsf İndir Rotasında Yol Gezisi | 0 | Düşük |

| CVE-2025-58162 | Rasgele Dosya. | 7.4 | Ilıman |

Azaltma

Bu güvenlik açıklarını keşfetmek için kredi Vasily Leshchenko (Solar AppSec) ve muhabir Noname1337H1’e gider.

Her iki konu da MOBSF 4.4.1’de ele alınmıştır. Kullanıcılar hemen yükseltmelidir. Önerilen düzeltmeler şunları içerir:

- Os.path.isabs () kontrolleriyle girişi normalleştirerek mutlak yolları reddetmek.

- Sağlam dizin sınır uygulaması için commonPrefix () yerine os.path.commonpath () kullanma.

- Arşiv ekstraksiyonunun sağlanması her zaman normalleştirilmiş hedef yolların amaçlanan kök altında kaldığını doğrular.

Bu hikayeyi ilginç bul! Daha fazla anında güncellemeler almak için bizi Google News, LinkedIn ve X’te takip edin.