Başlangıçta Mispadu Stealer, 2019’dan bu yana İspanyolca ve Portekizce konuşan kurbanları hedef alıyordu ancak yeni varyant, Meksika vatandaşlarıyla ilişkili URL’leri hedefliyor.

Unit 42 araştırmacıları tarafından bildirilen yakın tarihli bir gelişmede, kötü şöhretli Mispadu Stealer’ın yeni bir çeşidi ortaya çıktı ve gizli bilgi çalma teknikleriyle öncelikle Meksika’daki kullanıcıları hedef aldı. Keşif, bu kötü amaçlı yazılımın sürekli gelişimini gösteriyor, uyarlanabilirliğini ve siber güvenlik çabalarına getirdiği zorlukları ortaya koyuyor.

İlk olarak 2019’da tespit edilen Mispadu Stealer, öncelikli olarak İspanyolca ve Portekizce konuşan kurbanları hedef alan gizli operasyonlarıyla bilinen kalıcı bir tehdit haline geldi. Ancak en son versiyon, özellikle Meksika vatandaşlarıyla ilişkili bölgeleri ve URL’leri hedef alarak yüksek düzeyde bir karmaşıklık sergiliyor.

Bu yeni varyantın keşfi, Unit 42’nin Yönetilen Tehdit Avcılığı girişiminin bir parçası olarak gerçekleşti; araştırmacılar ise Windows Defender SmartScreen CVE-2023-36025 güvenlik açığını araştırıyorlardı.

Windows SmartScreen işlevinde bir güvenlik özelliği atlaması olarak sınıflandırılan bu güvenlik açığı, saldırganların uyarıları atlatmasına ve kötü amaçlı yükleri yürütmesine olanak tanıyor. Bu güvenlik açığından yararlanan Mispadu Stealer varyantının, SmartScreen’in uyarılarını etkili bir şekilde atlayarak internet kısayol dosyaları (.url) veya kötü amaçlı dosyalara işaret eden köprüler oluşturmayı içeren kurnaz bir teknik kullandığı ortaya çıktı.

Bu araştırmadaki en önemli bulgulardan biri, kötü amaçlı yazılımın, bir .url dosyasına yerleştirildiğinde kurbanları, SmartScreen uyarılarını tetiklemeden kötü amaçlı yükü alıp yürütmeleri için bir tehdit aktörünün ağ paylaşımına yönlendiren bir ağ paylaşımına referans veren bir parametre kullanmasıdır. Bu teknik, Mispadu Stealer ile sınırlı olmamakla birlikte, kötü amaçlı yazılımın taktiklerini uyarlama ve geliştirme yeteneğini sergiliyor.

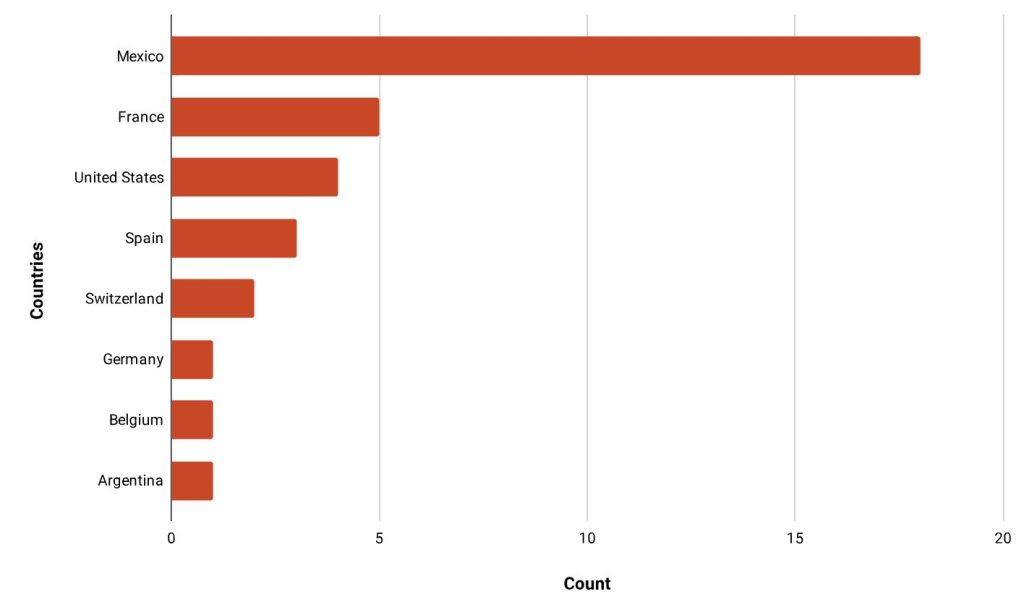

Yeni varyantın daha ayrıntılı analizi, kurbanları coğrafi konumlarına ve sistem yapılandırmalarına göre seçici olarak hedef alan karmaşık bir operasyonu ortaya koyuyor. Kötü amaçlı yazılım, yerel saat dilimi ile UTC arasındaki sapmayı sorgulayarak ve kurbanın konumuna dayalı kontroller gerçekleştirerek, öncelikle Amerika kıtası ve Batı Avrupa’nın belirli bölgeleri gibi belirli bölgelerde yürütülmesini sağlıyor.

Kötü amaçlı yazılım yürütüldükten sonra kurbanın tarayıcı geçmişiyle etkileşime girerek URL’leri çıkarıyor ve bunları hedeflenen listeye göre kontrol ediyor. Özellikle, kötü amaçlı yazılımın tespit edilmekten kaçınmak için şifreleme algoritmaları ve teknikleri kullanması, bilgi çalma yeteneklerinin gelişen karmaşıklığını vurguluyor.

Bu yeni varyantın önceki Mispadu kampanyalarına atfedilmesi, gelişen siber güvenlik tehditleriyle mücadelede karşılaşılan zorlukları vurgulamaktadır. Taktikler ve altyapıdaki benzerlikler, kötü amaçlı yazılımın kökenlerine ilişkin bilgiler sağlarken, bu tür tehditlerin sürekli değişen doğası, siber güvenliğe kapsamlı bir yaklaşım gerektirmektedir.

Mispadu gelişmeye ve şüphelenmeyen kullanıcıları hedeflemeye devam ederken, siber güvenlik uzmanları en son tehdit istihbaratı hakkında bilgi sahibi olmanın, güçlü uç nokta koruma önlemleri almanın ve çalışanlar ve kullanıcılar arasında bir siber güvenlik farkındalığı kültürünü savunmanın önemini vurguluyor. Proaktif önlemleri benimseyerek ve kolektif zekadan yararlanarak kuruluşlar, Mispadu Stealer’ın yeni versiyonu gibi ortaya çıkan tehditlere karşı daha iyi savunma yapabilir.

ALAKALI HABERLER

- Mirai Variant V3G4, DDoS Saldırıları İçin Nesnelerin İnterneti Cihazlarından Yararlanıyor

- IBM X-Force, Gootloader Kötü Amaçlı Yazılım Türevini Keşfediyor – GootBot

- Yeni ZLoader çeşidini dağıtan sahte TeamViewer indirme reklamları

- Yeni Ajan Tesla Varyantı, Windows PC’lere Bulaşmak İçin Excel İstismarını Kullanıyor

- MidgeDropper Varyantı Windows’ta Evden Çalışan Çalışanları Etkiliyor