Japonya’daki Ulusal Polis Teşkilatı (NPA) ve Kabine Siber Güvenlik Merkezi, ülkeyi hedef alan bir siber casusluk kampanyasını Çin devleti destekli “MirrorFace” hack grubuyla ilişkilendirdi.

Kampanya 2019’dan bu yana sürüyor ve halen devam ediyor; Japon araştırmacılar, hedeflerin ve saldırı yöntemlerinin farklılaştığı farklı aşamalar gözlemledi.

Her durumda öncelikli amaç, değerli ve gelişmiş Japon teknolojisine ilişkin bilgileri çalmak ve ulusal güvenlik istihbaratı toplamaktır.

“Earth Kasha” olarak da bilinen MirrorFace’in daha önce ESET tarafından seçimlerden önce Japon politikacılara saldırı düzenlediği, kimlik avı e-postaları kullanarak “MirrorStealer” adlı bir kimlik bilgisi hırsızını ve aynı zamanda “LODEINFO” arka kapısını kullandığı gözlemlenmişti.

Hükümeti ve teknolojiyi hedef almak

NPA’nın MirrorFace etkinliğine ilişkin analizine göre Çinli bilgisayar korsanları, Array Networks’teki CVE-2023-28461, Fortinet cihazlarındaki CVE-2023-27997 ve Citrix ADC/Gateway’deki CVE-2023-3519 dahil olmak üzere ağ ekipmanındaki kusurlardan yararlanıyor.

Tehdit aktörleri, ağları ihlal ettikten sonra hedef bilgisayarlara LODEINFO, ANEL, NOOPDOOR ve veri sızdırma yeteneğine sahip diğer kötü amaçlı yazılım ailelerini ve kalıcı uzun vadeli erişim için çeşitli arka kapıları bulaştırır.

NPA, MirrorFace bilgisayar korsanlarının yürüttüğü üç farklı kampanyayı belirledi:

- Kampanya A (2019–2023): Bilgi çalmak amacıyla kötü amaçlı yazılım yüklü e-postalarla düşünce kuruluşları, devlet kurumları, politikacılar ve medya hedeflendi.

- Kampanya B (2023): Japonya’nın yarı iletken, imalat, BİT, akademi ve havacılık sektörlerini hedef alarak internete bağlı cihazlardaki yazılım açıklarından yararlanıldı.

- Kampanya C (2024-günümüz): Akademiye, düşünce kuruluşlarına, politikacılara ve medyaya kötü amaçlı yazılım bulaştırmak için kötü amaçlı e-posta bağlantıları kullanıldı.

VSCode ve Windows Sandbox aracılığıyla Kaçınma

NPA, MirrorFace’in herhangi bir alarm vermeden ağlarda uzun süre kalmak için kullandığı iki kaçınma yöntemini vurguluyor.

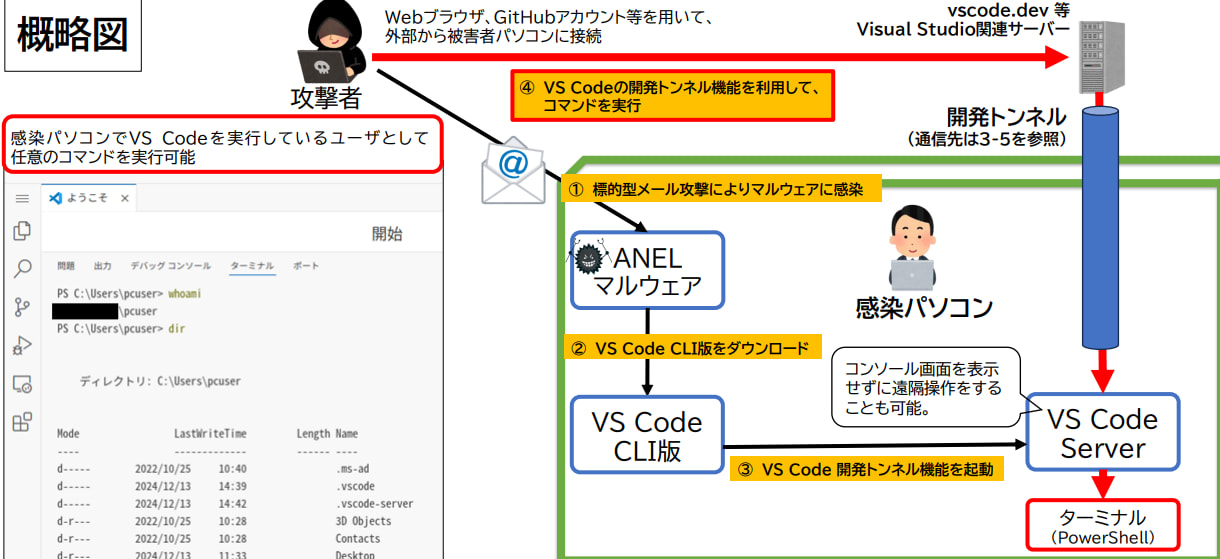

Bunlardan ilki, ANEL kötü amaçlı yazılımının ele geçirilen sistemde kurduğu Visual Studio Code tünellerini kullanıyor. Bu tüneller, genellikle PowerShell komutları olan, etkilenen sistemlerde yürütülecek komutları almak için kullanılır.

Kaynak: NPA

Bildirildiğine göre MirrorFace, en az Haziran 2024’ten beri VSCode tünellerini kullanıyor.

Bu, daha önce STORM-0866 ve Sandman APT gibi Çin devleti destekli diğer bilgisayar korsanlarına atfedilen belgelenmiş bir taktiktir.

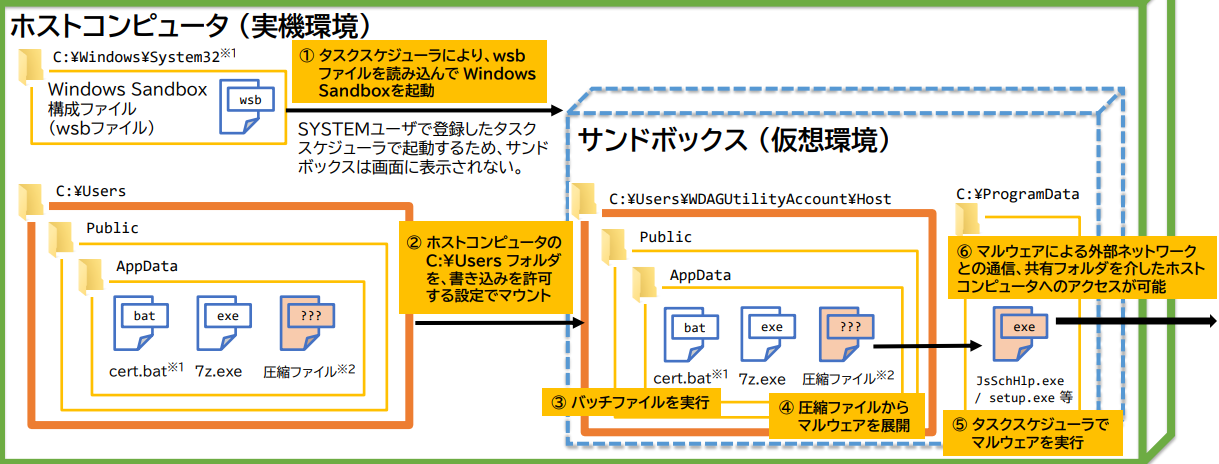

Haziran 2023’ten bu yana kullanılan ikinci kaçınma yöntemi, antivirüs tespitini atlayarak LOADEINFO’yu izole bir ortamda yürütmek için Windows Sandbox özelliğinin kullanılmasını içeriyor.

Windows Sandbox, komutları güvenli bir şekilde yürütebilen ve ana işletim sisteminden yalıtılmış programları çalıştırabilen sanallaştırılmış bir masaüstü ortamıdır.

Ancak Microsoft Defender da dahil olmak üzere ana bilgisayar işletim sistemi bu ortamı izlemez. Bu, tehdit aktörlerinin, paylaşılan klasörler aracılığıyla ana bilgisayara yerel dosya sistemi erişimini sürdürürken uzaktan komut ve kontrol (C2) sunucularıyla iletişim kuran kötü amaçlı yazılım çalıştırmasına olanak tanır.

Kaynak: NPA

Yukarıdakilere dayanarak NPA, sistem yöneticilerinin şüpheli PowerShell günlüklerini, VSCode etki alanlarıyla yetkisiz iletişimleri ve olağandışı korumalı alan etkinliklerini izlemesini önerir.

Windows Sandbox’ta yürütülen komutları günlüğe kaydetmek mümkün olmasa da NPA, Windows Sandbox’ın ne zaman başlatıldığını ve hangi yapılandırma dosyasının kullanıldığını algılamak amacıyla süreç oluşturmayı denetlemek için ana bilgisayardaki Windows politikalarını yapılandırabileceğinizi söylüyor.

Bu, genellikle Windows Sandbox kullanmayan kuruluşların, bunun kullanımını tespit etmesine ve daha fazla araştırma yapmasına olanak tanıyacaktır.