Siber güvenlik manzarası, Ulusal Polis Ajansı (NPA) ve Ulusal Olay Hazırlık ve Siber Güvenlik Stratejisi (NISC) Merkezi 8 Ocak 2025’te bir güvenlik danışmanlığı yayınladığında önemli bir gelişmeye tanık oldu.

Bu danışma, Japonya’daki kuruluşları hedefleyen “Mirrorface” olarak bilinen bir grup tarafından yürütülen gelişmiş bir Kalıcı Tehdit (APT) kampanyasını vurguladı.

Tehdit oyuncuları, saldırı metodolojilerinin bir parçası olarak Windows Sandbox ve Visual Studio Code’u akıllıca kullandı.

Bu makale, saldırı metodolojisi, adli eserler ve güvenlik profesyonellerinin bu tür saldırıları tespit etmek ve önlemek için uygulayabilecekleri temel önlemler hakkında bilgi vermek için teknik doğrulama araştırmalarından yararlanan Windows Sandbox sömürü tekniğinin kapsamlı bir analizini sunmaktadır.

Windows Sandbox’ı ve Güvenlik sonuçlarını anlamak

Windows Sandbox, Windows 10’da (Build 18342 ve sonraki) ve Windows 11’de izole edilmiş, geçici bir masaüstü ortamı oluşturan yerleşik bir sanallaştırma özelliğidir.

Bu hafif sanal makine, kullanıcıların ana bilgisayar sistemlerinde kalıcı değişiklikler riske atmadan potansiyel olarak güvensiz uygulamaları çalıştırmalarını sağlar.

Varsayılan olarak, Windows Sandbox devre dışı bırakılır ve grafik kullanıcı arayüzü veya komut satırı arabirimi aracılığıyla açık bir etkinleştirme gerektirir.

Etkinleştirildikten sonra, WDagutilityAccount adlı varsayılan bir kullanıcı hesabı altında çalışan ve özellikle Yöneticiler Grubuna ait bir ortam sağlar.

Sandbox ortamındaki bu idari ayrıcalık, saldırganların sömürmeyi öğrendikleri önemli bir güvenlik hususunu yaratır.

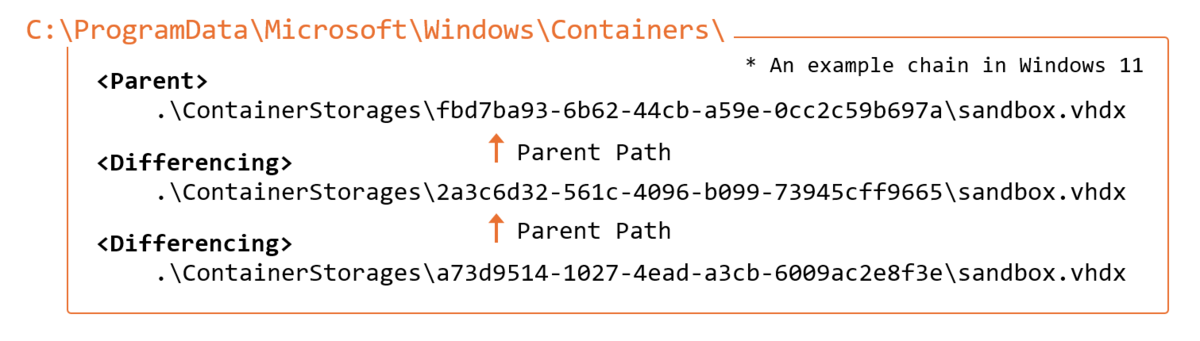

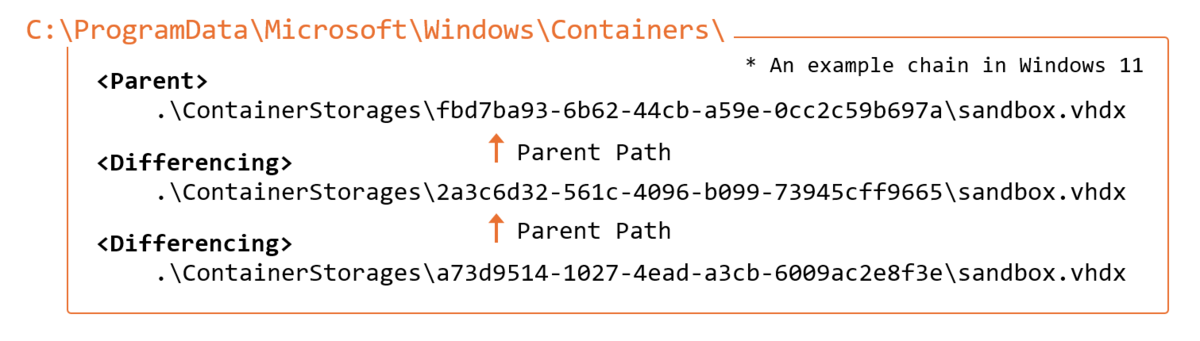

Sandbox, Sanal Sabit Disk (VHDX) teknolojisini kullanır ve bir diferansiyel yedekleme mekanizması kullanır. Başlatıldığında, hem üst hem de diferansiyel sanal diskler içeren C: \ ProgramData \ Microsoft \ Windows \ Contains altında VHDX ile ilgili klasörler oluşturur.

C:\ProgramData\Microsoft\Windows\Containers dosyaSandbox içindeki önemli bir güvenlik sınırlaması, Windows Defender’ın varsayılan olarak devre dışı bırakılması ve GUI veya PowerShell komutları aracılığıyla etkinleştirilememesidir.

Bu koruyucu boşluk, güvenlik ürün müdahalesi olmadan kötü amaçlı yazılım yürütme için fırsatlı bir ortam yaratır.

Bir diğer önemli husus, Windows Sandbox’ı WSB dosyaları aracılığıyla yapılandırma yeteneğidir-ağ erişimini, ana bilgisayar ve sanal alan arasındaki klasör paylaşımını, başlangıçta otomatik komut yürütme ve kaynak tahsisi parametrelerini tanımlayabilen XML tabanlı yapılandırma dosyaları.

Windows Sandbox’ın güvenlik sonuçları, son fonksiyonel güncellemeler göz önüne alındığında özellikle ilgiyle başa çıkmaktadır.

24 Ekim 2024 itibariyle Microsoft, KB5044384’ü yayınladı ve komut satırı kontrolü, arka plan yürütme özelliği ve GUI ile yapılandırılabilir ayarlar için WSB.EXE komutunun eklenmesi de dahil olmak üzere Windows Sandbox işlevlerinde önemli değişiklikler getirdi.

Bu geliştirmeler, meşru kullanım durumlarını iyileştirirken, aynı zamanda kötü niyetli kum havuzu faaliyetlerinin tespit edilmesini daha zor hale getirir.

En çok ilgili gelişmeler arasında, kullanıcı farkındalığı olmadan arka planda kum havuzunu çalıştırma, izlenebilir WSB dosyaları olmadan yapılandırma ve açıkça sonlandırılana kadar sanal alan ortamı içindeki verilerin kalıcılığını içerir.

Mirrorface’nin sofistike saldırı metodolojisi

Daha geniş APT10 şemsiyesi içinde bir alt grup olduğuna inanılan tehdit oyuncusu Mirrorface, gizli bir mekanizma olarak Windows Sandbox’tan yararlanan sofistike bir saldırı metodolojisi geliştirdi.

Saldırı kampanyaları, açık kaynaklı Lilith Rat’ın özelleştirilmiş bir versiyonu olan Lilimrat’ı kullandı.

Bu kötü amaçlı yazılım, Windows Sandbox içinde çalışacak şekilde tasarlanmıştır, WdAgutityAccount kullanıcı klasörünün varlığını kontrol eden koduyla kanıtlanmıştır – bu klasör bulunmazsa sonlandırma.

Bu kasıtlı tasarım seçimi, saldırganların Windows Sandbox’ı operasyonel bir ortam olarak kullanma konusundaki hedefli yaklaşımını göstermektedir.

Saldırı akışı, tehdit aktörlerinin idari ayrıcalıklar gerektiren Windows Sandbox’ı ve ardından bir sistemin yeniden başlatılmasını sağladığı bir hedef sistemin ilk uzlaşmasından sonra başlar.

Stratejik olarak tehlikeye atılan ana bilgisayar üzerine üç temel bileşen yerleştirirler: bir toplu dosya, bir arşiv yardımcısı (7-zip gibi) ve kötü amaçlı yazılım yükünü içeren bir arşiv dosyası.

Saldırganlar daha sonra ana bilgisayar ve sanal alan arasında klasör paylaşımı oluşturan, ağ bağlantısını etkinleştiren, bellek kaynakları tahsis eden ve en eleştirel olarak toplu iş dosyasını sandbox başlatma üzerine otomatik olarak yürütür.

Bu toplu iş dosyası genellikle arşivi çıkarma, kötü amaçlı yazılımları sistem ayrıcalıklarıyla yürüten ve planlanan görevi çalıştıran planlanmış bir görev oluşturma komutları içerir.

Bu tekniği özellikle sinsi yapan şey, Windows Sandbox’ın farklı bir kullanıcı hesabı (sistem gibi) altında Görev Zamanlayıcısı aracılığıyla yürütüldüğünde, bir pencere görüntüleymeden arka planda çalışması ve kullanıcılardan çalışmasını etkili bir şekilde gizlemesidir.

Bu izole ortamda yürütülen kötü amaçlı yazılım, TOR ağı aracılığıyla komut ve kontrol (C2) sunucuları ile iletişim kurarak iletişimleri şifreliyor ve C2 altyapısını gizliyor.

Kötü amaçlı yazılım, WSB yapılandırmasına göre kum havuzu içinde çalıştığından, yalnızca ana bilgisayar sistem etkinliklerini gözlemleyen izleme araçlarından kaçarken ana bilgisayardaki dosyalara erişebilir.

Ayrıca, Sandbox ortamında Windows Defender’ın olmaması, saldırganların güvenlik ürün müdahalesi olmadan çalışmasına izin verir.

Son Windows Sandbox özellik güncellemeleri, saldırganların yeteneklerini daha da artırdı.

Yeni WSB.EXE komut satırı işlevi, görünür pencereler olmadan arka plan yürütme, izlenebilir WSB dosyaları olmadan yapılandırmaya ve açık sonlandırılana kadar kalıcı veri depolama sağlar.

Bu gelişmeler saldırı yüzeyini önemli ölçüde artırır ve güvenlik uzmanları için algılama çabalarını karmaşıklaştırır.

Etkili izleme, araştırma ve azaltma stratejileri

Windows Sandbox sömürüsüne karşı savunmak, izlemeyi, adli araştırmayı ve önleyici kontrolleri kapsayan çok katmanlı bir yaklaşım gerektirir.

İzleme cephesinde, aktivasyonunu algılamak için Windows Sandbox ile ilişkili çeşitli işlemler izlenebilir: windowsSandbox.exe, WindowsSandboxClient.exe, cmproxyd.exe ve yeni Windows 11 derlemelerinde, WindowsSandboxRemotesession.exe ve wsb.exe.

Windows Sandbox ana makinenin ağ adaptörünü kullandığından, standart ağ izleme C2 sunucuları ile iletişimi tespit etmek için etkili olmaya devam etmektedir, ancak bu anonimlik ağı kullanıldığında TOR ağ trafiği için ek algılama mekanizmaları gerekebilir.

Tespit için önemli bir keşif, sanal alan işlemlerinin ana makineye tahsis edilen bellek alanı içinde yürütülmesidir.

Özellikle, sanal alanının içinde çalışan işlemlerden gelen dizeler ve eserler, ana makinede VMMEMWindowsSandbox işlemi (Windows 11) veya VMMEM işlemi (Windows 10) içinde bulunabilir.

Bu, güvenlik araçlarının bu bellek bölgelerini, kötü niyetli faaliyetler sanal alan ortamı ile sınırlı olsa bile, uzlaşma göstergeleri için taraması için kritik bir fırsat sağlar.

Bu işlemlerin bellek taraması, aksi takdirde gizli kalabilecek kötü amaçlı yazılım ve saldırı araçlarını tespit edebilir.

Adli bir soruşturma perspektifinden bakıldığında, birkaç eser Windows Sandbox aktivitesine dair kanıt sağlayabilir.

Ana makinede, ana dosya tablosu ($ mft) ve güncelleme sırası numarası dergisi ($ usnjrnl) WSB dosyalarının, monte edilmiş klasörlerin ve vhdx dosyalarının oluşturulmasını kaydedebilir.

Ön bildirim verileri, WSB ve VDHX dosya yükleme kayıtlarını içerebilirken, Windows kayıt defteri Windows Sandbox ile ilgili uygulama ilişkileri içerebilir.

Olay günlükleri ayrıca kum havuzu aktivasyonu ve kullanımı hakkında değerli bilgiler sağlayabilir.

Daha da önemlisi, ana ve diferansiyel sanal disk zinciri tutulurken VHDX dosyaları kurtarılırsa, sanal alan aktivitelerinin kapsamlı analizi için monte edilebilirler.

Monte edilmiş sanal alan ortamında, araştırmacılar $ MFT, $ USNJRNL, kayıt defteri, tarayıcı geçmişi ve olay günlükleri dahil olmak üzere değerli artefaktlara erişebilir, ancak Prefetch ve SRUM gibi bazı veri kaynakları mevcut değildir.

Önleyici kontrol önlemleri için kuruluşlar, Windows Sandbox’ı varsayılan olarak devre dışı bırakmayı ve yetkisiz aktivasyonu önlemek için katı kullanıcı ayrıcalık yönetimi uygulamayı düşünmelidir.

Windows Sandbox’ı etkinleştirmek idari haklar gerektirdiğinden, idari ayrıcalıkları kısıtlamak bu saldırı vektörünü etkili bir şekilde engelleyebilir.

Ayrıca, Windows Sandbox yürütülmesini etkinleştirildiğinde veya kullanıcıların etkinleştirme iznine sahip olduğunda bile Applocker politikaları dağıtılabilir.

Applocker Windows Sandbox’ı engellediğinde, bu olaylar olay günlüklerinde kaydedilir ve ek bir algılama mekanizması sağlar.

Windows Sandbox’ın Mirrorface Apt grubu tarafından sömürülmesi, saldırı tekniklerinde, tespitten kaçınmak için meşru işletim sisteminin özelliklerinden yararlanan sofistike bir evrimi temsil eder.

Saldırganlar, idari ayrıcalıklarla çalışan ancak güvenlik kontrollerinden yoksun olan izole bir ortamda çalışarak, kötü amaçlı yazılımlar yürütebilir, ana bilgisayar sistem dosyalarına erişebilir ve dijital ayak izlerini en aza indirirken C2 altyapısı ile iletişim kurabilir.

SOC/DFIR ekiplerinden misiniz?: Kötü amaçlı yazılım olaylarını analiz edin ve any.run -> şimdi ücretsiz başlayın.