Zyxel, 25 Nisan 2023’te müşterilerini güvenlik açığı hakkında bilgilendirdi ve etkilenen güvenlik duvarları için USG Flex, ATP, ZyWALL/USG ve VPN’i içeren yamaları duyurdu.

Mirai botnet’in bir çeşidi, yeni yamalı bir işletim sistemi komut enjeksiyon güvenlik açığından (CVE-2023-28771) yararlandıktan sonra çeşitli Zyxel Güvenlik Duvarlarını başarıyla hackledi. Hata birçok Zyxel ağ cihazını etkiledi ve şimdi onu kontrol eden Mirai botnet, DDoS saldırılarının başlatılmasına yol açabileceğinden sorun daha da kötüleşebilir.

İndirilen örnekleri analiz eden Palo Alto Networks Unit 42 araştırmacılarına göre, Zyxel güvenlik duvarlarını hackleyen Mirai botnet örneğine IZ1H9 adı veriliyor ve Ağustos 2018’de keşfedildi. Araştırmacılar bunu tüm Mirai varyantları arasında en aktif olanı olarak adlandırdı.

Botnet istemcisi önce güvenliği ihlal edilmiş aygıtın IP adresinin ağ bölümünü inceler ve belirli bir IP blok listesi için yürütmeden kaçınır. Buna hükümet ağları, teknoloji firmaları ve internet sağlayıcıları dahildir.

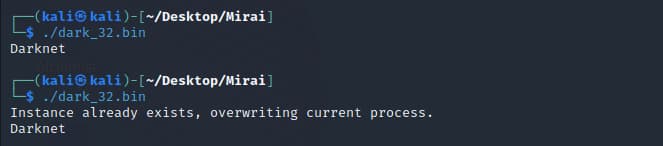

Kötü amaçlı yazılım, varlığını hissettirmek için konsola “Darknet” yazdırır. Ayrıca cihazın kötü amaçlı yazılımın yalnızca bir örneğini çalıştırmasını sağlayabilir. Cihazda bir botnet işlemi bulunursa, Mirai botnet istemcisi mevcut sürecini sonlandıracak ve Mirai botnet’in diğer türevlerine ve diğer ailelere ait işlemler listesinden yeni bir işlem başlatacaktır.

Kullanıcı VPN’i yapılandırsa veya varsayılan durumda olsa bile, güvenlik açığı bulunan sabit yazılım çalıştıran herhangi bir üründen yararlanılabilir. Mirai operatörleri artık çeşitli Zyxel SMB VPN Kutularına sahiptir.

Böcek Nasıl Keşfedildi?

Zyxel cihazlarını etkileyen güvenlik açığı, Trapa Security tarafından keşfedildi. Bazı güvenlik duvarlarında bulunan ve yetkisiz bir aktörün, özel olarak tasarlanmış paketleri cihaza ileterek işletim sistemi komutlarını uzaktan yürütmesine izin verebilecek uygunsuz mesaj işleme özellikleri nedeniyle meydana geldi. Rapid7’nin bir raporu, İnternet Anahtar Değişimi – IKE’nin güvenlik açığı bulunan bileşen olduğunu açıkladı.

Zyxel, 25 Nisan 2023’te müşterilerini güvenlik açığı hakkında bilgilendirdi ve etkilenen güvenlik duvarları için USG Flex, ATP, ZyWALL/USG ve VPN’i içeren yamaları duyurdu.

Kullanıcıların Cihazlara Derhal Yama Yapması Gerekir

CVE-2023-28771, Nisan 2023’te yamalandı. Ancak, birçok kullanıcının henüz düzeltmeyi uygulamaması, savunmasız cihazların bu şekilde toplu olarak kullanılmasına yol açıyor. Araştırmacı Kevin Beaumont, Perşembe günü bu güvenlik açığının Mirai botnet varyantı tarafından çok sayıda SMB cihazını etkileyen toplu istismarı hakkında bilgi verdi.

Güvenlik uzmanları, Zyxel ağ hizmetleri kullanıcılarını kusuru derhal düzeltmeye çağırdı. Birkaç gün önce Rapid7, hatanın vahşi ortamda istismar edilme olasılığı konusunda uyarıda bulunmuştu. Zyxel cihazlarının internete açık web arayüzlerinin 42.000 örneğinin ortaya çıktığını iddia etmiyorlar. Ancak Rapid7 araştırmacıları, güvenliği ihlal edilmiş cihazların sayısının çok daha fazla olabileceğine inanıyor. Zyxel güvenlik duvarlarını hedef alan Mirai kötü amaçlı yazılımı, Unix ve Linux’ta çalıştırılabilir bağlantı biçiminde (.elf) dağıtılır.

Zyxel, Tayvanlı bir ağ cihazı üreticisidir. Şirket kısa bir süre önce güvenlik duvarlarını etkileyen CVE-2023-33009 ve CVE-2023-33010 adlı iki kusuru daha düzeltti. Her iki arabellek taşma kusuru, bir rakibin bir DoS saldırısı başlatmasına veya cihazda rasgele kod yürütmesine izin verebilir.

İLGİLİ MAKALELER

- Azure OMGOD güvenlik açıklarından yararlanan Mirai botnet

- Mirai botnet, MooBot ile yeniden ortaya çıkıyor, D-Link cihazlarını vuruyor

- Saldırgan, sızan Mirai kaynak koduyla kötü amaçlı yazılım varyantı oluşturuyor