IZ1H9 olarak takip edilen Mirai tabanlı bir DDoS (dağıtılmış hizmet reddi) kötü amaçlı yazılım botnet’i, D-Link, Zyxel, TP-Link, TOTOLINK ve diğerlerinden Linux tabanlı yönlendiricileri ve yönlendiricileri hedeflemek için on üç yeni yük ekledi.

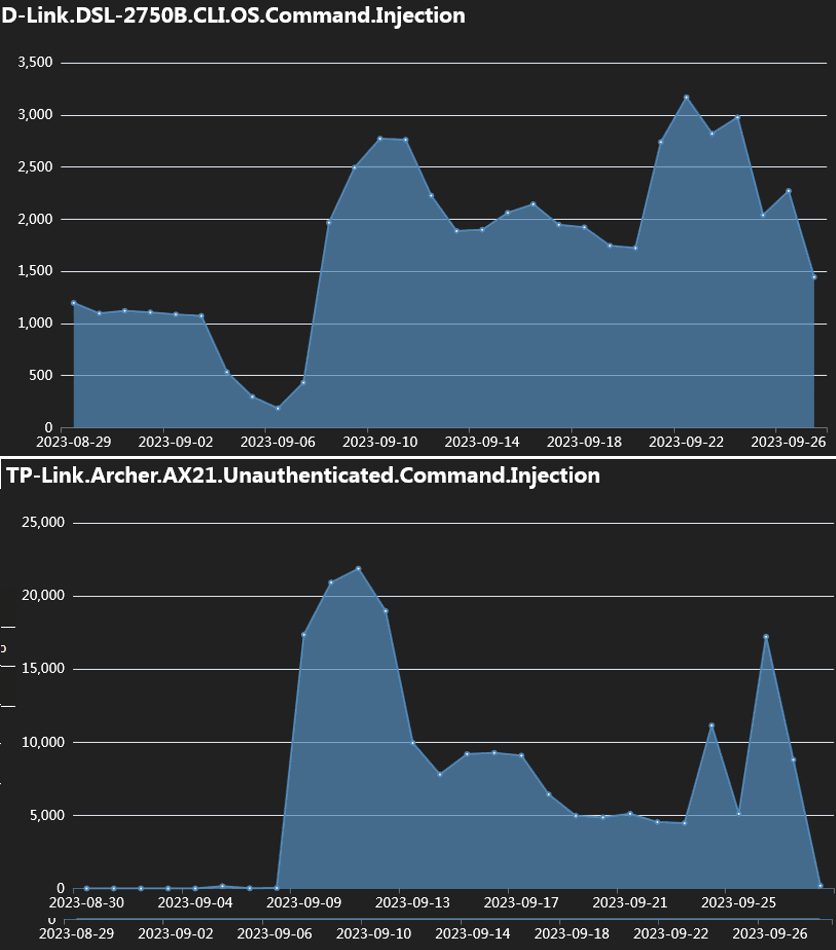

Fortinet araştırmacıları, eylül ayının ilk haftasında istismar oranlarında zirve gözlemlediklerini ve savunmasız cihazlara karşı on binlerce istismar girişiminin gerçekleştiğini bildirdi.

IZ1H9, cihazları DDoS sürüsüne dahil etmek için tehlikeye atıyor ve ardından muhtemelen ateş gücünü kiralayan istemcilerin emriyle belirli hedeflere DDoS saldırıları başlatıyor.

Kapsamlı IoT hedefleme

DDoS kötü amaçlı yazılımının hedef aldığı cihaz ve güvenlik açıklarının sayısı arttıkça, web sitelerine büyük darbeler indirebilecek büyük ve güçlü bir botnet oluşturma potansiyeli de arttı.

IZ1H9 örneğinde Fortinet, 2015’ten 2023’e kadar uzanan aşağıdaki kusurlara yönelik açıklardan faydalandığını bildiriyor:

- D-Link cihazları: CVE-2015-1187, CVE-2016-20017, CVE-2020-25506, CVE-2021-45382

- Çevrimiçi WF2419: CVE-2019-19356

- Sunhillo SureLine (8.7.0.1.1’den önceki sürümler): CVE-2021-36380

- Geutebruck ürünleri: CVE-2021-33544, CVE-2021-33548, CVE-2021-33549, CVE-2021-33550, CVE-2021-33551, CVE-2021-33552, CVE-2021-33553, CVE-2021-33554

- Yealink Cihaz Yönetimi (DM) 3.6.0.20: CVE-2021-27561, CVE-2021-27562

- Zyxel EMG3525/VMG1312 (V5.50’den önce): CVE belirtilmedi ancak Zyxel cihazının /bin/zhttpd/ bileşeni güvenlik açığını hedefliyor

- TP-Link Archer AX21 (AX1800): CVE-2023-1389

- Korenix JetWave kablosuz erişim noktası: CVE-2023-23295

- TOTOLINK yönlendiricileri: CVE-2022-40475, CVE-2022-25080, CVE-2022-25079, CVE-2022-25081, CVE-2022-25082, CVE-2022-25078, CVE-2022-25084, CVE-2022-25077, CVE -2022-25076, CVE-2022-38511, CVE-2022-25075, CVE-2022-25083

Kampanya aynı zamanda “/cgi-bin/login.cgi” rotasıyla ilgili belirtilmemiş bir CVE’yi de hedefliyor ve bu durum Prolink PRC2402M yönlendiricisini potansiyel olarak etkiliyor.

Saldırı zinciri

Yukarıda belirtilen CVE’lerden birinden yararlanıldıktan sonra, belirtilen bir URL’den “l.sh” adlı bir kabuk komut dosyası indiricisini getirme komutunu içeren bir IZ1H9 yükü cihaza enjekte edilir.

Çalıştırıldıktan sonra komut dosyası, kötü amaçlı etkinliği gizlemek için günlükleri siler ve ardından farklı sistem mimarileri için uyarlanmış bot istemcilerini getirir.

Son olarak komut dosyası, belirli bağlantı noktalarındaki bağlantıyı engellemek ve kötü amaçlı yazılımın cihazdan kaldırılmasını zorlaştırmak için cihazın iptables kurallarını değiştirir.

Yukarıdakilerin hepsini yaptıktan sonra bot, C2 (komut ve kontrol) sunucusuyla iletişim kurar ve komutların yürütülmesini bekler.

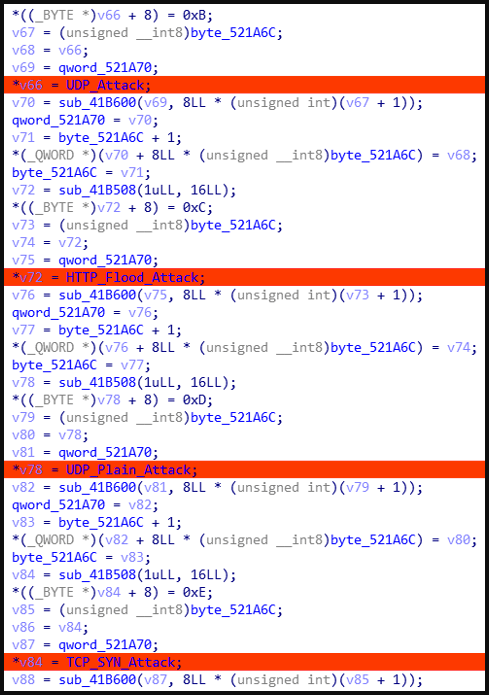

Desteklenen komutlar, UDP, UDP Plain, HTTP Flood ve TCP SYN dahil olmak üzere başlatılacak DDoS saldırısının türüyle ilgilidir.

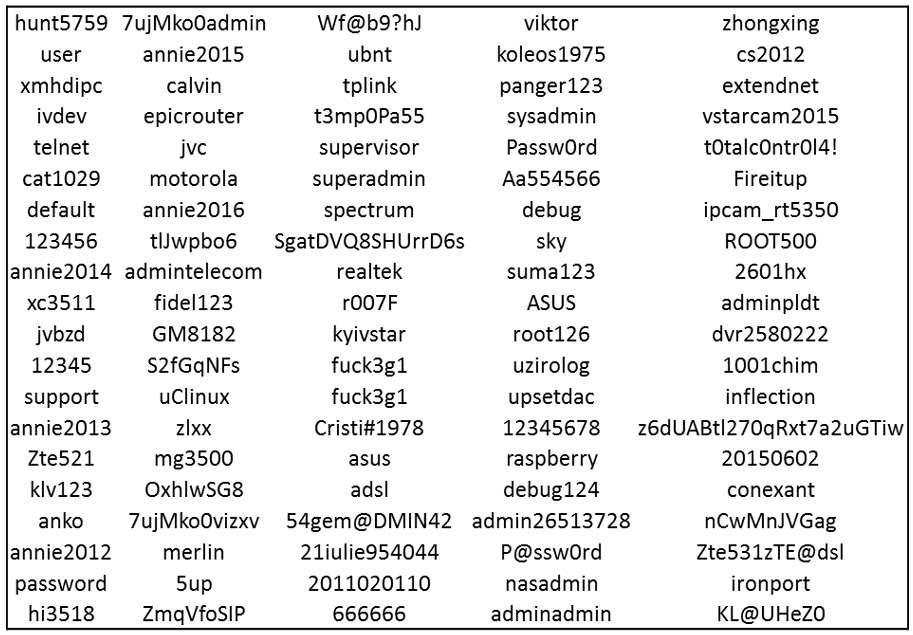

Fortinet ayrıca IZ1H9’un kaba kuvvet saldırıları için kullanılan sabit kodlanmış kimlik bilgilerine sahip bir veri bölümüne sahip olduğunu da bildiriyor.

Bu saldırılar, bitişik cihazlara yayılma veya çalışan bir açıktan yararlanılmayan Nesnelerin İnterneti’nde kimlik doğrulama için yararlı olabilir.

IoT cihazlarının sahiplerinin, güçlü yönetici kullanıcı kimlik bilgilerini kullanmaları, bunları mevcut en son ürün yazılımı sürümüne güncellemeleri ve mümkünse halka açık internete maruz kalmalarını azaltmaları önerilir.