Yeni bir Mirai kötü amaçlı yazılım botnet çeşidinin, milyonlarca kişi tarafından medya akışı için kullanılan ucuz Android TV set üstü kutularına bulaştığı tespit edildi.

Dr.Web’in antivirüs ekibine göre mevcut truva atı, ilk kez 2015’te ortaya çıkan ‘Pandora’ arka kapısının yeni bir versiyonu.

Bu kampanyanın öncelikli hedefleri, küçük sürü boyutlarında bile güçlü DDoS saldırıları başlatabilen dört çekirdekli işlemcilere sahip Tanix TX6 TV Box, MX10 Pro 6K ve H96 MAX X3 gibi düşük maliyetli Android TV kutularıdır.

Kutudaki kötü amaçlı yazılım

Dr.Web, kötü amaçlı yazılımın cihazlara ya kamuya açık test anahtarlarıyla imzalanmış kötü amaçlı bir ürün yazılımı güncellemesi aracılığıyla geldiğini ya da korsan içerikle ilgilenen kullanıcıları hedef alan alanlardaki kötü amaçlı uygulamalar aracılığıyla dağıtıldığını bildiriyor.

İlk durumda, bu donanım yazılımı güncellemeleri ya cihazların satıcıları tarafından yüklenir ya da kullanıcılar, bunları sınırsız medya akışı veya daha geniş bir uygulama yelpazesiyle daha iyi uyumluluk vaat eden web sitelerinden indirmeleri için kandırılır.

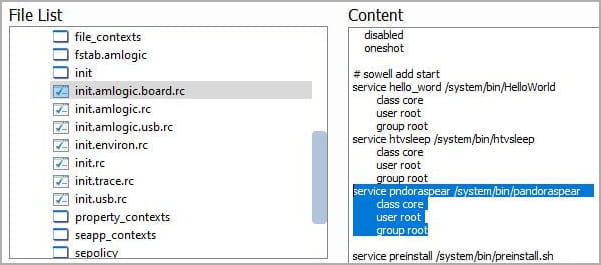

Kötü amaçlı hizmet, Android sisteminin başlatılması sırasında yüklenen çekirdek ve ramdisk bileşenlerini içeren ‘boot.img’ dosyasında yer alıyor, dolayısıyla mükemmel bir kalıcılık mekanizmasıdır.

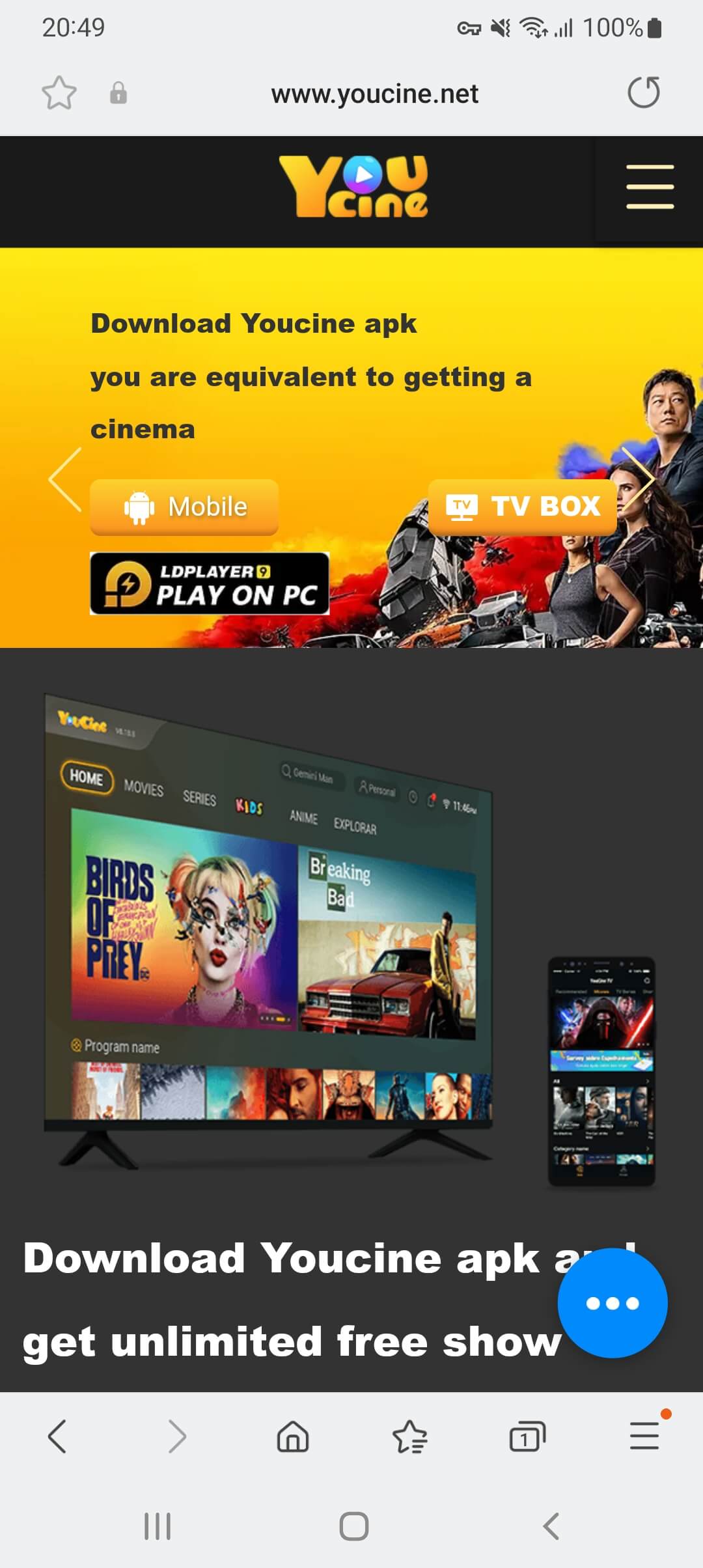

İkinci dağıtım kanalı, telif hakkıyla korunan TV şovları ve film koleksiyonlarına ücretsiz veya düşük bir ücret karşılığında erişim vaat eden korsan içerik uygulamalarıdır.

Dr.Web, cihazlara bu yeni Mirai kötü amaçlı yazılım türünü bulaştıran Android uygulamalarının örneklerini veriyor.

Bu durumda, kullanıcının bilgisi olmadan ‘GoMediaService’i arka planda başlatan ve cihaz önyüklemesinde otomatik olarak başlayacak şekilde ayarlayan kötü amaçlı uygulamaların ilk başlatılması sırasında kalıcılık sağlanır.

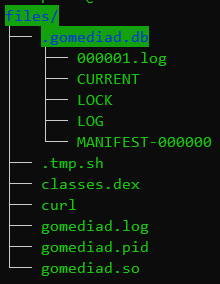

Bu hizmet, yükseltilmiş ayrıcalıklarla çalışan bir komut satırı yorumlayıcısı (“Tool.AppProcessShell.1”) ve Pandora arka kapısı için bir yükleyici (“.tmp.sh”) dahil olmak üzere birden fazla dosyayı açan ‘gomediad.so’ programını çağırır. ).

(Dr.Web)

Aktif hale geldiğinde, arka kapı C2 sunucusuyla iletişim kurar, HOSTS dosyasını değiştirir, kendini günceller ve ardından operatörlerinden gelen komutları bekleyerek bekleme moduna girer.

Web, kötü amaçlı yazılımın TCP ve UDP protokolleri üzerinden SYN, ICMP ve DNS taşkın istekleri oluşturmanın yanı sıra bir ters kabuk açma, değişiklik için sistem bölümlerini bağlama ve daha fazlası gibi DDoS saldırıları gerçekleştirebileceğini bildirdi.

Doğası gereği riskli cihazlar

Bütçe dostu Android TV kutuları genellikle üreticiden tüketiciye kadar karanlık bir yolculuğa sahip olup, son kullanıcıyı bunların kökenleri, potansiyel ürün yazılımı değişiklikleri ve geçtikleri çeşitli eller konusunda karanlıkta bırakır.

Orijinal ROM’u koruyan ve uygulama yükleme konusunda seçici olan dikkatli tüketiciler için bile, cihazların önceden yüklenmiş kötü amaçlı yazılımlarla gelmesi riski devam ediyor.

Bununla birlikte, Google Chromecast, Apple TV, NVIDIA Shield, Amazon Fire TV ve Roku Stick gibi güvenilir markaların yayın cihazlarını tercih etmeniz tavsiye edilir.