Mirai botnet’in bir çeşidi, D-Link, Arris, Zyxel, TP-Link, Tenda, Netgear ve MediaTek cihazlarını dağıtılmış hizmet reddi (DDoS) saldırıları için kullanmak üzere kontrol altına almayı amaçlayan yaklaşık iki düzine güvenlik açığını hedefliyor. .

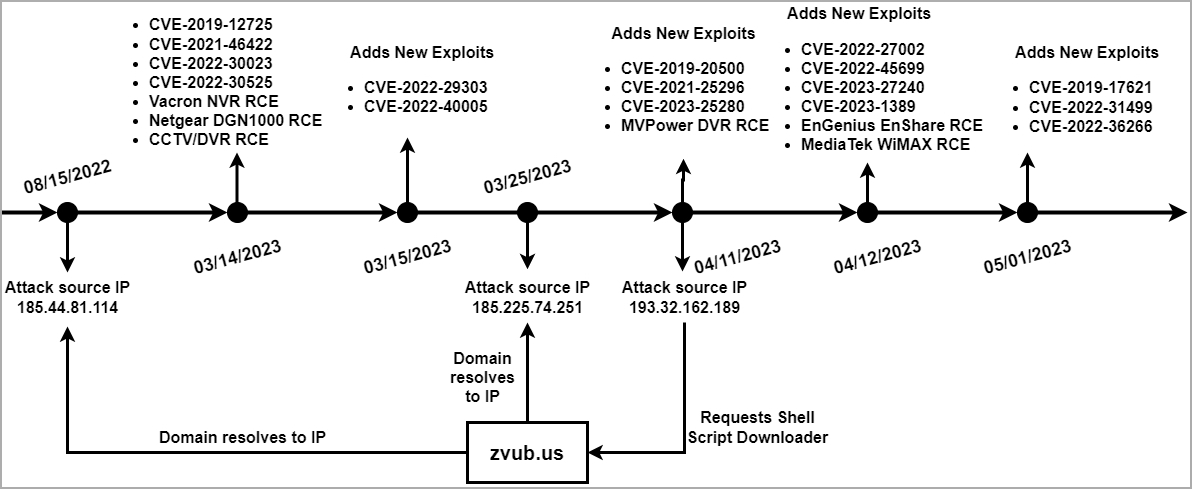

Kötü amaçlı yazılım, Palo Alto Networks’ün 42. Birim araştırmacıları tarafından 14 Mart’ta başlayan ve Nisan ve Haziran’da artış gösteren devam eden iki kampanyada tespit edildi.

Bugün yayınlanan bir raporda araştırmacılar, botnet geliştiricilerinin istismar edilebilir güvenlik açıkları için kod eklemeye devam ettiği konusunda uyarıyor.

Toplamda kötü amaçlı yazılım, yönlendiriciler, DVR’ler, NVR’ler, WiFi iletişim dongle’ları, termal izleme sistemleri, erişim kontrol sistemleri ve güneş enerjisi üretim monitörleri dahil olmak üzere çeşitli bağlı ürünlerde en az 22 bilinen güvenlik sorununu hedefliyor.

Unit 42 araştırmacılarının belirlediği en son sürümde kötü amaçlı yazılım tarafından hedeflenen güvenlik açıklarının ve ürünlerin tam listesi aşağıdadır:

Bu kusurlardan biri olan CVE-2023-1389, TP-Link Archer A21 (AX1800) WiFi yönlendiricisini etkiliyor ve ZDI tarafından Nisan sonundan bu yana Mirai kötü amaçlı yazılımından yararlanıldığı bildirildi. Bununla birlikte, ikisinin aynı faaliyete atıfta bulunup bulunmadığı açık değildir.

Saldırı ayrıntıları

Saldırı, belirtilen kusurlardan birinin kullanılmasıyla başlar ve harici bir kaynaktan bir kabuk betiğinin çalıştırılmasına zemin hazırlar.

Bu komut dosyası, tehlikeye atılan cihazın mimarisiyle eşleşen armv4l, arm5l, arm6l, arm7l, mips, mipsel, sh4, x86_64, i686, i586, arc, m68k ve sparc’ı kapsayan botnet istemcisini indirecektir.

Bot istemcisi yürütüldükten sonra, kabuk betiği indiricisi, bulaşma izlerini taramak ve algılama olasılığını azaltmak için istemcinin dosyasını siler.

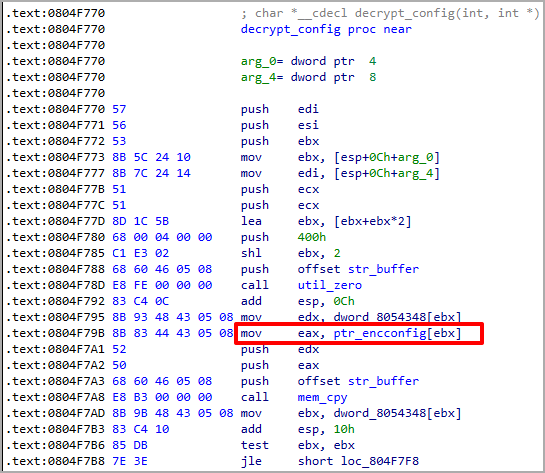

Dolaşımdaki standart Mirai değişkenleriyle karşılaştırıldığında, bu, botnet istemcisinin yapılandırmasını almak için bir dizi tablosu ayarlamak yerine, .rodata bölümündeki şifreli dizilere doğrudan bir dizin aracılığıyla erişir.

Bu yaklaşım, şifreli dizi tablosu başlatmayı atlayarak kötü amaçlı yazılıma hız ve gizlilik sağlar ve güvenlik araçları tarafından algılanma olasılığını azaltır.

Birim 42 ayrıca, bu Mirai varyantının telnet/SSH oturum açma kimlik bilgilerini kaba kuvvetle kullanma kapasitesine sahip olmadığını, bu nedenle dağıtımının tamamen güvenlik açıklarından manuel olarak yararlanan operatörlere dayandığını not eder.

Cihaz satıcısından veya üreticisinden temin edilebilecek en son üretici yazılımı güncellemesini uygulayarak, varsayılan erişim kimlik bilgilerinden güçlü ve benzersiz bir şeye geçerek ve gerekmediğinde uzaktan yönetici paneli erişilebilirliğini kaldırarak virüs bulaşma riskini azaltmak mümkündür.

Bir IoT cihazında botnet kötü amaçlı yazılım bulaşmasının belirtileri arasında aşırı ısınma, ayar/yapılandırma değişikliği, sık bağlantı kesintileri ve performansta genel bir düşüş yer alabilir.