Arizona Eyalet Üniversitesi ve Citizen Lab’dan bir grup araştırmacıya göre, 700 milyondan fazla Google Play indirmesiyle üç Android VPN uygulaması ailesi gizlice bağlantılı.

Gizli bağlantıları bulmak

Sanal özel ağlar (VPN’ler), gizliliği artırmak, İnternet trafiğini güvence altına almak ve kullanıcıları gözetimden korumak için araçlar olarak pazarlanmaktadır.

Ne yazık ki, tüketici VPN ekosistemi kesinlikle opaktır, bu da kullanıcıların bu hedeflere ulaşmalarına izin verecek kanıta dayalı bir karar vermesini zorlaştırır (ve bazen imkansızdır).

Araştırmacılar Benjamin Mixon-Baca, Jeffrey Knockel ve Jedidiah R. Crandall, sağlayıcıları kasıtlı olarak sahipliklerini gizleyen ve aralarında gizli bağlar keşfetmeyi başaran bir dizi Android VPN uygulamasını analiz ettiler.

Web sitelerinden sağlayıcılar, Google Play sayfaları, iş dosyaları, sosyal medya hesapları ve yayınları hakkında bilgi topladılar ve APK’larının statik ve dinamik bir analizini yaptılar.

Araştırmacılar, “Her birini güvenlik sorunları için analiz ettik, diğer kod benzerlik özelliklerini paylaşmanın yanı sıra, her uygulama ailesinin de sorunlu güvenlik özelliklerini paylaştığını bulduk. Bu paylaşılan kusurların kendileri sağlayıcılar arasındaki ilişkileri haritalamak için bir imza olarak hizmet ediyor” dedi.

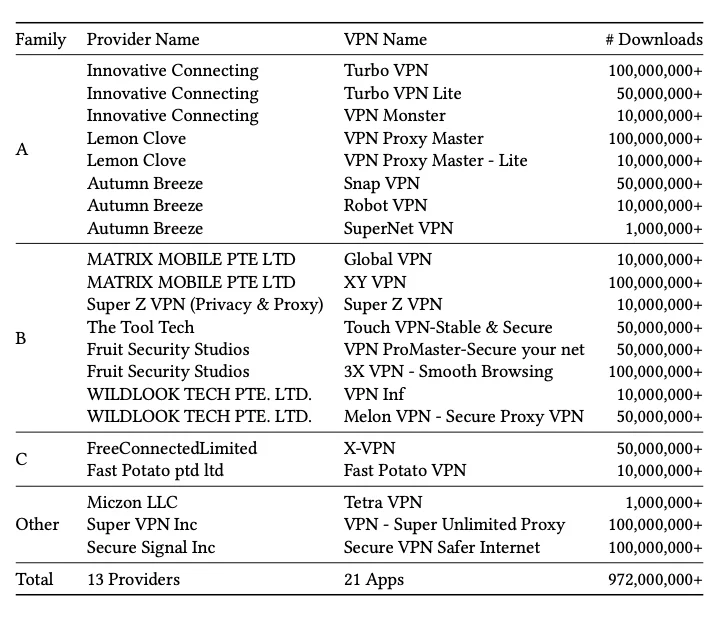

VPN sağlayıcısının üç ayrı ailesini tespit ettiler.

Analiz edilen uygulamalar ve her biri için Google Play Store indirmelerinin sayısı (kaynak: araştırmacıların kamu belgesi)

Sekiz uygulama A Grubuüç sağlayıcı tarafından sunulan, neredeyse aynı Java kodunu, kütüphaneleri ve varlıkları paylaşmak; IPSec ve Shadowsocks’u destekleyin (aynı kütüphaneleri kullanarak); karakteristik dosyaları paylaşmak; ve güvenlik kusurlarını paylaşın:

- Konumla ilgili verileri toplarlar (gizlilik politikaları yapmadıklarını söylemelerine rağmen)

- Zayıf/kullanımdan kaldırılmış şifreleme kullanın

- Çıkarılırsa saldırganların kullanıcı trafiğini çözmesine izin verebilecek sabit kodlu Shadowsocks şifreleri içerir. Bu sert kodlu kimlik bilgileri, farklı uygulamalar ve sunucular arasında çalışır ve bu sağlayıcıların aynı arka uç altyapısını kullandığını kanıtlar.

Sekiz uygulama B Grubugörünüşte beş farklı sağlayıcı tarafından geliştirilen, yalnızca Shadowsocks protokolünü destekleyin (bunu yapmak için aynı kütüphaneleri kullanarak), bazıları aynı Shadowsocks hizmetine ulaşır, aynı savunma mekanizmalarını kullanır ve aynı zamanda Shadowsocks sunucularına (farklı bağlantı noktalarında) bağlanmak için aynı sert kodlu şifreyi kullanır. Araştırmacılar, “Family B’nin VPN sunucularının tümü tek bir şirket Globalhost Corp tarafından barındırılıyor” dedi.

C Grubu Her biri bir mobil VPN uygulaması dağıtan iki sağlayıcıdan oluşur. İkisi de özel bir tünel protokolü kullanıyor; “yapısal ve işlevsel olarak benzer” kaynak koduna sahip olmak; Aynı gizlemeyi ve tersine karşı mühendislik karşı önlemlerini uygulamak; ve yoldaki/yoldaki saldırılarda istemci tarafı körünü kullanarak bağlantı çıkarım saldırılarına duyarlıdır.

(Analiz ettikleri diğer birkaç sağlayıcı bu gruplara bağlı görünmüyor.)

Kullanıcılar için tehlike

Araştırmacılar, “Açıklanmayan konum toplama sorunu, sağlayıcının bu tür bilgileri toplamadıklarını açıkça belirttiği göz önüne alındığında, kullanıcı güveni ve gizliliğin büyük bir ihlalidir” dedi.

“İstemci tarafındaki/yoldaki saldırılara sahip istemci tarafı, bir saldırganın bir VPN müşterinin kimin iletişim kurduğunu çıkarmasına izin veriyor. En kritik olarak, analiz ettiğimiz VPN’lerin çoğunda, VPN istemcisi ve VPN sunucusu arasındaki bir ağ gizlice, bu zayıflıkları kullanan tüm müşteriler için tüm iletişimleri talep etmek için tüm müşteriler için tüm iletişimleri teklif etmek için tüm iletişimleri kurtarmak için sabit kodlu Shadowsocks şifresini kullanabilir.

Ancak daha da endişe duyması gereken şey, “sağlayıcıların bir Çinli şirketin sahip olduğu ve işletildiği görülüyor [i.e., Qihoo 360] ve bu gerçeği 700’den fazla birleşik kullanıcı tabanından gizlemek için büyük çaba sarf ettiler. ”

Bu seçim yanılsamasını yaratmanın nedenlerini belirlemek zordur. Araştırmacılar, şirketin muhtemelen maliyetleri düşük ve yönetimi kolayca korurken, tek bir sağlayıcıya ortaya çıkabilecek herhangi bir itibar hasarı içermek istediğini tahmin ediyor.

Bu yılın başlarında, Teknik Şeffaflık Projesi (TTP), Halk Kurtuluş Ordusu’na (PLA) bağlantıları olan bir şirket olan Qihoo 360 ve Apple’ın App Store’da indirilmesi için sunulan birçok ücretsiz VPN uygulaması arasındaki bağlantıyı ortaya çıkardı.

Girişim, “Nihayetinde TTP, App Store’daki en iyi 100 ücretsiz VPN uygulamasının 20’sinin Çin veya Hong Kong’da bulunan şirketlere veya bireylere ait olduğunu, ancak Çin bağlarını açıkça açıklamadığını belirledi” dedi.

“[VPN apps] Can (…) ciddi riskler oluşturabilir, çünkü onlara sağlayan şirketler, bunlardan yönlendirilen tüm internet trafiğini okuyabilirler. Çin’in o ülkedeki şirketleri kullanıcılarının verilerine gizlice erişimi hükümetle paylaşmaya zorlayabilecek katı yasaları göz önüne alındığında, bu risk Çin uygulamalarında birleşiyor. ”

En son ihlalleri, güvenlik açıklarını ve siber güvenlik tehditlerini asla kaçırmak için Breaking News e-posta uyarımıza abone olun. BURADA Abone Olun!