Bazı uçtan uca şifrelenmiş (E2EE) bulut depolama platformları, kullanıcı verilerinin kötü niyetli kişilerin eline geçmesine neden olabilecek bir dizi güvenlik sorununa karşı savunmasızdır.

ETH Zürih araştırmacıları Jonas Hofmann ve Kien Tuong Turong tarafından yapılan kriptografik analiz, toplu olarak 22 milyondan fazla kişi tarafından kullanılan Sync, pCloud, Icedrive, Seafile ve Tresorit hizmetlerinde sorun olduğunu ortaya çıkardı.

Analiz, ulus devlet aktörleri ve gelişmiş bilgisayar korsanları için gerçekçi olan, verileri istediği zaman okuyabilen, değiştirebilen ve enjekte edebilen kötü amaçlı bir sunucuyu kontrol eden bir saldırganın tehdit modeline dayanıyordu.

Ekip, keşfedilen kusurların çoğunun, platformların pazarlama vaatlerine doğrudan karşı çıktığı ve bunun da müşteriler için aldatıcı ve yanlış bir önerme oluşturduğu yorumunu yapıyor.

Bulgular

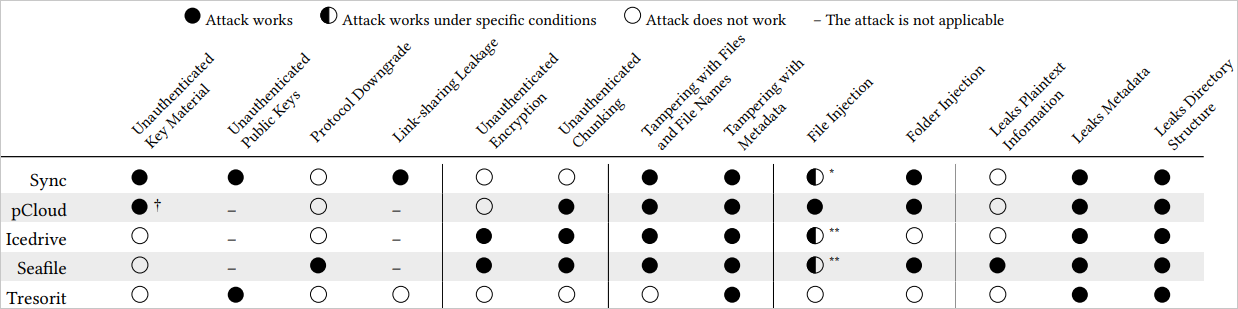

ETH Zürih araştırmacıları, beş ürünün tamamında, kötü niyetli bir aktörün dosya enjekte etmesine, verilere müdahale etmesine veya kullanıcı dosyalarına erişim sağlamasına olanak tanıyan uygulamalar da dahil olmak üzere ciddi güvenlik açıkları buldu. İşte keşfedilen sorunlara genel bir bakış:

- SenkronizasyonGüvenlik açıkları arasında, saldırganların kendi şifreleme anahtarlarını enjekte etmesine ve verileri tehlikeye atmasına olanak tanıyan, kimliği doğrulanmamış anahtar materyali yer alıyor. Dosya paylaşımında genel anahtar kimlik doğrulamasının olmayışı, saldırganların paylaşılan dosyaların şifresini çözmesine olanak tanır. Paylaşılan bağlantılar sunucunun şifrelerini açığa çıkararak gizliliği bozar. Ayrıca, saldırganlar dosyaları fark edilmeden yeniden adlandırabilir veya taşıyabilir ve hatta klasörleri kullanıcı depolama alanına yerleştirerek, bunların kullanıcı tarafından yüklenmiş gibi görünmesini sağlayabilir.

- pCloud‘nin ana sorunları, saldırganların özel anahtarların üzerine yazmasına ve saldırgan tarafından kontrol edilen anahtarlarla şifrelemeyi zorlamasına olanak tanıyan, kimliği doğrulanmamış anahtar materyalinden kaynaklanmaktadır. Ortak anahtarların da kimlik doğrulaması yapılmaması, saldırganların şifrelenmiş dosyalara erişmesine olanak tanır. Ek olarak, saldırganlar dosyaları enjekte edebilir, dosya boyutu gibi meta verileri değiştirebilir ve parçalama işlemindeki kimlik doğrulama eksikliği nedeniyle parçaları yeniden sıralayabilir veya kaldırabilir.

- Buz sürüşüKimliği doğrulanmamış CBC şifrelemesinin kullanılması, dosyayı kurcalamaya karşı savunmasız hale getirerek saldırganların dosya içeriğini değiştirmesine olanak tanır. Dosya adları da kesilebilir veya değiştirilebilir. Parçalama işleminde kimlik doğrulaması eksiktir; bu, saldırganların dosya parçalarını yeniden sıralayabileceği veya kaldırabileceği ve dosya bütünlüğünü tehlikeye atabileceği anlamına gelir.

- Deniz dosyası Protokol sürüm düşürmelerine karşı savunmasızdır, bu da parolanın kaba kuvvet uygulamasını kolaylaştırır. Kimliği doğrulanmamış CBC şifrelemesinin kullanılması, dosya üzerinde değişiklik yapılmasına olanak tanır ve kimliği doğrulanmamış parçalama, saldırganların dosya parçalarını manipüle etmesine olanak tanır. Dosya adları ve konumları da güvenli değildir ve sunucu, dosyaları veya klasörleri kullanıcı depolama alanına ekleyebilir.

- Tresorit‘nin ortak anahtar kimlik doğrulaması, saldırganların paylaşılan dosyalara erişmek için değiştirebileceği sunucu kontrollü sertifikalara dayanır. Meta veriler kurcalanmaya karşı da savunmasızdır ve saldırganların dosya oluşturma ayrıntılarını değiştirmesine ve kullanıcıları yanıltmasına olanak tanır.

İncelenen beş kişilik gruptan Tresorit nispeten daha iyi bir performans sergiledi; çünkü keşfedilen sorunlar doğrudan dosya içeriğini açığa çıkarmadı veya kolay veri manipülasyonuna izin vermedi.

Kaynak: ETH Zürih

Açıklama ve satıcı yanıtları

Araştırmacılar bulgularını 23 Nisan 2024’te Sync, pCloud, Seafile ve Icedrive’a bildirdiler ve kendi kriptografik tasarımlarındaki potansiyel iyileştirmeleri tartışmak için 27 Eylül 2024’te Tresorit ile iletişime geçtiler.

Icedrive sorunları çözmemeye karar verdi; Seafile, protokolün sürüm düşürme sorununu gelecekteki bir yükseltmede düzeltme sözü verdi; Sync ve pCloud ise 10 Ekim 2024 itibarıyla yanıt vermedi.

BleepingComputer, Hofmann ve Truong’un araştırması hakkında yorum almak için beş bulut hizmeti sağlayıcısının tamamıyla iletişime geçti ve aşağıdaki ifadeleri aldık.

Senkronizasyon: Güvenlik ekibimiz geçen hafta bu sorunların farkına vardı ve o zamandan beri bunları çözmek için hızlı bir şekilde harekete geçtik. Bulguları paylaşmak ve sonraki adımlarda işbirliği yapmak için araştırma ekibiyle de iletişime geçtik.

Bağlantılardaki potansiyel veri sızıntısı sorunu (bildirildiği gibi) zaten düzeltildi ve şu anda geri kalan potansiyel sorunlar için düzeltmeleri hızla takip ediyoruz. Araştırma makalesinde de belirtildiği gibi, bu güvenlik açıkları, güvenliği ihlal edilmiş bir sunucunun bahanesi altında mevcuttur. Bu güvenlik açıklarından yararlanıldığına veya dosya verilerine erişildiğine dair hiçbir kanıt yoktur.

Sync’i kullanarak bize güven duyulduğunu anlıyoruz. Ancak uçtan uca şifrelemenin vaadi, kimseye güvenmenize gerek kalmamasıdır, bize bile. Bu kavram şifreleme modelimizin temelinde yer alır ve yaptığımız işin merkezinde yer alır.

Bu sorunları çözmeye kararlıyız.

Tresorit: ETH Zürih’in birinci sınıf araştırma ekibinin çalışması, uçtan uca şifrelenmiş bulut depolama sistemlerine yönelik, gizlilik ihlalleri ve dosya ekleme güvenlik açıkları da dahil olmak üzere on saldırı sınıfının olasılığını inceledi. Bulgular, Tresorit’in düşünceli tasarımı ve kriptografik seçimlerinin sistemimizi bu saldırılardan büyük ölçüde etkilenmemesini sağladığını doğruladı. Bu sonuçlardan memnun olsak da, araştırmanın vurguladığı keşfedilmemiş potansiyelin de farkındayız.

Klasörleri paylaşırken ortak anahtar parmak izlerinin kullanıcılara sunulması 2025 yol haritamızda yer alıyor. Bu, bant dışı doğrulamaya izin vererek anahtar değiştirme saldırılarını tamamen önleyecektir. Kullanıcının katılmadan önce gelecekteki veri yöneticileri hakkında kriptografik kanıt alabilmesi için bunu zaten iş davetiyeleri için yapıyoruz. Bulut depolama hizmetleri arasında bir ilk olan Common Criteria EAL4 + AVA_VAN.5 değerlendirmeli istemci yazılımımız, klasör paylaşımı için de bant dışı anahtar kimlik doğrulaması gerektirir.

Dosya boyutu, son değişiklik zamanı ve klasör üyelikleri gibi bazı meta veriler sunucularla paylaşılsa da, bunlar da kurcalamayı önlemek için kriptografik olarak kimliği doğrulanmış veriler olarak saklanır. Bu meta verilerin aynı zamanda sunucu tarafında da bilinmesi gerekir: müşterilerimizin depolama kotasının uygun şekilde muhasebeleştirilmesi ve ek bir güvenlik katmanı olarak sunucu tarafı erişim kurallarının uygulanması için.

Tresorit’te güvenlik en büyük önceliğimizdir ve bu öngörüleri platformumuzu daha da güçlendirmek için kullanarak sürekli iyileştirmeye kendimizi adadık. Bu araştırma yalnızca gelişmemize yardımcı olmakla kalmıyor, aynı zamanda daha geniş endüstriyi daha güvenli çözümlere doğru yönlendiriyor. Güvenlik, inşa ettiğimiz her şeyin temelidir ve güvenli bulut depolama alanında yenilikçiliğin ön saflarında yer almamızı sağlamak için Budapeşte Teknik Üniversitesi gibi akademik kurumlarla işbirliği yapmaktan gurur duyuyoruz.

Deniz dosyası: Şu anda yorum yapacak bir şeyimiz yok.

Buz sürüşü Ve pCloud BleepingComputer’ın açıklama talebine yanıt vermedi.