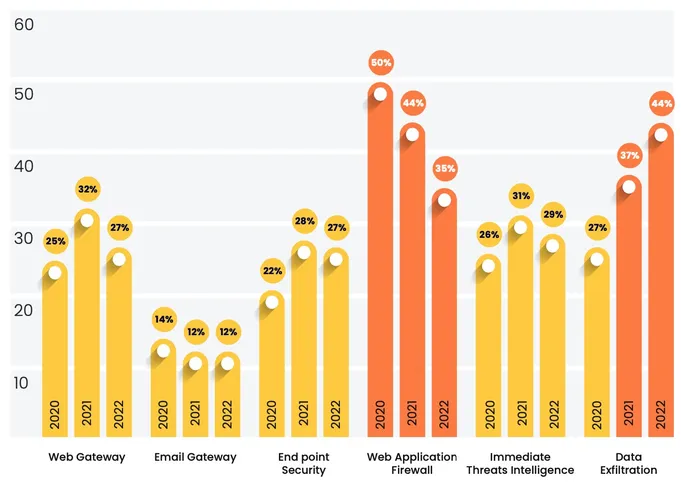

Ortalama bir şirketin risk puanı, şirketlerin veri hırsızlığı tekniklerine uyum sağlayamaması ve Web uygulamalarını yeterince korumaması nedeniyle geçen yıl kötüleşti.

Şirketlerin etkin veri sızdırma riski, bir önceki yılda ortalama 30 olan 2022’de 100 üzerinden 44’e yükseldi (100 en riskli duruşa sahip olduğunu gösteriyor), bu da genel verilerin tehlikeye girme riskinin arttığını gösteriyor. Bu, üretim ortamlarında 1,7 milyon saatlik saldırgan siber güvenlik testi de dahil olmak üzere 1 milyon kalem testindeki verileri sıkıştıran Cymulate’in sıralamasına göre.

Firma, 28 Mart’ta yayınlanan “2022 Siber Güvenlik Etkinliğinin Durumu” raporunda, riskin artmasına yol açan çeşitli kalıcı sorunların olduğunu kaydetti. Raporda, birincisi, birçok şirketin ağ ve grup politikalarının benimsenmesini ve katılığını geliştirirken, saldırganların bu tür korumalardan kaçınmak için uyum sağladığı belirtildi.

Temel bilgiler gecikmeye devam ediyor: Şirket, müşteri ortamlarında belirlenen ilk 10 CVE’den dördünün iki yıldan daha eski olduğunu tespit etti. Bunlar arasında, kötü amaçlı yürütülebilir dosyaların güvenlik denetimlerini geçmesine izin verebilen yüksek önem düzeyine sahip WinVerifyTrust imza doğrulama güvenlik açığı (CVE-2013-2900) ve Microsoft Office’te bellek bozulması güvenlik açığı (CVE-2018-0798) yer alır.

Ancak iyi haberler var. Güvenlik değerlendirmelerinden elde edilen veriler, şirketlerin tümünün büyük platformlarda kötü amaçlı yazılım algılama risk puanlarını iyileştirdiğini ve birçok saldırının Web ağ geçitleri tarafından engellendiğini gösteriyor.

Cymulate’in teknik mesajlaşma direktörü Mike DeNapoli, genel olarak işletmelerin siber güvenliği diğer herhangi bir iş süreci gibi ele alması ve kontrolleri düzenli olarak kontrol etmesi gerektiğini söylüyor.

“Siber güvenlik, kontroller ve dengeler ve düzenli inceleme ile diğer herhangi bir iş süreci gibi ele alınan bir süreç haline gelmeli” diyor. “CFO, kitapların yılda bir kez dışında kapalı kalmasına asla izin vermez, ancak tüm bu parayı veri olarak barındıran sistemler rutin olarak yalnızca, değişmesi gereken yıllık bir sızma testi sırasında kontrol edilir.”

Tüm bunlar, şirketlerin tüm saldırı yüzeylerini korumaya, siber saldırılara karşı dayanıklılığı artırmaya ve bilgi sistemlerinin kesintiye uğramasını önlemeye giderek daha fazla odaklandığı bir zeminde ortaya çıkıyor. Sonuç olarak, siber güvenlik hizmetleri ve karmaşıklığı azaltan ürünler daha popüler hale gelirken, Microsoft’un Ağustos’ta Defender External Attack Surface Management’ı piyasaya sürmesi ve IBM’in Haziran’da ASM startup’ı Randori’yi satın alması gibi büyük teknoloji firmaları şapkalarını çembere atıyor. Bu eğilimlerin risk konusunda ibreyi hareket ettirip değiştirmeyeceğini zaman gösterecek.

Bu arada, Cymulate’in bir yıllık saldırgan siber güvenlik testi analizi, bulut ve e-postanın bilgisayar korsanları için zengin sanal alanlar sağlamaya devam ettiğini de ortaya çıkardı.

Popüler Bulutlardan Artan Saldırılar Geliyor

Saldırganlar, saldırılarının bazı yönlerini, e-posta eki filtrelerinden ve diğer güvenlik teknolojilerinden kaçınmak için Dropbox ve Box gibi popüler dosya paylaşım hizmetlerini kullanmaktan, Amazon ve Azure gibi daha genel bulut altyapısını kullanmaya kaydırdı. DeNapoli, işletmelerin birçok büyük bulut hizmeti ve web sitesi için bel kemiği görevi gören büyük, güvenilir hizmet sağlayıcılardan gelen verileri engellemekte zorlandıklarını söylüyor.

“Bu ölçümler, kuruluştan ‘kontrollü’ kabul edilmesi gereken verileri kaldırmaya yönelik yüzlerce girişime uygulanır” diyor. “Bu artış, kuruluşların işle ilgili gizli, kişisel olarak tanımlanabilir ve diğer kontrollü verilerin kuruluştan yetkisiz yollarla kaldırılmasını önleme konusunda daha az kontrole sahip olduğu anlamına geliyor.”

Cymulate araştırmasında simüle edilmiş saldırganlar tarafından kullanılan en başarılı taktikler arasında, bir güvenlik ihlali senaryosunda kullanıcılara tarayıcıları aracılığıyla saldırmak, verileri arşivlemek ve sızdırmak ve bu verileri AWS veya Azure gibi bir bulut hesabına aktarmak vardı.

“E-posta Savunmaları Bir Takım Sporudur”

Cymulate’in kalem testi tarafından ortaya çıkarılan ilk 10 ifşanın yaklaşık yarısı, temel BT altyapısı için güvenlik eksikliği içeriyordu. Simülasyonlar, yaygın sorunların kimlik avı etki alanlarını tanımamayı, DNSSEC’yi yapılandırmadaki başarısızlığı ve durdurmaya yardımcı olabilecek iki teknolojinin – Etki Alanı Tabanlı İleti Doğrulama, Raporlama ve Uygunluk (DMARC) ve Gönderen Politikası Çerçevesi (SPF) – eksikliğini içerdiğini keşfetti. e-posta tabanlı saldırılar.

Genel olarak şirketler, DMARC, SPF ve üçüncü bir teknoloji olan Etki Alanı Anahtarları Tanımlanmış Posta (DKIM) gibi kritik e-posta güvenliği ve bütünlük teknolojilerini devreye almakta yavaş davrandılar ve bu teknolojiler birlikte kimlik avı başarısını ve marka sahtekarlığını önlemeye yardımcı olabilir. DeNapoli, DMARC, DKIM ve SPF kayıtlarını uygulayan şirketler e-posta tabanlı saldırılara karşı daha iyi koruma sağlarken, teknoloji standartlarının yalnızca bir borsanın her iki tarafı da bunları kullanıyorsa gerçekten etkili olduğunu söylüyor.

“E-posta savunmalarının bir takım sporu olduğunu kabul etmeye başlamamız ve diğerlerinin daha güvenli olabilmesi için süreçlerin bize düşen kısmını uygulamamız gerekiyor” diye belirtiyor. “Faydası şu ki, daha fazla kuruluş bu süreçleri uyguladıkça kuruluşumuz da daha güvenli hale geliyor.”

Rapor ayrıca, farklı endüstrilerin farklı güçlü ve zayıf yönleri olduğunu da gösterdi. Örneğin, eğitim ve konaklama sektörleri en yüksek veri hırsızlığı riskine sahipken, en acil tehditlere karşı korumalar teknoloji sektöründe en düşük düzeydeydi. Hem teknoloji hem de devlet kuruluşları, ortalamanın üzerinde Web uygulaması güvenlik duvarı korumasına sahipti.