GitHub’daki milyonlarca yazılım deposu, adı verilen bir saldırıya karşı muhtemelen savunmasızdır. Repo Jackingyeni bir çalışma ortaya çıkardı.

Massachusetts merkezli bulut yerel güvenlik firması Aqua, Çarşamba günü bir raporda, buna Google, Lyft ve diğer birkaç kuruluştan gelen depoları da içeriyor.

Bağımlılık havuzunun ele geçirilmesi olarak da bilinen tedarik zinciri güvenlik açığı, kullanımdan kaldırılan kuruluşların veya kullanıcı adlarının devralınmasına ve kötü amaçlı kod çalıştırmak için depoların truva atı uygulanmış sürümlerinin yayınlanmasına olanak sağlayan bir saldırı sınıfıdır.

Araştırmacılar İlay Goldman ve Yakir Kadkoda, “Bir depo sahibi kullanıcı adını değiştirdiğinde, eski depodan bağımlılıkları indiren herkes için eski ad ile yeni ad arasında bir bağlantı oluşturulur” dedi. “Ancak, herhangi birinin eski kullanıcı adını oluşturması ve bu bağlantıyı kırması mümkündür.”

Alternatif olarak, bir havuz sahipliği başka bir kullanıcıya devredildiğinde ve orijinal hesap silindiğinde benzer bir senaryo ortaya çıkabilir, böylece kötü bir aktörün eski kullanıcı adıyla bir hesap oluşturmasına izin verilir.

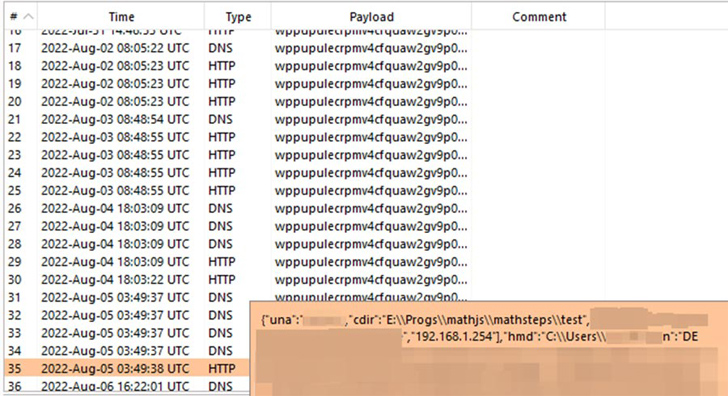

Aqua, bir tehdit aktörünün, herhangi bir genel taahhütle ilişkili GitHub meta verilerini çıkarmak ve benzersiz depoların bir listesini derlemek için istekleri çekmek için GHTorrent gibi web sitelerinden yararlanabileceğini söyledi.

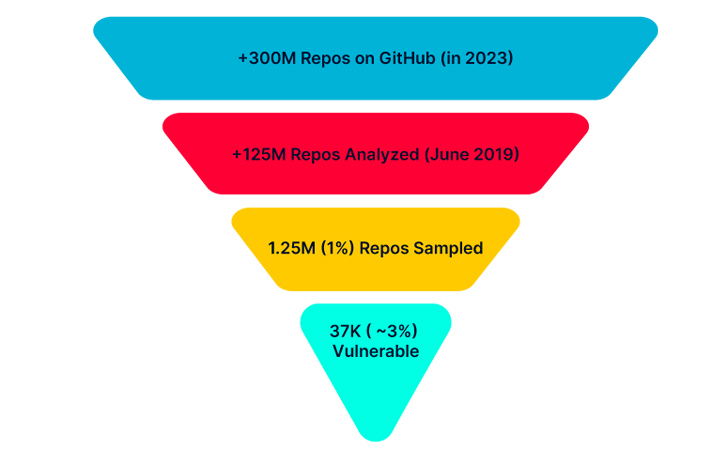

Haziran 2019 ayı için 1,25 milyon depodan oluşan bir alt kümenin analizi, 36.983 kadar havuzun RepoJacking’e karşı savunmasız olduğunu ortaya çıkardı ve bu da %2,95’lik bir başarı oranı anlamına geliyor.

330 milyondan fazla havuz içeren GitHub ile elde edilen bulgular, milyonlarca havuzun benzer bir saldırıya karşı savunmasız olabileceğini gösteriyor.

Bu depolardan biri, daha önce Google tarafından 2018’de satın alınan bir şirket olan Socratic’nın (socraticorg/mathsteps) mülkiyetinde olan google/mathsteps’tir.

🔐 API Güvenliğinde Uzmanlaşma: Gerçek Saldırı Yüzeyinizi Anlamak

API ekosisteminizdeki kullanılmayan güvenlik açıklarını keşfedin ve güçlü güvenlik için proaktif adımlar atın. Bilgilendirici web seminerimize katılın!

Oturuma Katılın

Araştırmacılar, “https://github.com/socraticorg/mathsteps’e eriştiğinizde, https://github.com/google/mathsteps’e yönlendiriliyorsunuz, böylece kullanıcı sonunda Google’ın deposunu getirecek” dedi.

“Ancak, socraticorg organizasyonu mevcut olduğu için, bir saldırgan socraticorg/mathsteps deposunu açabilir ve Google’ın talimatlarını izleyen kullanıcılar bunun yerine saldırganın deposunu klonlayabilir. Ve npm kurulumu nedeniyle bu, kullanıcılar üzerinde rasgele kod yürütülmesine yol açacaktır.”

Bu tür kaygılar ilk kez dile getirilmiyor. Ekim 2022’de GitHub, popüler depo ad alanının kullanımdan kaldırılmasını engelleyerek kötü amaçlı depolar oluşturmak ve tedarik zinciri saldırıları düzenlemek için kullanılmış olabilecek bir güvenlik boşluğunu kapatmak için harekete geçti.

Bu tür riskleri azaltmak için, kullanıcıların harici GitHub havuzlarından kaynakları alıyor olabilecek bağlantılar için kodlarını düzenli aralıklarla incelemeleri önerilir.

Araştırmacılar, “Kuruluşunuzun adını değiştirirseniz, saldırganların oluşturmasını önlemek için yer tutucu olarak bile eski adın size ait olduğundan emin olun” dedi.