Yakın zamanda keşfedilen ve “Migren” olarak adlandırılan bir güvenlik açığı, macOS taşıma işleviyle bağlantılı ve önemli bir risk oluşturuyor. Kök erişime sahip saldırganlara macOS’un Sistem Bütünlüğü Korumasından (SIP) kaçınma yeteneği verir ve bu da onlara güvenliği ihlal edilmiş cihaz üzerinde tam kontrol sağlar. “Migren” takma adı verilen güvenlik açığı, Microsoft Tehdit İstihbaratı uzmanları tarafından keşfedildi ve Apple’a keşfi hakkında hemen bilgi verildi. Daha fazla araştırmadan sonra, güvenlik açığı için CVE-2023-32369 olarak bilinen bir izleme kimliği yayınlandı.

Sistem Bütünlüğü Koruması (SIP), macOS’un uyguladığı temel bir güvenlik önlemidir. Amacı, bir kök kullanıcının yeteneklerini, sistemin genel bütünlüğünü tehlikeye atabilecek herhangi bir eylemde bulunmalarını önlemek için etkili bir şekilde kısıtlamaktır. Apple’ın Sistem Bütünlüğü Korumasının (SIP) birincil amacı, macOS korumalı bileşenlerde yapılan değişiklikleri yalnızca Apple tarafından dijital olarak imzalanmış veya belirli yetkilere sahip olduğu doğrulanmış işlemlerle sınırlamaktır. Bu işlemlere örnek olarak Apple yazılım güncellemeleri ve yükleyiciler verilebilir. SIP atlanırsa, aşağıdaki ciddi sonuçların ortaya çıkma olasılığı vardır:

- rootkit’leri kurun

- Kalıcı olacak kötü amaçlı yazılımlar geliştirin.

- Saldırıya uğrayabilecek alanı artırın.

Bu strateji, yalnızca uygun yetkiye sahip güvenilir kuruluşların sistemin temel bileşenlerinde değişiklik yapabilmesini garanti eder. SIP, macOS bileşenlerine erişimi sıkı bir şekilde düzenleyerek işletim sisteminin bütünlüğünün korunmasını sağlar. Bu aynı zamanda güvenilmeyen tarafların yasa dışı değişiklikler yapma veya sistemi kurcalamaya çalışma olasılığını da azaltır.

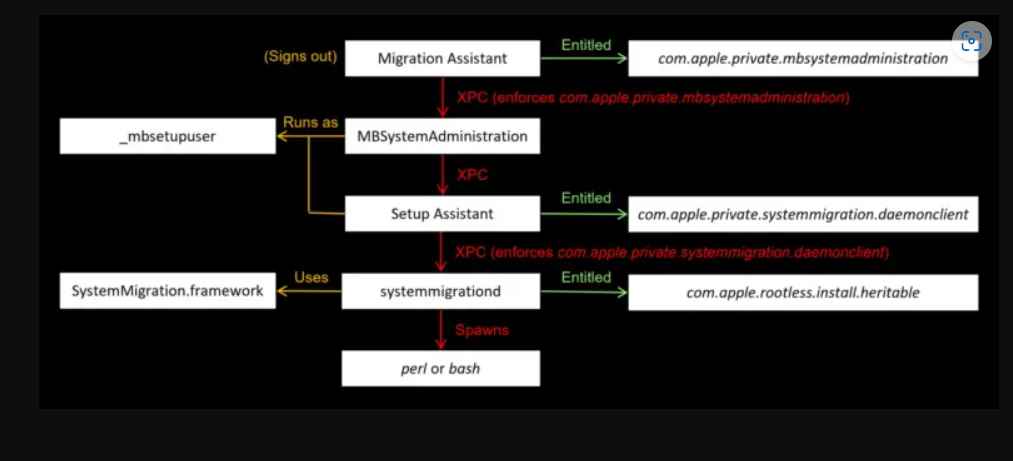

Microsoft’tan araştırmacılar, kök yeteneklerine sahip saldırganların macOS Migration Assistant programına saldırarak SIP güvenlik korumalarını atlama potansiyeline sahip olduğunu ortaya çıkardı. Bu, yardımcı programdaki bir güvenlik açığından yararlanılarak yapılabilir. Bu program “systemmigrationd daemon” adlı bir şey kullanır ve com.apple dosya uzantısına sahiptir. Rootless.install.heritable yetkisi, SIP’den kaçınmak için araçlar sağlar.

18 Mayıs 2023’te Apple, daha önce yayınlanan güvenlik yükseltmelerine bir düzeltme entegre ederek bildirilen güvenlik açığını gidermek için harekete geçti. Bu güncellemeler Apple tarafından kullanıma sunuldu. Bu nedenle, kullanıcılar olası tehlike olasılığını azaltmak için bu güncellemeleri hızlı bir şekilde uygulayarak sistemlerini koruma olanağına sahiptir.

Önce sistemi yeniden başlatmadan ve macOS Recovery’de oturum açmadan SIP’yi devre dışı bırakmak mümkün olmasa da, her ikisi de saldırıya uğrayan aygıta doğrudan fiziksel erişim gerektirir.

SIP koruması yenildiğinde, yalnızca Sistem Bütünlüğü Korumasının güvenlik mekanizmaları atlatılmakla kalmaz, aynı zamanda Şeffaflık, Rıza ve Kontrol (TCC) düzenlemelerini geçersiz kılarak kurbanın özel verilerine sınırsız erişim sağlar. Bunun nedeni, SIP korumasını atlamanın Sistem Bütünlüğü Korumasının güvenlik önlemlerini atlatmasıdır. Bu güvenlik açığı, tehdit aktörleri tarafından TCC veritabanlarını değiştirmek için kullanılabilir, bu da onların kontrol sistemlerinden tamamen kurtulmalarına ve kritik bilgilere yetkisiz erişim elde etmelerine olanak tanır.

Siber güvenlik çözümleri mimarı olarak çalışan Alisa, bug bounty ve ağ güvenliği konularına odaklanmaktadır. Bize katılmadan önce çeşitli siber güvenlik şirketlerinde siber güvenlik araştırmacısı pozisyonlarında bulundu. Ayrıca finans, sağlık ve tüketici ürünleri gibi farklı endüstri alanlarında deneyim sahibidir.