Rus devlet destekli casusluk grubu gece yarısı Blizzard, büyükelçilikler de dahil olmak üzere Avrupa’daki diplomatik varlıkları hedefleyen yeni bir mızrak aktı kampanyasının arkasında.

Gece yarısı Blizzard, yani ‘Cozy Bear’ veya ‘Apt29’, Rusya’nın Dış İstihbarat Servisi’ne (SVR) bağlı devlet destekli bir siber temsil grubudur.

Check Point Research’e göre, yeni kampanya daha önce görünmeyen bir kötü amaçlı yazılım yükleyicisini ‘Grapeloader’ ve ‘Wineloader’ arka kapısının yeni bir varyantı sunuyor.

Kötü amaçlı yazılım dökümü

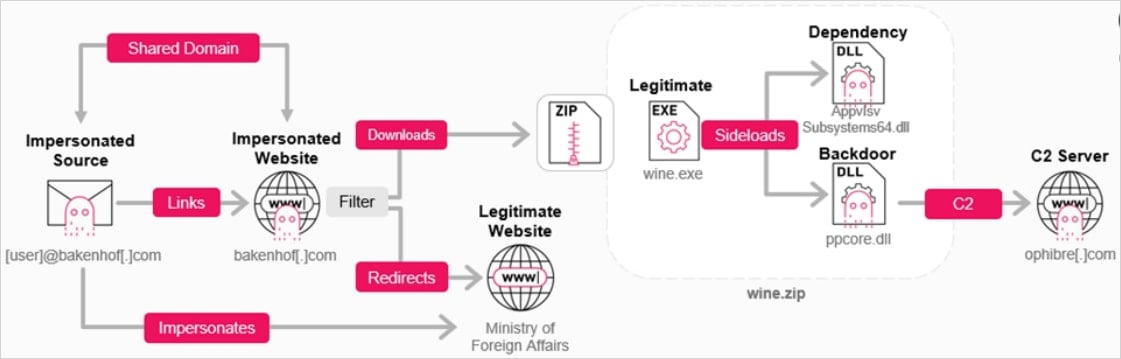

Kimlik Yardım Kampanyası Ocak 2025’te başladı ve ‘Bakenhof’dan gönderilen bir Dışişleri Bakanlığı’na sahtekarlık yapan bir e -posta ile başlıyor[.]com ‘veya’ Sidry[.]com, ‘alıcıyı bir şarap tatma etkinliğine davet etmek.

E -posta, kurban hedefleme koşulları karşılanırsa, bir zip arşivinin (wine.zip) indirilmesini tetikleyen kötü niyetli bir bağlantı içerir. Değilse, kurbanları meşru bakanlık web sitesine yönlendirir.

Arşiv, meşru bir PowerPoint yürütülebilir (Wine.exe), programın çalışması için gerekli meşru bir DLL dosyası ve kötü amaçlı grapeloader yükü (ppcore.dll) içerir.

Kötü amaçlı yazılım yükleyicisi, ana bilgisayar bilgilerini toplayan, Windows kayıt defteri modifikasyonu yoluyla kalıcılık oluşturan ve bellekte yüklediği kabuk kodunu almak için komut ve kontrol (C2) ile iletişim kuran DLL Sideloading yoluyla yürütülür.

Kaynak: Kontrol Noktası

Grapeloader muhtemelen daha önce kullanılan birinci aşama HTA yükleyici ‘rootward’ yerine daha gizli ve daha sofistike.

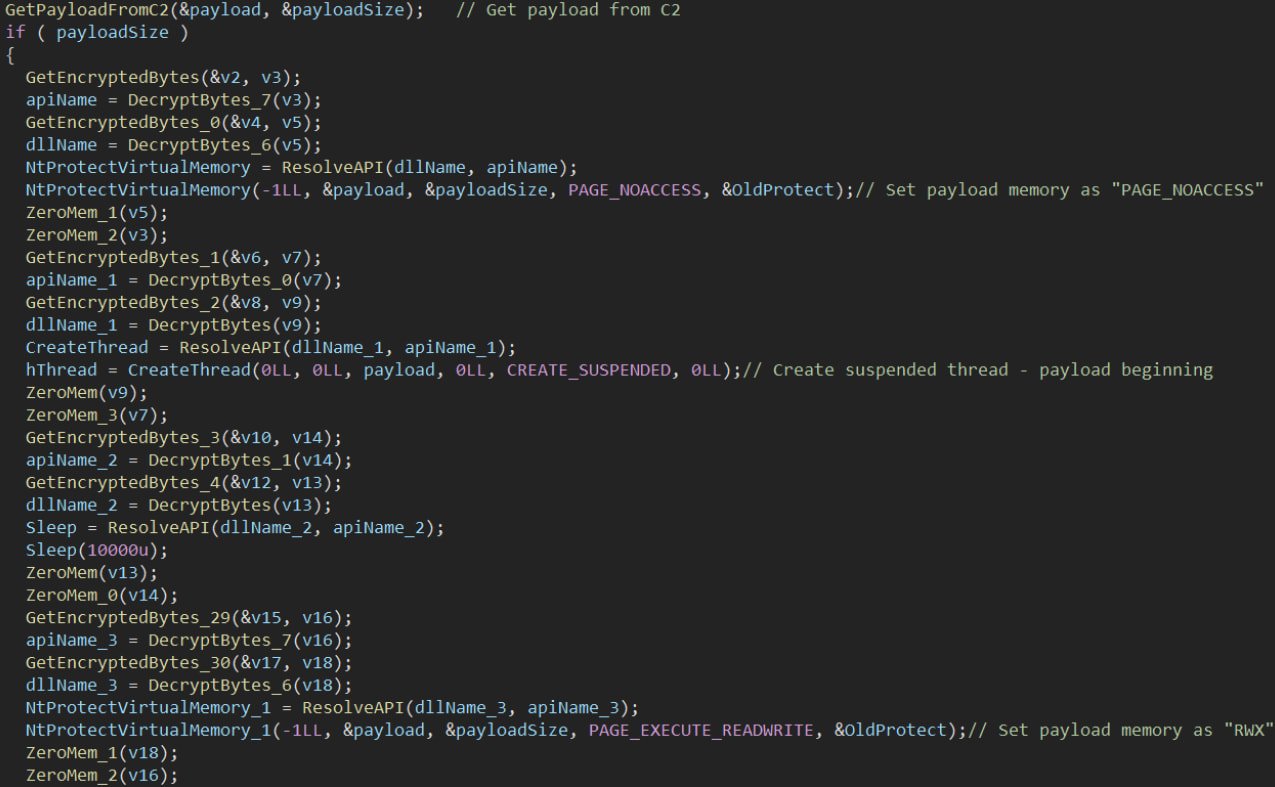

Check Point, antivirüs ve EDR tarayıcılarından kötü niyetli yük yürütmesini gizlemek için ‘Resumethread’ yoluyla kabuk kodunu çalıştırmadan önce ‘Page_noaccess’ bellek korumaları ve 10 saniyelik gecikme kullanımını vurgular.

Kaynak: Kontrol Noktası

Grapeloader’ın bu kampanyadaki ana görevleri, truva atışlı bir VMware araçları DLL dosyası olarak gelen Wineloader’ın gizli keşifleri ve teslimatıdır.

Tam gövdeli bir arka kapı

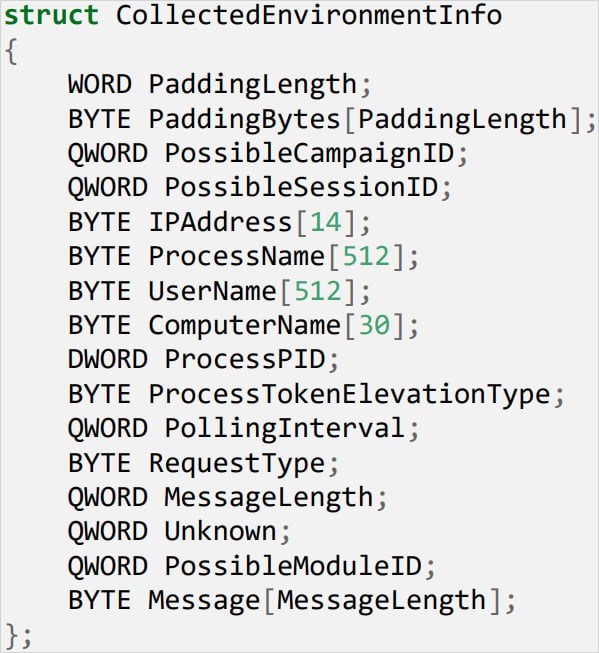

Wineloader, ayrıntılı ev sahibi bilgileri toplayan ve casusluk operasyonlarını kolaylaştıran modüler bir arka kapıdır.

Toplanan veriler şunları içerir: IP adresleri, üzerinde çalıştığı işlemin adı, Windows Kullanıcı Adı, Windows Makine Adı, İşlem Kimliği ve ayrıcalık seviyesi.

Kaynak: Kontrol Noktası

Bu bilgiler, sanal alan ortamlarının belirlenmesine yardımcı olabilir ve takip yüklerini düşürme hedefini değerlendirebilir.

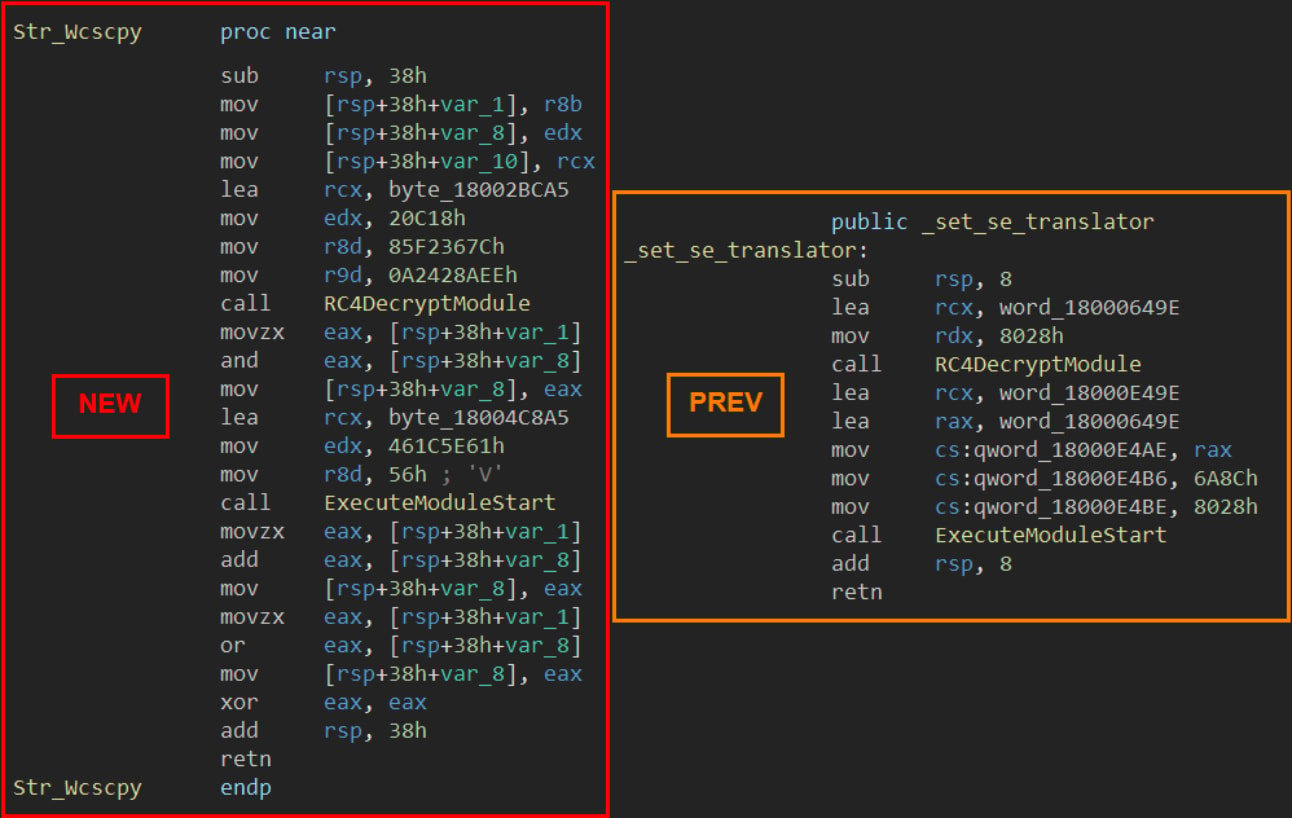

En son APT29 kampanyasında tespit edilen yeni varyant, RVA çoğaltma, dışa aktarma masası uyumsuzlukları ve mühendisin tersine gitmeyi zorlaştırmak için abur cubur talimatları kullanılarak yoğun bir şekilde gizleniyor.

Kaynak: Kontrol Noktası

Check Point, yeni Wineloader varyantındaki dize gizlemesinin, eski sürümlere kıyasla önemli ölçüde gelişen önemli bir anti-analiz rolü oynadığını not ediyor.

Araştırmacılar, “Daha önce, Floss gibi otomatik araçlar, paketlenmemiş bir wineloader örneğinden dizeleri kolayca çıkarabilir ve bozabilir.”

“Yeni varyanttaki gelişmiş uygulama bu işlemi bozarak otomatik dize çıkarma ve deobfuscation başarısız olmasını sağlıyor.”

Kampanyanın yüksek düzeyde hedeflenmesi ve tamamen bellekte çalışan kötü amaçlı yazılımlar nedeniyle, Check Point Wineloader’ın tam ikinci aşama yükünü veya ek eklentilerini alamadı, böylece yeteneklerinin veya kurban başına özel niteliklerinin tam spektrumu bulanık kalıyor.

Check Point’in bulguları, APT29’un taktiklerinin ve araç setinin geliştiğini, daha gizli ve daha gelişmiş hale geldiğini, çok katmanlı savunmalar ve daha fazla uyanıklık gerektirdiğini ve tespit etmek ve durdurmak için daha fazla uyanık olduğunu gösteriyor.