Önemli bulgular:

- MidgeDropper kötü amaçlı yazılım çeşidi, Windows kullanıcılarını hedef alan yeni ve karmaşık bir tehdittir.

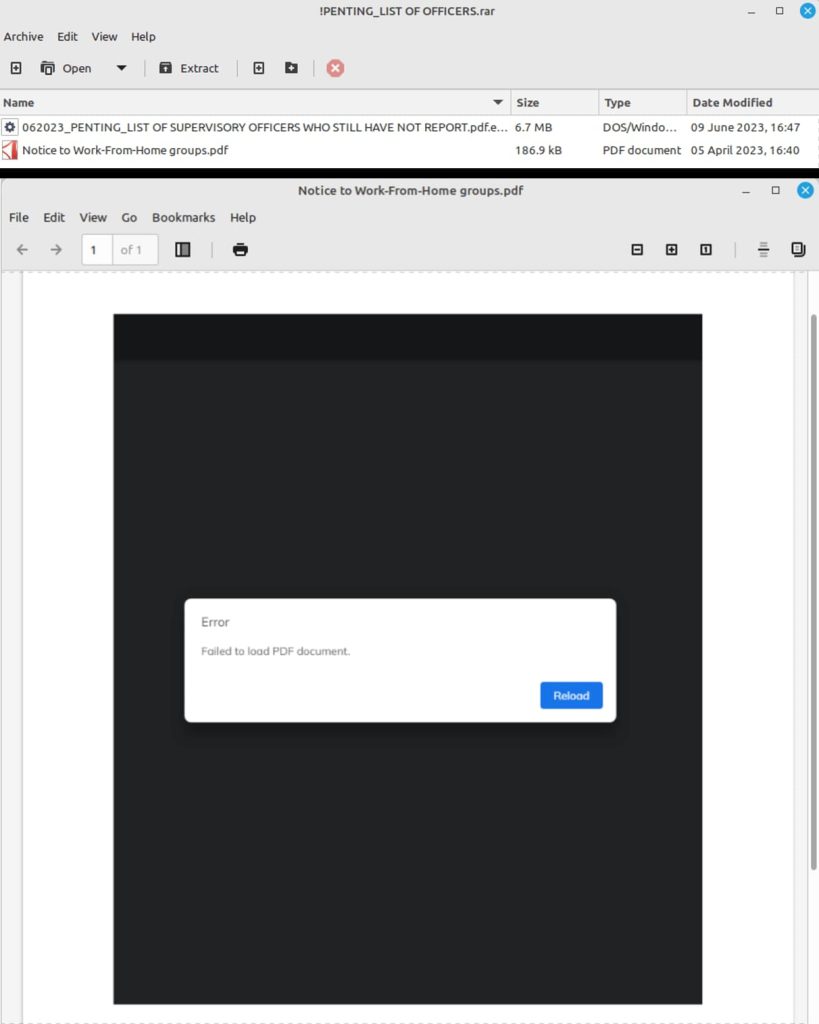

- Kötü amaçlı yazılım, iki dosyadan oluşan bir RAR arşivi içeren kimlik avı e-postaları yoluyla gönderilir: PDF ve yürütülebilir dosya.

- PDF dosyası, kullanıcıları yürütülebilir dosyayı açmaya kandırmak için tasarlanmış bir hata mesajı içerir.

- Yürütülebilir dosya, bir Microsoft uygulamasının yeniden adlandırılmış bir sürümü ve kötü amaçlı bir DLL dosyası da dahil olmak üzere birçok başka dosyayı da düşürür.

- Kötü amaçlı yazılım, DLL dosyasındaki kötü amaçlı kodu yürütmek için yandan yüklemeyi kullanır.

- Fortinet müşterileri MidgeDropper kötü amaçlı yazılım türüne karşı korunuyor.

- Araştırmacılar, kullanıcıları kimlik avı saldırılarına karşı, son kullanıcıları internet tehditleri konusunda eğitmek ve tehditleri zamanında tespit etmek için en iyi AV araçlarını kullanmak gibi önlemler almaya çağırıyor.

FortiGuard Labs’tan James Slaughter ve Shunichi Imano, özellikle Windows tabanlı sistemleri hedef alan, yeni keşfedilen orta şiddette MidgeDropper kötü amaçlı yazılım türünün mekanizmalarını açıklayan ayrıntılı bir blog yazısı yazdılar.

Slaughter ve Imano, 12 Eylül 2023’te yayınlanan raporlarında, bunun, dışarıdan yükleme ve kod gizleme gibi çeşitli yeteneklere sahip, oldukça karmaşık bir enfeksiyon zincirine sahip, daha önce görülmemiş bir damlalık çeşidi olduğunu ve bu durumun onu yeni bir kötü amaçlı yazılım haline getirdiğini belirtti.

Araştırmacılar, kötü amaçlı yazılımın ilk bulaşma vektörünün kendileri tarafından henüz bilinmediğini iddia etti, ancak bir RAR arşivine (!PENTING_LIST OF OFFICERS.rar) erişim sağladıklarından bunun bir kimlik avı e-postası olduğundan şüpheleniyorlar. Bu, e-postanın içerdiği bir ek gibi görünüyor. Bu arşivde şu başlıklı iki dosya bulunmaktadır:

- “Evden Çalışma gruplarına yönelik bildirim.pdf”

- “062023_PENTING_HALA REPORT.pdf.exe OLMAYAN DENETLEYİCİ GÖREVLİLERİN LİSTESİ”

PDF dosyası, bu belgenin yüklenemediğini belirten bir hata mesajı resmi içeriyor. Bu, alıcının dikkatini oldukça büyük olan (6,7 MB) ikinci dosyaya tıklayıp çalıştırmaya yönlendirmek için bir tuzaktır. Windows’un dosya uzantılarını gizlediği göz önüne alındığında, alıcı bunun yürütülebilir bir dosya olduğunu fark etmeyecek ve onu başka bir PDF olarak değerlendirerek tıklayacaktır. Bu dosya, farklı enfeksiyon aşamaları için damlalık görevi görür ve aşağıdaki dosyaları bırakır:

- “IC.exe”

- “power.exe”

- “güç.xml”

- “Microsoft Office.doc”

Bu “hXXp://1852256837/jay/nl/seAgnt.exe” adresine erişildiğinde, damlalık dosyası aynı zamanda “seAgnt.exe”yi de getirir. IC.exe, enfeksiyonun bir sonraki aşamasını alır ve ayrıca “1852256837” URL’sinden “VCRUNTIME140_1.dll” adlı başka bir dosyayı indirir. Ayrıca, power.exe ve power.xml, power.exe’nin power.xml kodunu çözdüğü ve işlediği yürütülebilir dosya tarafından birlikte bırakılır. Bu dosyaların en önemli görevi “seAgnt.exe”yi başlatmaktır.

Bir Microsoft uygulaması olan “GameBarFTServer.exe”nin yeniden adlandırılmış bir sürümüdür ve Windows cihazlarda çalışan Xbox Game Bar için bir arka plan işlemidir. SeAgnt.exe zararsız gibi görünüyor, ancak DLL içindeki kötü amaçlı kodu yürütmek VCRUNTIME140_1.dll’ye (okunaklı bir DLL dosyası) bağlıdır. VCRUNTIME140_1.dll dosyası, Microsoft Visual C++ çalışma zamanı paketinin kötü amaçlı sürümüyle tasarlanmıştır.

Kötü amaçlı yazılım tasarımcılarının yandan yükleme tekniğini kullandığı yer burasıdır. DLL dosyaları bağımsız bir yürütülebilir dosya olarak mevcut olmadığından, yürütme amacıyla kodu belleğe yüklemek için başka bir uygulama kullanılır ve seAgnt.exe bu uygulama olarak hizmet eder. Araştırmacılar son veriyi araştıramadı çünkü enfeksiyon zinciri bağlantıları tam analize başladıkları anda kaldırıldı.

FortiGuard raporunda Fortinet müşterilerinin bu kötü amaçlı yazılımdan korunduğunu belirtiyor. Yine de araştırmacılar, kimlik avı tehditlerini tespit etmek ve azaltmak için gerekli tüm önleyici tedbirlerin alınmasını öneriyor. Buna, son kullanıcıların internet tehditleri konusunda eğitilmesi ve tehditleri zamanında tespit etmek için en iyi AV araçlarının kullanılması da dahildir.

İLGİLİ MAKALELER

- FortiGuard Laboratuvarları, Kimlik Avı Saldırılarını Besleyen .ZIP Alan Adlarını Keşfediyor

- Yeni Ajan Tesla Varyantı, Windows PC’lere Bulaşmak İçin Excel İstismarını Kullanıyor

- Bilgisayar Korsanları Kötü Amaçlı Yazılım Dağıtmak İçin Adobe ColdFusion Güvenlik Açıklarından Yararlanıyor

- Mirai Variant ‘OMG’ IoT Cihazlarını Kripto Madencilik için Proxy Sunucularına Dönüştürüyor