Araştırmacılar, saldırganların güçlü kimlik doğrulama mekanizmasını aşmalarına olanak tanıyan Microsoft’un Windows Hello for Business (WHfB) çözümünde bir güvenlik açığı ortaya çıkardı.

Kimlik doğrulama sürecini daha az güvenli bir yönteme indirgeyen bu kusur, kimlik avına karşı dayanıklı kimlik doğrulaması için WHfB’ye güvenen kurumsal ortamların güvenliği konusunda endişelere yol açtı.

Windows Hello for Business Nedir?

Medium blog raporuna göre, İş İçin Windows Hello, kullanıcının cihazında depolanan bir şifreleme anahtar çiftini kullanarak güvenliği artıran gelişmiş bir kimlik doğrulama mekanizmasıdır.

Özel anahtarı güvenli bir şekilde depolamak için Güvenilir Platform Modülü’nden (TPM) yararlanır ve genel anahtar kimlik doğrulama sunucusuna gönderilir. İşlem iki ana aşamayı içerir:

- Kayıt: Kullanıcılar WHfB’ye kaydolur ve bir kriptografik anahtar çifti oluşturur. Özel anahtar TPM’de saklanır ve genel anahtar sunucuya gönderilir.

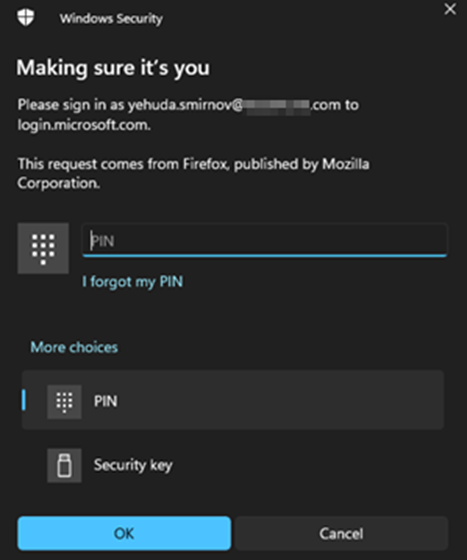

- Kimlik doğrulama: Kullanıcılar kimlik doğrulaması yaptığında, Microsoft tarafından verilen bir nonce’un (benzersiz meydan okuma) şifrelenmesini tetikleyen Windows Hello PIN’lerini veya parmak izlerini kullanırlar. Bu şifrelenmiş nonce, kaynak alanıyla birlikte doğrulama için sunucuya geri gönderilir.

Kusur: WHfB Kimlik Doğrulamasını Atlatmak

WHfB’deki güvenlik açığı, saldırganların kimlik doğrulama isteklerini ele geçirip değiştirmesine, kullanıcıları daha az güvenli, kimlik avına yönelik bir kimlik doğrulama yöntemi kullanmaya zorlamasına olanak tanıyor.

Join our free webinar to learn about combating slow DDoS attacks, a major threat today.

Bu, POST istek değerlerinin, özellikle isFidoSupported parametresinin ve User-Agent başlığının düzenlenmesiyle gerçekleştirilebilir.

Sömürü Süreci

- İstekleri Yakalama: Saldırganlar, giden kimlik doğrulama isteğini engellemek için Burp Suite gibi araçlar kullanırlar.

- Parametreleri Değiştirme: isFidoSupported parametresini false olarak değiştirirler veya User-Agent başlığını desteklenmeyen bir değere değiştirirler.

- Kimlik Doğrulamanın Geriye Döndürülmesi: Bu manipülasyon, kimlik doğrulama yöntemini WHfB’den, EvilGinx gibi çerçeveler kullanılarak kolayca kimlik avına maruz kalabilen, standart ve daha az güvenli bir yönteme düşürüyor.

Bu saldırının nasıl gerçekleştirilebileceğini gösteren bir kavram kanıtı (PoC) videosu.

Kimlik doğrulama yöntemi, /common/GetCredentialType’a yapılan POST isteğinin kesilmesi ve isFidoSupported parametresinin değiştirilmesiyle düşürülür ve saldırganların WHfB’yi atlatmasına olanak tanır.

EvilGinx ile Otomatik Sömürü

Araştırmacılar bu saldırıyı otomatikleştirmek için EvilGinx çerçevesini değiştirdiler. EvilGinx, kimlik avı saldırıları için kullanılan bir araçtır ve özelleştirmeler şunları içerir:

- Değiştirilmesi çekirdek/http_proxy.go dosya: Bu, JSON gövdeli POST isteklerinin işlenmesine olanak tanır.

- Phishlet Oluşturma: Phishlet, kimlik avı sayfaları oluşturmak için özelleştirilebilir bir şablondur.

- Bu saldırı için kullanılan phishlet, /common/GetCredentialType’a yapılan POST isteğini isFidoSupported değerini false olarak ayarlayacak ve “Oturum açma seçenekleri” düğmesini gizleyecek şekilde değiştirir.

BurpSuite’in kesme proxy’sinden (/common/GetCredentialType) “isFidoSupported” değerini gösteren kesit

/ set the value of the specified key in the JSON body

func SetJSONVariable(body []byte, key string, value interface{}) ([]byte, error) {

var data map[string]interface{}

if err := json.Unmarshal(body, &data); err != nil {

return nil, err

}

data[key] = value

newBody, err := json.Marshal(data)

if err != nil {

return nil, err

}

return newBody, nil

}lp() fonksiyonu

Öncelikle, çeşitli oturum açma yöntemlerini (örneğin Fido/WHfB kimlik doğrulaması) içeren kutuya ait olan belge öğesini sınıfa (tabloya) göre bulun:

Azaltma Önerileri

Microsoft, bu saldırı vektörünü azaltmak için kimlik doğrulama gücünü kullanarak koşullu erişim ilkeleri oluşturulmasını öneriyor.

Bu içerir:

- Bulut Uygulamaları için Güçlü Kimlik Doğrulamanın Uygulanması:Tüm bulut uygulamalarında kimlik avına karşı dayanıklı kimlik doğrulama yöntemlerini uygulayın.

- Özel Kimlik Doğrulama Güçlerinin Oluşturulması: Geçici Erişim Geçişi (TAP) gibi kimlik avına dayanıklı yöntemleri içeren özel kimlik doğrulama güçlerini tanımlayın.

- Kimlik Avına Dayanıklı Yöntemleri Kaydetmeye Yönelik İkincil Politika: Uyumlu cihazlar aracılığıyla yeni yöntemler kaydeden kullanıcılar için ikincil bir Koşullu Erişim (CA) politikası uygulayın.

Windows Hello for Business’ta bu güvenlik açığının keşfedilmesi, sürekli dikkatli olma ve güçlü güvenlik uygulamalarına duyulan ihtiyacı ortaya koymaktadır.

Güçlü kimlik doğrulama politikaları uygulayarak ve olası tehditler hakkında bilgi sahibi olarak kuruluşlar hassas verilerini daha iyi koruyabilir ve kimlik doğrulama süreçlerinin bütünlüğünü koruyabilir.

İş İçin Windows HelloAçıklama: Windows Hello for Business, güvenli ve kimlik avına karşı dayanıklı bir kimlik doğrulama mekanizması sağlamayı amaçlıyor.

Kuruluşlar, siber tehditler geliştikçe gelişmiş güvenlik önlemlerini benimsemeli ve olası güvenlik açıklarının önünde kalmalıdır.

Windows Hello for Business’taki bu açık, katmanlı güvenliğin ve proaktif risk yönetiminin önemini hatırlatıyor.

Bu kapsamlı haber makalesi, Microsoft’un Windows Hello for Business’taki güvenlik açığına derinlemesine bir bakış sunuyor; istismar sürecini, kavram kanıtını ve azaltma önerilerini ayrıntılarıyla açıklıyor.

Bu kusurun mekanizmasını anlayarak ve önerilen güvenlik önlemlerini uygulayarak kuruluşlar, karmaşık kimlik avı saldırılarına karşı savunmalarını artırabilirler.

Protect Your Business Emails From Spoofing, Phishing & BEC with AI-Powered Security | Free Demo