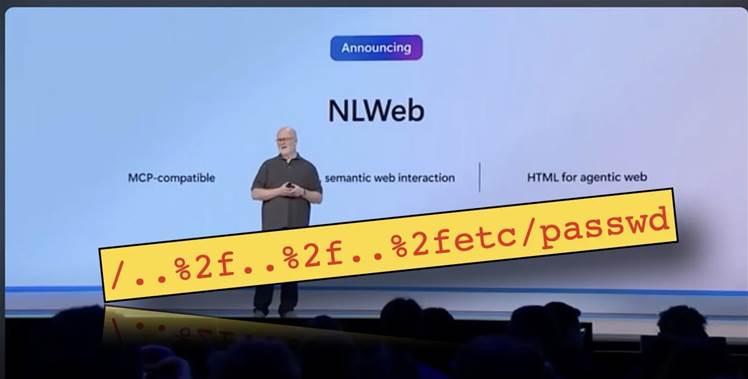

Microsoft’un, hassas sistem dosyalarının bağlamını ortaya çıkaran ve kimlik doğrulama anahtarlarının hırsızlığına izin veren yol geçirme kolay bir şekilde kullanımı kolay bir şekilde gönderilen AI güdümlü ajan web uygulamaları sunmak için açık kaynaklı NLWeb çerçevesi.

Güvenlik araştırmacısı Aonan Guan, NLWeb’in açık kaynaklı kodunda kullanıcı girdisinin sanitasyonu için kullanılan bir Python programlama dili işlevi OS.Path.Normpath’i tanıdıktan sonra güvenlik açığını keşfetti.

Test, işlevin kullanıcıların ../ sekanslarını kullanarak amaçlanan dizinlerinden çıkmasına izin verdiğini doğruladı.

Guan bir test sunucusu kurdu, URL kodlu traversal dizilerle bir komut gönderdi ve sistem dosyalarına erişebildi.

Komut, test sisteminin şifre dosyasının içeriğini görüntüledi, ancak AI modelleri için uygulama programlama arayüzü anahtarları ve sunucu yapılandırması da dahil olmak üzere başkalarına da erişmek için kullanılabilir.

Büyük dil modelleri (LLMS) için API anahtarlarına erişebilmenin bir sonucu, saldırganların bir ajanın akıl ve hareket etme yeteneğini “çalabilmesi “dir.

Guan, bu, API istismarından büyük finansal kayıplara veya ajanın kötü niyetli bir klonunun oluşturulmasına yol açma potansiyeline sahip olduğunu söyledi.

Yol geçişi ayrıca AI ajanlarını yerel dosyaları okumaya zorlayabilir ve hatta sistemin yanlış veya önyargılı bilgiler oluşturabilen geri alma artırılmış neslini (RAG) zehirleyebilecek, hatta kötü niyetli hazırlanmış belgeler bile.

NLWEB (doğal dil web) bu yıl Mayıs ayında başlatıldı ve Microsoft yazılımı “seçtikleri model ve kendi verilerini kullanarak web siteleri için zengin, doğal bir dil arayüzü oluşturmayı kolaylaştırmayı amaçlayan” açık bir proje olarak tanımladı.

Ayrıca, AI asistanlarını harici veri kaynaklarına bağlamak için Antropic tarafından geliştirilen standardı izleyen bir model bağlam protokol sunucusudur.

28 Mayıs’ta Microsoft’a kusur bildirdikten sonra, şirket 30 Haziran’da NLWEB Public Github deposuna bir yama yaptı.

Guan, NLWEB’e dağıtımlarını derhal güncellemelerini ve Web Uygulaması Güvenlik Duvarı/Ters Proxy Kurallarını Bloglamak ve Oturum Açmak ve Günlük Yapmak için Kodlanmış ÜNLEŞİ İSTİYACILARI OLGANILARA İÇİN TAVSİYE EDİYORUMLAR.%2F.

Guan ayrıca, kullanıcıların NLWEB uygulama sunucusunu doğrudan genel internete maruz bırakmaktan kaçınmalı ve bunun yerine erişimi kısıtlamak için güvenlik duvarı kurallarıyla sertleştirilmiş bir ters vekilin arkasına koymalıdır.