Microsoft bugün müşterilerini, acil durum güvenlik güncelleştirmesini dağıtmaya her zaman hazır olmaları için desteklenen en son Toplu Güncelleştirmeyi (CU) uygulayarak şirket içi Exchange sunucularına yama uygulamalarını sürdürmeye çağırdı.

Redmond, Exchange sunucusu güncelleme işleminin “basit” olduğunu (birçok yöneticinin katılmayabileceği bir şey) olduğunu söylüyor ve güncellemeleri yükledikten sonra her zaman Exchange Server Health Checker komut dosyasının çalıştırılmasını tavsiye ediyor.

Bu, performans sorunlarına neden olduğu bilinen yaygın yapılandırma sorunlarının veya basit bir Exchange Ortamı yapılandırma değişikliğiyle giderilebilecek sorunların algılanmasına yardımcı olur. Herhangi bir sorun bulursa, komut dosyası, gerçekleştirilmesi gereken ek manuel görevler için adım adım kılavuzluk içeren makalelere bağlantılar sağlar.

“Exchange sunucularınızı bilinen güvenlik açıklarından yararlanan saldırılara karşı korumak için, zorunlu desteklenen en son CU’yu (bu yazı itibariyle, Exchange Server 2019 için CU12, Exchange Server 2016 için CU23 ve Exchange Server 2013 için CU23) ve en son SU’yu (bu yazı itibariyle, Ocak 2023 SU) yükleyin,” Exchange Ekibi dedim.

“Exchange Sunucusu CU’ları ve SU’ları birikimlidir, bu nedenle yalnızca en son kullanılabilir olanı yüklemeniz gerekir. En son CU’yu yüklersiniz, ardından CU yayınlandıktan sonra herhangi bir SU’nun yayınlanıp yayınlanmadığına bakın. Varsa, en son (en son) SU’yu yükleyin .”

Microsoft ayrıca Exchange yöneticilerinden bir “güncelleme deneyimi anketi” aracılığıyla Exchange Sunucusu güncelleme işleminin nasıl geliştirilebileceği hakkında bilgi vermelerini istedi.

Şirket, “Bu anketin amacı, Exchange Server toplu güncelleme (CU) ve güvenlik güncellemesi (SU) deneyimlerinizi anlamaktır, böylece deneyimleri iyileştirmenin yollarını arayabilir ve sunucularınızı güncel tutmanıza yardımcı olabiliriz” diyor.

“Bu ankette toplanan bilgiler yalnızca Microsoft’taki Exchange Server mühendislik ekibi tarafından ve yalnızca güncelleme deneyimlerini iyileştirmek için kullanılacaktır.”

Bazı tehdit aktörlerinin Exchange sunucularını hedeflerken hedefleri, kullanıcıların posta kutularındaki hassas bilgilere, sosyal mühendislik saldırılarını daha etkili hale getirmeye yardımcı olacak şirketin adres defterine ve kuruluşların Active Directory ve bağlı bulut ortamlarına erişim sağlamayı içerir.

Ne yazık ki, FIN7 siber suç grubunun, Exchange sunucularını ihlal etmeye yardımcı olmak için özel olarak tasarlanmış Checkmarks adlı özel bir otomatik saldırı platformu oluşturma çabalarının kanıtladığı gibi, Exchange sunucuları çok aranan hedeflerdir.

Tehdit istihbarat firması Prodaft’a göre FIN7’nin yeni platformu, 1,8 milyondan fazla hedefi taradıktan sonra 8.147 şirketin (çoğu Amerika Birleşik Devletleri’nde bulunan) ağlarını ihlal etmek için çoktan kullanıldı.

Güvenli hale getirilmeyi bekleyen on binlerce Exchange sunucusu

Bugünün uyarısı, Microsoft’un resmi yamalar yayınlanmadan iki ay önce saldırılarda kullanılan ProxyLogon güvenlik açıklarını gidermek için bant dışı acil durum güvenlik güncellemeleri yayınladıktan sonra yöneticilerden şirket içi Exchange sunucularına sürekli yama uygulamalarını istemesinden sonra geldi.

Mart 2021’de en az on bilgisayar korsanlığı grubu, çeşitli amaçlar için ProxyLogon açıklarını kullanıyordu; bunlardan biri, Microsoft tarafından Hafnium olarak izlenen Çin sponsorluğundaki bir tehdit grubuydu.

Hollanda Güvenlik Açığı Açıklama Enstitüsü (DIVD), bu tür saldırılara maruz kalan çok sayıda kuruluşu göstermek için, Microsoft’un güvenlik güncelleştirmelerini yayımlamasından bir hafta sonra ProxyLogon hatalarına karşı yama uygulanmamış 46.000 sunucu buldu.

Daha yakın bir tarihte, Kasım 2022’de Microsoft, vahşi istismarın ilk kez tespit edilmesinden iki ay sonra güvenliği ihlal edilmiş sunucularda ayrıcalık yükseltmeye ve uzaktan kod yürütmeye izin veren, ProxyNotShell olarak bilinen başka bir dizi Exchange hatasını yamaladı.

Saldırganların Exchange sunucularına arka kapıdan giriş yapmak için kullandıkları kavram kanıtı (PoC) istismarı, ProxyNotShell güvenlik güncellemelerinin yayınlanmasından bir hafta sonra çevrimiçi olarak yayınlandı.

Son olarak, CISA, federal kurumlara, Teksas merkezli bulut bilgi işlem sağlayıcısı Rackspace’e ait yama uygulanmamış sunucularda ProxyNotShell URL yeniden yazma azaltmalarını atlamak için Play fidye yazılımı çetesi tarafından sıfır gün olarak kötüye kullanılan OWASSRF adlı bir Microsoft Exchange hatasını düzeltme talimatı verdi.

Bu ayrıca, Microsoft’un desteklenen en son CU’ları tüm şirket içi Exchange sunucularına dağıtma tavsiyesine uymanın önemini de göstermektedir, çünkü hafifletme tek başına motive olmuş ve iyi kaynaklara sahip saldırganlara karşı savunma sağlamayacaktır çünkü bunlar yalnızca geçici koruma sağlar.

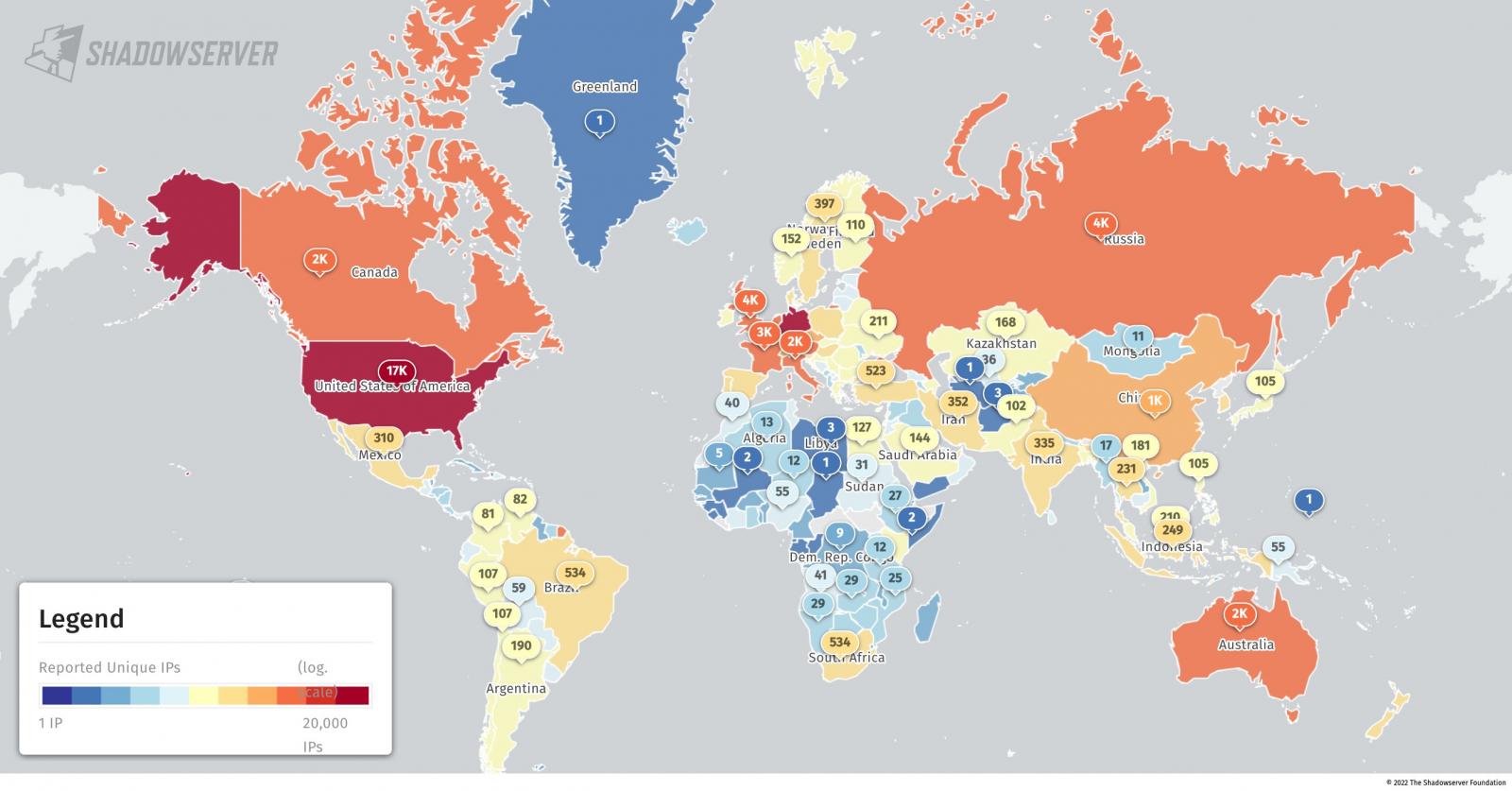

Olayları bir perspektife oturtmak için, bu ayın başlarında, Shadowserver Foundation’daki güvenlik araştırmacıları, çevrimiçi olarak açığa çıkan 60.000’den fazla Microsoft Exchange sunucusunun, CVE-2022-41082 uzaktan kod yürütme (RCE) güvenlik açığını hedefleyen ProxyNotShell açıklarından yararlanan saldırılara karşı hala savunmasız olduğunu keşfetti.

İşleri daha da kötüleştiren, Shodan’da yapılan bir arama, önemli sayıda Exchange sunucusunun çevrimiçi olarak açığa çıktığını gösteriyor ve binlerce kişi, 2021’in en çok yararlanılan güvenlik açıklarından bazıları olan ProxyShell ve ProxyLogon kusurlarını hedef alan saldırılardan korunmayı bekliyor.