Microsoft yakında yöneticilerden Microsoft Entra, Microsoft 365, Exchange ve Azure gibi Microsoft yönetici portallarında oturum açarken çok faktörlü kimlik doğrulama (MFA) gerektiren Koşullu Erişim ilkelerini kullanıma sunmaya başlayacak.

Şirket ayrıca, tüm bulut uygulamaları için kullanıcı başına MFA kullanıcıları için MFA gerektiren ve yüksek riskli oturum açma işlemleri için MFA gerektiren politikalar da sunacak (ikincisi yalnızca Microsoft Entra ID Premium Plan 2 müşterileri için geçerlidir).

Microsoft tarafından yönetilen bu ilkeler (Microsoft tarafından müşterilerin kiracıları üzerinde oluşturulmuştur), önümüzdeki haftadan itibaren uygun Microsoft Entra kiracılarına aşamalı olarak yalnızca rapor modunda eklenecektir. Kullanıma sunma kiracılarına ulaştıktan sonra yöneticilerin bunları incelemek ve etkinleştirmek isteyip istemediklerini seçmek için 90 günü olacak.

Redmond, bu Koşullu Erişim politikalarını yalnızca kullanıma sunulduktan sonraki 90 gün içinde devre dışı bırakılmayan kiracılarda otomatik olarak etkinleştirecektir.

“İlk politikaya çok dikkat edin. Çok faktörlü kimlik doğrulamanın, https://portal.azure.com, Microsoft 365 admin gibi yönetici portallarına tüm kullanıcı erişimini koruması bizim güçlü önerimizdir ve sizin adınıza dağıtacağımız bir politikadır.” merkezi ve Exchange yönetim merkezi,” dedi Microsoft Kimlik Güvenliğinden Sorumlu Başkan Yardımcısı Alex Weinert.

“Bu politikaların dışında kalmayı tercih edebileceğiniz halde, Microsoft’taki ekiplerin, belirli Azure abonelik yönetimi senaryoları, İş Ortağı Merkezi ve Microsoft Intune cihaz kaydı için zaten yaptıkları gibi, belirli etkileşimler için giderek daha fazla çok faktörlü kimlik doğrulamaya ihtiyaç duyacağını lütfen unutmayın.”

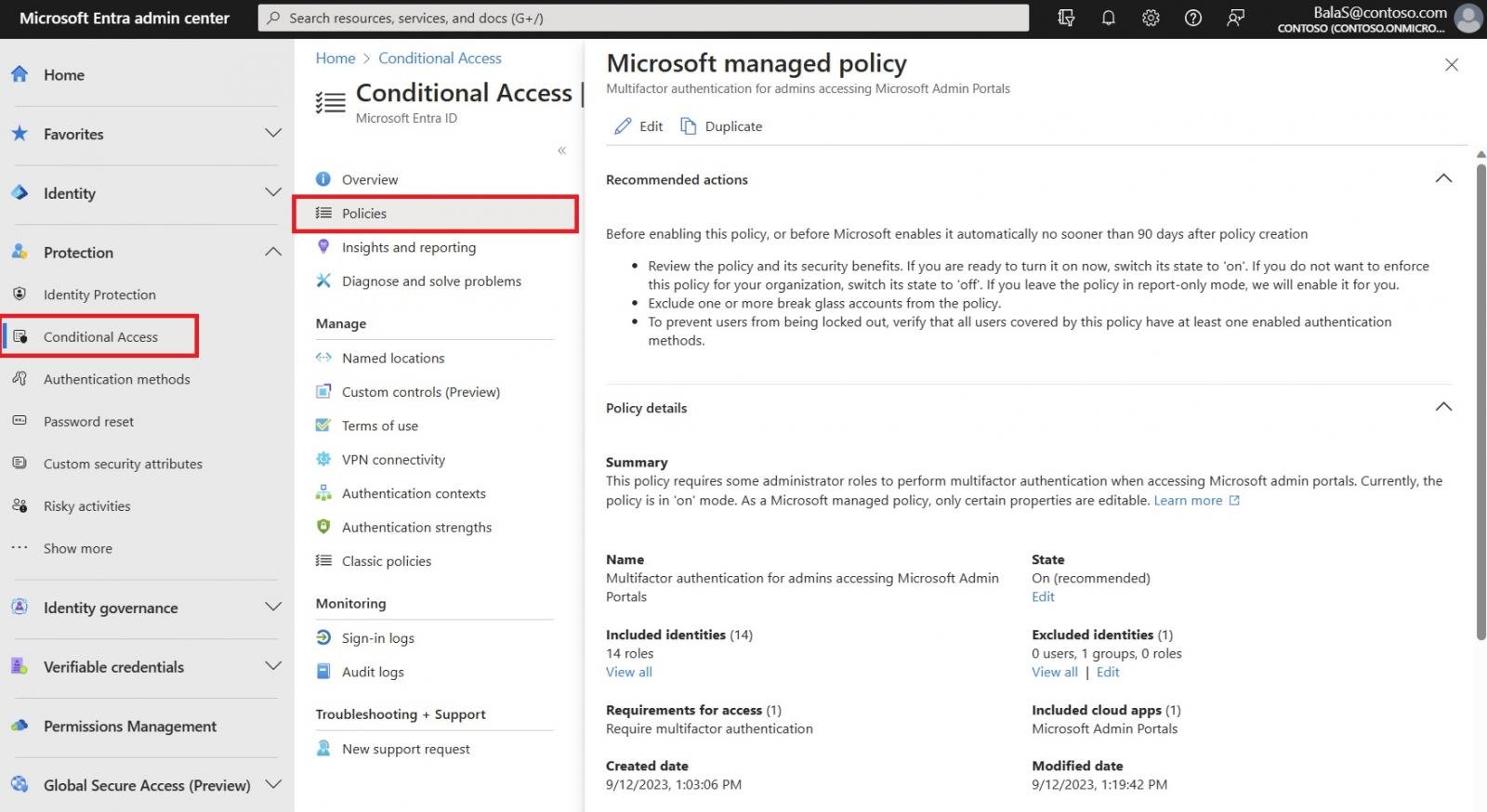

Eklendikten sonra, en azından Koşullu Erişim Yöneticisi rolüne sahip yöneticiler bu politikaları Microsoft Entra yönetim merkezinde Koruma > Koşullu Erişim > Politikalar altında bulabilirler.

Ayrıca, Microsoft tarafından yönetilen tüm ilkelerin yanı sıra ilke içindeki hariç tutulan kimliklerin (Kullanıcılar, Gruplar ve Roller) durumunu da (Açık, Kapalı veya Yalnızca Rapor) değiştirebilirler.

Redmond, kuruluşlara, tıpkı diğer Koşullu Erişim politikalarında olduğu gibi, acil durum erişimini veya cam kırma hesaplarını bu politikaların dışında bırakmalarını tavsiye ediyor.

Microsoft ayrıca, bu ilkeleri, ilke listesi görünümündeki Çoğalt düğmesini kullanarak klonlayarak ve Microsoft tarafından önerilen varsayılanlardan başlayarak diğer Koşullu Erişim ilkeleri gibi uyarlayarak daha fazla değiştirme seçeneği de sunar.

“Hedefimiz yüzde 100 çok faktörlü kimlik doğrulamadır. Resmi çalışmaların çok faktörlü kimlik doğrulamanın hesap ele geçirme riskini yüzde 99’dan fazla azalttığını gösterdiği göz önüne alındığında, kimlik doğrulaması yapan her kullanıcının bunu modern, güçlü kimlik doğrulamayla yapması gerekir.” dedi Weinert.

“Nihai hedefimiz, doğru kontrollerle sizin adınıza güvenlik duruşunuzu güçlendirmek için makine öğrenimine dayalı politika öngörülerini ve önerilerini otomatik politika kullanıma sunmayla birleştirmektir.”