Microsoft Çarşamba günü, Genelkurmay Ana İstihbarat Müdürlüğü (GRU) ile bağlantılı olduğunu ve “nispeten düşük bir başarı oranına” sahip olduğunu söylediği “yeni ve farklı bir Rus tehdit aktörü” nü örtbas etti.

Teknoloji devinin daha önce ortaya çıkan lakabıyla grubu takip eden Tehdit İstihbaratı ekibi DEV-0586dublajlı adlı bir aktöre mezun oldu. Harbiyeli Kar fırtınası.

Şirket, “Cadet Blizzard, mevcut olan her türlü aracı kullanarak ve bazen gelişigüzel bir şekilde hareket ederek kesinti, yıkım ve bilgi toplamayı hedefliyor” dedi.

“Grup, yıkıcı faaliyetleri nedeniyle yüksek risk taşıyor olsa da, Seashell Blizzard ve Forest Blizzard gibi uzun süredir devam eden ve gelişmiş Rus gruplarından daha düşük bir operasyonel güvenlikle çalışıyor gibi görünüyor.”

Cadet Blizzard ilk olarak Ocak 2022’de, Rusya’nın ülkeyi askeri olarak işgal etmesine yol açan haftalarda WhisperGate (namı diğer PAYWIPE) adlı yeni bir silici kötü amaçlı yazılım kullanarak Ukrayna’yı hedef alan yıkıcı siber faaliyetlerle bağlantılı olarak gün ışığına çıktı.

Microsoft’a göre devlet destekli aktörün Ukrayna, Avrupa, Orta Asya ve periyodik olarak Latin Amerika’da bulunan kuruluşlara yönelik yıkıcı saldırılar, casusluk ve bilgi operasyonları düzenleme konusunda bir geçmişi var.

En az 2020’den beri bir kapasitede faaliyet gösterdiğinden şüphelenilen Cadet Blizzard tarafından düzenlenen izinsiz girişler, ağırlıklı olarak devlet kurumlarına, kolluk kuvvetlerine, kar amacı gütmeyen ve sivil toplum kuruluşlarına, BT hizmet sağlayıcılarına ve acil servislere odaklandı.

Microsoft’tan Tom Burt, “Cadet Blizzard haftanın yedi günü aktiftir ve faaliyetlerini birincil hedeflerinin çalışma saatleri dışında, faaliyetinin tespit edilme olasılığının düşük olduğu saatlerde yürütmüştür” dedi. “Ukrayna’ya ek olarak, Ukrayna’ya askeri yardım sağlayan NATO üye ülkelerine de odaklanıyor.”

Cadet Blizzard’ın Ember Bear (CrowdStrike), FROZENVISTA (Google TAG), Nodaria (Symantec), TA471 (Proofpoint), UAC-0056 (CERT-UA) adları altında daha geniş siber güvenlik topluluğu tarafından izlenen gruplarla da örtüştüğünü belirtmek gerekir. ve UNC2589 (Google Mandiant).

WhisperGate’in yanı sıra, bilgisayar korsanlığı ekibinin cephaneliği için SaintBot, OutSteel, GraphSteel, GrimPlant ve daha yakın zamanda Graphiron dahil olmak üzere bir dizi silah kullandığı biliniyor. Microsoft, SaintBot ve OutSteel’i Storm-0587 etiketli ilgili bir etkinlik kümesine bağlamıştır.

🔐 API Güvenliğinde Uzmanlaşma: Gerçek Saldırı Yüzeyinizi Anlamak

API ekosisteminizdeki kullanılmayan güvenlik açıklarını keşfedin ve güçlü güvenlik için proaktif adımlar atın. Bilgilendirici web seminerimize katılın!

Oturuma Katılın

Microsoft, “Cadet Blizzard, birkaç Ukraynalı kuruluş web sitesinin tahrif edilmesinin yanı sıra ‘Özgür Sivil’ olarak bilinen hack-and-leak forumu da dahil olmak üzere çok sayıda operasyonla bağlantılı” diye ekledi.

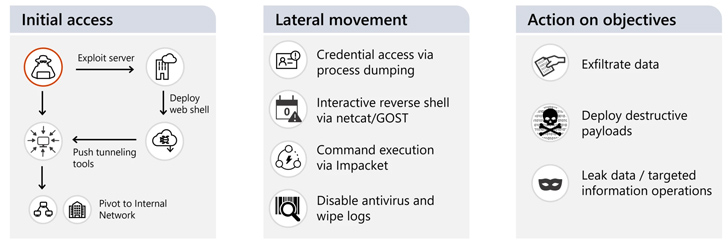

Diğer dikkate değer ticaret araçları, yanal hareket elde etmek, kimlik bilgilerini ve diğer bilgileri toplamak ve savunmadan kaçınmayı ve ısrarı kolaylaştırmak için araçları devreye almak için ilk erişim sağlandıktan sonra karada yaşama (LotL) tekniklerinin kullanılmasını gerektirir.

Siber saldırılar ise, açığa çıkan web sunucularındaki (örn. Atlassian Confluence ve Microsoft Exchange Server) ve içerik yönetim sistemlerindeki bilinen kusurların kullanılmasıyla gerçekleştirilir.

“Savaş devam ederken, Cadet Blizzard faaliyeti, özellikle hükümetlere ve BT hizmet sağlayıcılarına yönelik başarılı saldırılar olmak üzere, daha geniş Avrupa topluluğu için artan bir risk oluşturuyor ve bu, aktöre Batı operasyonları ve çatışmayı çevreleyen politika hakkında hem taktik hem de stratejik düzeyde fikir verebilir. ,” Microsoft kaydetti.