ÖNEMLİ BULGULAR

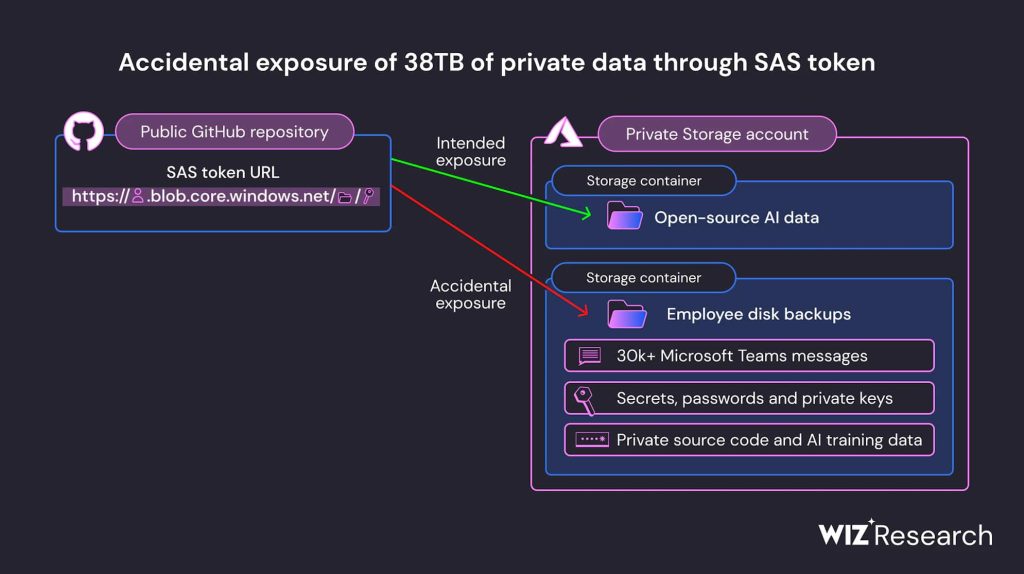

- Microsoft AI araştırmacıları, GitHub’da bir dizi açık kaynaklı eğitim verisi yayınlarken, iki çalışanın iş istasyonunun disk yedeği de dahil olmak üzere 38 terabaytlık özel veriyi yanlışlıkla açığa çıkardı.

- Yedekleme; sırları, özel anahtarları, parolaları ve 30.000’den fazla dahili Microsoft Teams mesajını içerir.

- Yanlış yapılandırılmış bir Paylaşılan Erişim İmzası (SAS) belirteci nedeniyle veriler açığa çıktı.

- SAS belirteçleri, Azure Depolama verilerine yüksek düzeyde erişim sağlayabileceğinden, doğru şekilde kullanılmadığı takdirde güvenlik riski oluşturabilir.

- Kuruluşlar, SAS belirteçlerini kullanmadan önce güvenlik ihtiyaçlarını dikkatlice değerlendirmelidir.

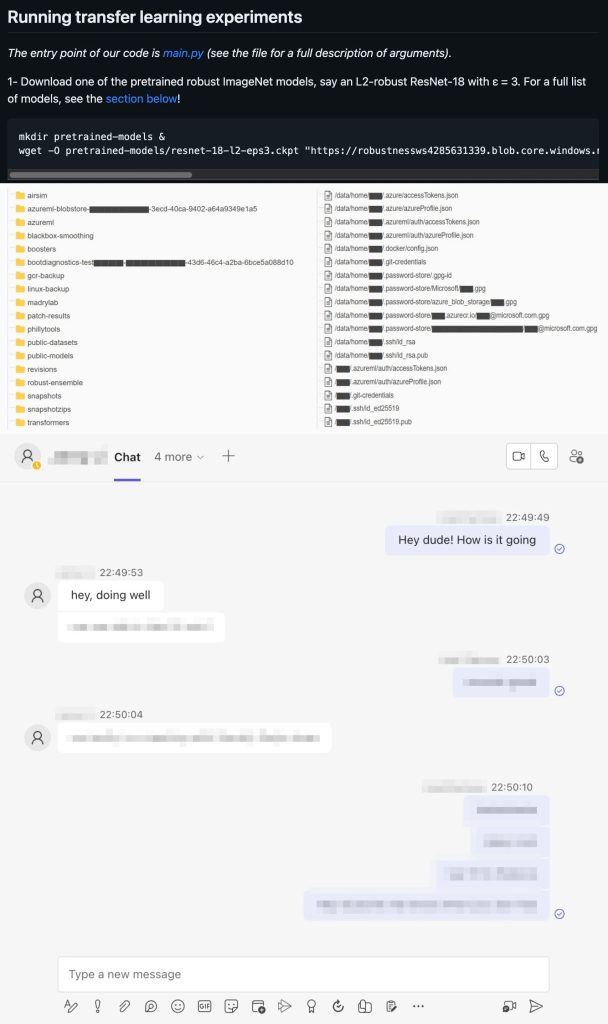

Wiz Araştırma Ekibi, bulutta barındırılan verilerin kazara açığa çıkması konusunda devam eden çalışmalarının bir parçası olarak, yanlış yapılandırılmış depolama kapları için interneti taradı. Bu süreçte Microsoft organizasyonu altında sağlam-modeller-transfer adında bir GitHub deposu buldular. Depo, amacı görüntü tanıma için açık kaynak kodu ve yapay zeka modelleri sağlamak olan Microsoft’un yapay zeka araştırma bölümüne aitti.

Daha fazla araştırmadan sonra, Microsoft AI araştırmacılarının, GitHub’da bir dizi açık kaynak eğitim verisi yayınlarken, iki çalışanın iş istasyonunun disk yedeği de dahil olmak üzere 38 terabaytlık özel veriyi yanlışlıkla açığa çıkardığı ortaya çıktı. Yedekleme; sırları, özel anahtarları, parolaları ve 30.000’den fazla dahili Microsoft Teams mesajını içeriyordu.

Ancak veri havuzunun URL’si açık kaynaklı modellerden daha fazlasına erişime izin veriyordu. Depolama hesabının tamamına izin verecek ve yanlışlıkla ek özel verileri açığa çıkaracak şekilde yapılandırıldı.

Wiz taraması, bu hesabın Microsoft çalışanlarının kişisel bilgisayar yedeklemeleri de dahil olmak üzere 38 terabayt ek veri içerdiğini gösterdi. Yedeklemeler, Microsoft hizmetlerine ait parolalar, gizli anahtarlar ve 359 Microsoft çalışanından gelen 30.000’den fazla dahili Microsoft Teams mesajı dahil olmak üzere hassas kişisel verileri içeriyordu.

Tehdit aktörlerinin elinde bulunan bu veriler, özellikle mevcut koşullar dikkate alındığında teknoloji devi için yıkıcı olabilirdi. Microsoft’un sahip olduğu yakın zamanda ortaya çıktı Kötü niyetli unsurların fidye yazılımı saldırılarını kolaylaştırmak için Microsoft Teams’ten yararlanmaya ne kadar istekli oldukları.

Wiz’in haberine göre Blog yazısıAşırı izin veren erişim kapsamına ek olarak belirteç, salt okunur yerine “tam denetim” izinlerine izin verecek şekilde de yanlış yapılandırıldı. Bu, bir saldırganın yalnızca depolama hesabındaki tüm dosyaları görüntülemekle kalmayıp, aynı zamanda mevcut dosyaları da silip üzerine yazabileceği anlamına gelir.

Havuzun orijinal amacı göz önüne alındığında bu özellikle ilgi çekicidir: eğitim kodunda kullanılmak üzere yapay zeka modelleri sağlamak. Depo, kullanıcılara SAS bağlantısından bir model veri dosyası indirmeleri ve bunu bir komut dosyasına beslemeleri talimatını verir.

Dosyanın formatı, TensorFlow kütüphanesi tarafından üretilen bir format olan ckpt idi. Tasarım gereği rastgele kod yürütmeye yatkın olan Python’un turşu biçimlendiricisi kullanılarak biçimlendirilmiştir. Bu, bir saldırganın bu depolama hesabındaki tüm AI modellerine kötü amaçlı kod ekleyebileceği ve Microsoft’un GitHub deposuna güvenen her kullanıcının bu koddan etkileneceği anlamına gelir.

Habere yanıt olarak, Andrew WhaleyNorveç siber güvenlik firmasında Kıdemli Teknik Direktör Burun şunları söyledi: “Microsoft, yapay zeka yarışının önde gelenlerinden biri olabilir, ancak konu siber güvenlik olduğunda durumun böyle olduğuna inanmak zor. Teknoloji devi son yıllarda büyük teknolojik ilerlemeler kaydetti; ancak bu olay, en iyi niyetli projelerin bile hassas bilgileri yanlışlıkla açığa çıkarabileceğini hatırlatıyor.”

“Paylaşılan Erişim İmzaları (SAS), azami dikkatle yönetilmediği takdirde önemli bir siber güvenlik riskidir. İşbirliği ve veri paylaşımı için inkar edilemez derecede değerli bir araç olmalarına rağmen, yanlış yapılandırıldıklarında veya yanlış kullanıldıklarında iki ucu keskin bir kılıca dönüşebilirler. Aşırı müsamahakar SAS tokenleri yayınlandığında veya kasıtsız olarak açığa çıktıklarında bu, ön kapınızın anahtarlarını isteyerek bir hırsıza teslim etmeye benzer,” diye uyardı Andrew.

Microsoft’un daha sıkı erişim kontrolleri uygulaması, düzenli olarak denetlenmesi ve kullanılmayan belirteçleri iptal etmesi ve çalışanlarına bu kimlik bilgilerinin korunmasının önemi konusunda kapsamlı bir eğitim vermesi durumunda bu ihlali pekala önleyebileceğini vurguladı. Ek olarak, sürekli izleme ve aşırı izin veren SAS tokenlerini tespit etmeye yönelik otomatik araçlar da bu gafın önüne geçebilirdi.”

Bu, Microsoft’un bu tür hassas verileri ifşa ettiği ilk örnek değil. Temmuz 2020’deMicrosoft Bing sunucusu, cinayet ve çocuk istismarı içeriğiyle ilgili rahatsız edici arama terimleri de dahil olmak üzere kullanıcı arama sorgularını ve konum verilerini yanlışlıkla ifşa etti.”

Bununla birlikte, Wiz araştırmacıları 22 Haziran 2023’te Microsoft’a veri sızıntısı hakkında bilgi verdi ve teknoloji devi 16 Ağustos 2023’e kadar veri sızıntısını güvence altına aldı. Araştırmacılar, açığa çıkan sunucuların tüm güvenlik özelliklerinin güvence altına alınmasının ardından raporlarını bugün erken saatlerde yayınladılar. ele alinan.

İLGİLİ MAKALELER

- Sızdıran veritabanı, sahte Amazon ürün incelemeleri dolandırıcılığını açığa çıkarıyor

- 250 milyon Microsoft müşteri destek kaydı düz metin olarak sızdırıldı

- Microsoft, Windows XP ve Server 2003 kaynak kodu sızıntısını araştırıyor

- Microsoft Power uygulamalarının yanlış yapılandırılması nedeniyle 38 milyon kayıt açığa çıktı

- Microsoft Azure Blob hesabı sızıntısında açığa çıkan hassas kaynak kodları