Microsoft, Fortra ve Sağlık Bilgi Paylaşımı ve Analiz Merkezi (Health-ISAC), siber suçlular tarafından kullanılan başlıca bilgisayar korsanlığı araçlarından biri olan Cobalt Strike’ın kırık kopyalarını barındıran sunuculara karşı geniş çaplı bir yasal önlem aldığını duyurdu.

Microsoft’un Dijital Suçlar Birimi (DCU) başkanı Amy Hogan-Burney, “Cobalt Strike’ın dünyanın dört bir yanında barındırılan kırık, eski kopyalarını kaldırmak için çalışırken ısrarcı olmamız gerekecek” dedi.

“Bu, Fortra’nın güvenlik araçlarının meşru kullanımını korumak için yaptığı önemli bir eylemdir. Microsoft da benzer şekilde ürün ve hizmetlerinin meşru kullanımına kararlıdır.”

Geçen Cuma, 31 Mart, ABD New York Doğu Bölgesi Bölge Mahkemesi, koalisyonun alan adlarına el koymasına ve Cobalt Strike’ın crackli sürümlerini barındıran sunucuların IP adreslerini almasına izin veren bir mahkeme emri çıkardı.

Bu, kötü amaçlı altyapıyı çevrimdışı duruma getirme nihai hedefi ile ilgili bilgisayar acil duruma hazırlık ekiplerinin (CERT’ler) ve internet servis sağlayıcılarının (ISP’ler) yardımıyla gerçekleşecektir.

Bu eylemle bağlantılı yayından kaldırmalar zaten bu hafta başlarında, Salı günü başladı ve mahkeme emri ayrıca Microsoft ve Fortra’nın, tehdit aktörlerinin gelecekteki saldırılarda kullanacakları yeni altyapıyı bozmalarına izin veriyor.

Hogan-Burney, “Cobalt Strike’ın kırılmış eski kopyalarını bozmak, bu yasa dışı kopyalardan para kazanmayı önemli ölçüde engelleyecek ve siber saldırılarda kullanımlarını yavaşlatacak, suçluları taktiklerini yeniden değerlendirmeye ve değiştirmeye zorlayacaktır.” Dedi.

“Bugünkü eylem, Microsoft ve Fortra’nın yazılım kodunun değiştirilmiş ve zarar vermek için kötüye kullanılmış kötü niyetli kullanımına karşı telif hakkı iddialarını da içeriyor.”

Fidye yazılımı çeteleri ve devlet bilgisayar korsanları tarafından kullanılır

Eskiden Yardım Sistemleri olarak bilinen Fortra, on yıldan uzun bir süre önce, 2012’de, kırmızı ekiplerin kurumsal altyapıyı güvenlik açıklarına karşı taraması için meşru bir ticari sızma testi aracı olarak Cobalt Strike’ı piyasaya sürdü.

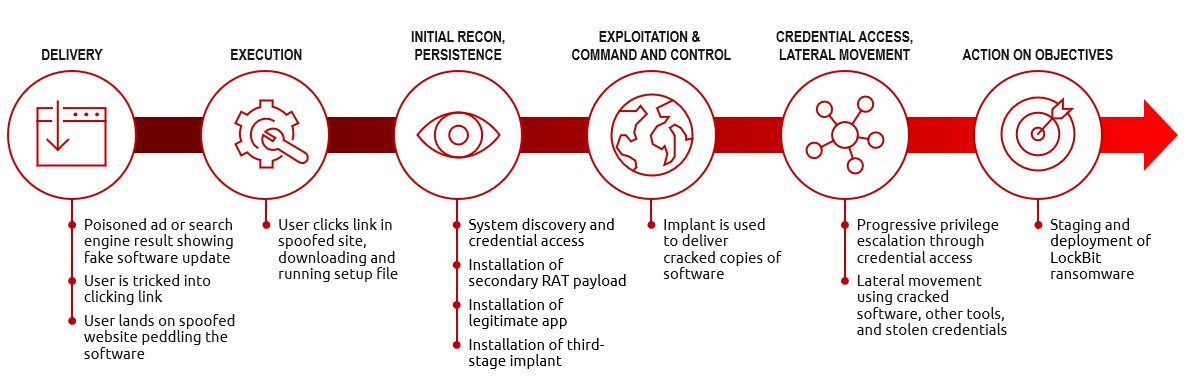

Geliştiricinin müşterileri dikkatli bir şekilde taramasına ve lisansları yalnızca yasal kullanım için kullanmasına rağmen, kötü niyetli kişiler zaman içinde yazılımın kırık kopyalarını ele geçirip dağıttı ve bu da Cobalt Strike’ın veri hırsızlığı ve fidye yazılımını içeren siber saldırılarda en yaygın kullanılan araçlardan biri haline gelmesine yol açtı.

Tehdit aktörleri, hassas verileri toplamak veya ek kötü amaçlı yükleri bırakmak için güvenliği ihlal edilmiş cihazlara kalıcı uzaktan erişim sağlamak üzere tasarlanmış işaretçileri dağıttıktan sonra istismar sonrası görevler için kullanır.

Microsoft, Çin, Amerika Birleşik Devletleri ve Rusya da dahil olmak üzere dünya çapında Cobalt Strike’ı barındıran kötü amaçlı altyapı tespit etti, ancak suç operasyonlarının arkasındakilerin kimliği bilinmiyor.

Şirket ayrıca Rusya, Çin, Vietnam ve İran da dahil olmak üzere yabancı hükümetler adına hareket ederken Cobalt Strike’ın crackli sürümlerini kullanan çok sayıda devlet destekli tehdit aktörü ve bilgisayar korsanlığı grubu gözlemledi.

Hogan-Burney, “Cobalt Strike’ın crackli kopyalarıyla ilişkilendirilen veya bu kopyalar tarafından dağıtılan fidye yazılımı aileleri, dünya çapında 19’dan fazla ülkede sağlık kuruluşlarını etkileyen 68’den fazla fidye yazılımı saldırısıyla bağlantılıdır” dedi.

“Bu saldırılar, hastane sistemlerine milyonlarca dolarlık kurtarma ve onarım maliyetlerine, ayrıca gecikmiş teşhis, görüntüleme ve laboratuvar sonuçları, iptal edilen tıbbi prosedürler ve kemoterapi tedavilerinin verilmesindeki gecikmeler dahil olmak üzere kritik hasta bakım hizmetlerinde kesintilere mal oldu.

Kasım 2022’de Google Cloud Threat Intelligence ekibi, ağ savunucularının ağlarındaki Cobalt Strike bileşenlerini tespit etmesine yardımcı olmak için açık kaynaklı 165 YARA kuralı ve bir uzlaşma göstergeleri (IOC) koleksiyonu sağladı.