Şüpheli Rus bilgisayar korsanları, Ukrayna’daki varlıkları hedef alan devam eden saldırılarda sıfır gün olarak yakın zamanda yamalı bir Windows güvenlik açığından yararlanırken yakalandı.

Güvenlik açığı (CVE-2024-43451), ClearSky güvenlik araştırmacıları tarafından bildirilen ve uzak saldırgan tarafından kontrol edilen bir sunucuya bağlantıları zorlayarak oturum açmış kullanıcının NTLMv2 karmasını çalmak için kullanılabilen bir NTLM Karma Açıklama sahtekarlığı güvenlik açığıdır.

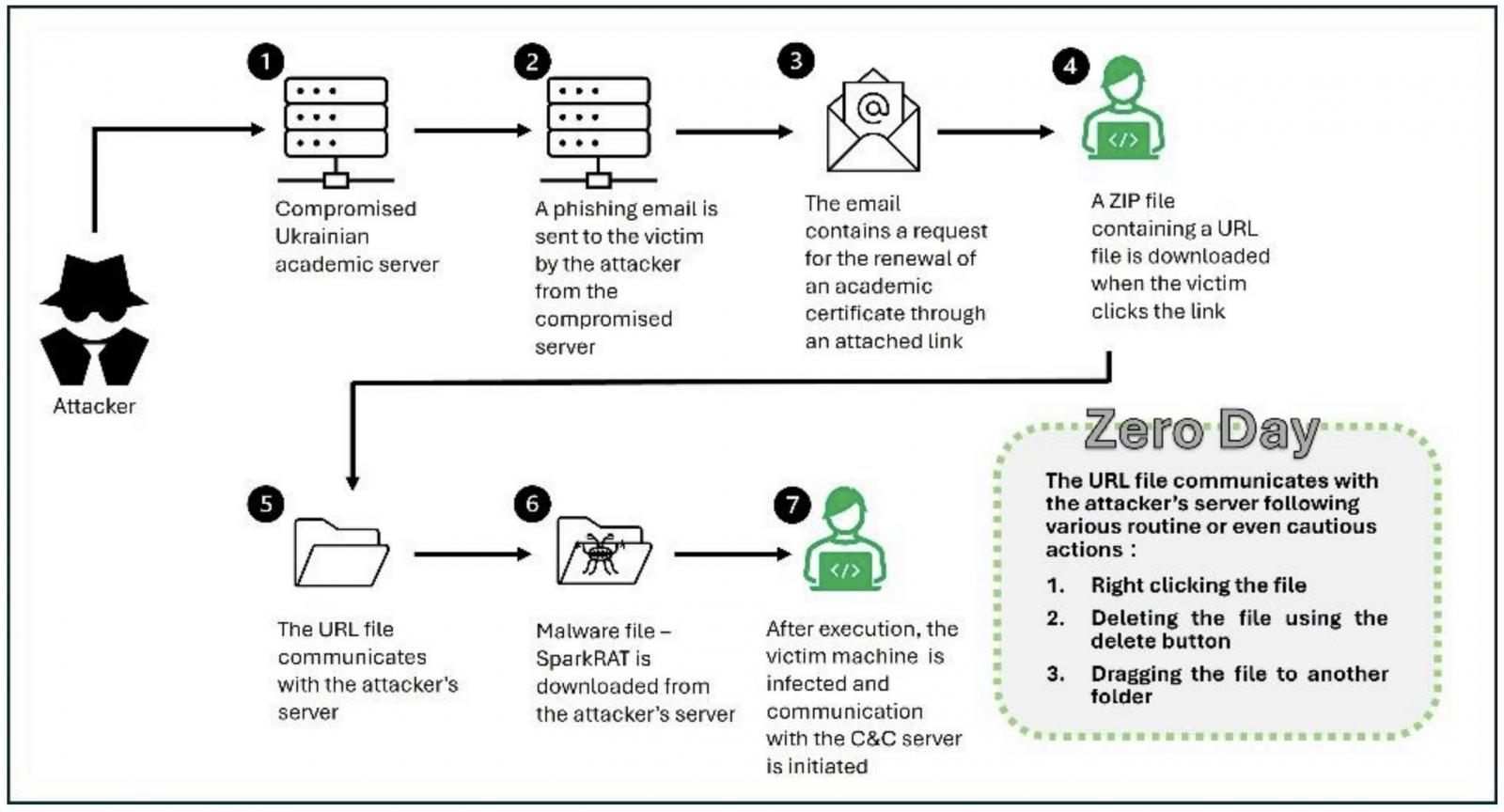

ClearSky, Haziran ayında bu kampanyayı istismar etmek üzere tasarlanmış kimlik avı e-postalarını gözlemledikten sonra fark etti. Bu e-postalar, daha önce güvenliği ihlal edilmiş bir sunucuda (osvita-kp.gov) barındırılan bir İnternet kısayol dosyasını indirecek köprü bağlantılar içeriyordu.[.]ua) Kamianets-Podilskyi Kent Konseyi’nin Eğitim ve Bilim Departmanına aittir.

ClearSky, “Kullanıcı URL dosyasıyla sağ tıklayarak, silerek veya taşıyarak etkileşime girdiğinde güvenlik açığı tetikleniyor” dedi.

Bu gerçekleştiğinde, saldırganların güvenliği ihlal edilmiş sistemleri uzaktan kontrol etmesine olanak tanıyan SparkRAT açık kaynaklı ve çok platformlu uzaktan erişim aracı da dahil olmak üzere kötü amaçlı yazılım yüklerini indirmek için uzak bir sunucuya bağlantı oluşturulur.

Olayı araştırırken araştırmacılar, Sunucu Mesaj Bloğu (SMB) protokolü aracılığıyla bir NTLM hash’inin çalınma girişimi konusunda da uyarıldı. Bu şifre karmaları, “karmayı geçirme” saldırılarında kullanılabilir veya kullanıcının düz metin şifresini almak için kırılabilir.

ClearSky bu bilgiyi, saldırıları Rus olduğuna inanılan ve UAC-0194 olarak takip edilen bir tehdit grubunun parçası olan bilgisayar korsanlarıyla ilişkilendiren Ukrayna Bilgisayar Acil Durum Müdahale Ekibi (CERT-UA) ile paylaştı.

Microsoft, dün Salı günü Kasım 2024 Yaması’nın bir parçası olarak güvenlik açığını yamaladı ve ClearSky’nin bulgularını doğrulayarak, başarılı bir şekilde yararlanma için kullanıcı etkileşiminin gerekli olduğunu söyledi.

Redmond’un danışma belgesinde, “Bu güvenlik açığı, bir kullanıcının NTLMv2 karma değerini, kullanıcı olarak kimlik doğrulaması yapmak için bunu kullanabilecek saldırgana ifşa ediyor” diye açıklandı.

“Kullanıcının kötü amaçlı bir dosyayla seçme (tek tıklama), inceleme (sağ tıklama) veya açma veya yürütme dışında bir eylem gerçekleştirme gibi minimum düzeyde etkileşimi, bu güvenlik açığını tetikleyebilir.”

Şirket, CVE-2024-43451’in Windows 10 veya üzeri ve Windows Server 2008 ve üzeri dahil olmak üzere desteklenen tüm Windows sürümlerini etkilediğini söylüyor.

CISA ayrıca Salı günü bu güvenlik açığını Bilinen İstismara Uğrayan Güvenlik Açıkları Kataloğu’na ekledi ve Bağlayıcı Operasyonel Direktif (BOD) 22-01’in zorunlu kıldığı şekilde ağlarındaki savunmasız sistemleri 3 Aralık’a kadar güvenceye almalarını emretti.

Siber güvenlik kurumu, “Bu tür güvenlik açıkları, kötü niyetli siber aktörler için sık sık saldırı vektörleri oluşturuyor ve federal kuruluş için önemli riskler oluşturuyor” uyarısında bulundu.