Microsoft, Tenable CEO’su tarafından “ağır sorumsuz” olarak nitelendirildikten sonra kimliği doğrulanmamış saldırganların kiracılar arası uygulamalara ve Azure müşterilerinin hassas verilerine erişmesine izin veren Power Platform Özel Bağlayıcılar özelliğindeki bir güvenlik açığını düzeltti.

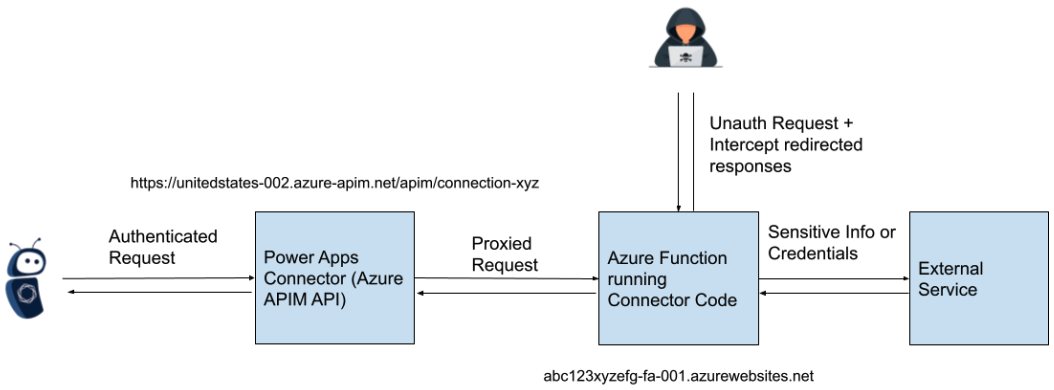

Sorunun temel nedeni, Power Platform içindeki bağlayıcılar tarafından başlatılan Azure İşlev ana bilgisayarları için yetersiz erişim denetimi önlemlerinden kaynaklanıyordu. Bu bağlayıcılar, bir HTTP tetikleyicisi içeren Microsoft tarafından yönetilen bir Azure İşlevine entegre edilmiş özel C# kodunu kullanır.

Özel bağlayıcılarla müşteri etkileşimi genellikle kimliği doğrulanmış API’ler aracılığıyla gerçekleşse de API uç noktaları, kimlik doğrulamasını zorlamadan Azure İşlevine yönelik istekleri kolaylaştırdı.

Bu, saldırganların güvenli olmayan Azure İşlev ana bilgisayarlarından yararlanma ve OAuth istemci kimliklerini ve sırlarını ele geçirme fırsatı yarattı.

Siber güvenlik firması Tenable, “Güvenli olmayan İşlev ana bilgisayarlarına erişip bunlarla etkileşim kurabilme ve özel bağlayıcı koduyla tanımlanan davranışı tetikleyebilmenin daha fazla etkisi olabileceğinden, bunun yalnızca bir bilgi ifşası sorunu olmadığına dikkat edilmelidir” diyor. kusur ve 30 Mart’ta bildirildi.

“Ancak, hizmetin doğası gereği, etki her bir bağlayıcı için farklı olacaktır ve kapsamlı testler yapılmadan miktarını belirlemek zor olacaktır.”

Tenable CEO’su Amit Yoran, “Size bunun ne kadar kötü olduğu hakkında bir fikir vermek için, ekibimiz bir bankanın kimlik doğrulama sırlarını çok hızlı bir şekilde keşfetti. Sorunun ciddiyeti ve etiği konusunda o kadar endişeliydiler ki, Microsoft’u hemen bilgilendirdik,” diye ekledi.

Tenable ayrıca, güvenlik açığı bulunan bağlayıcı ana bilgisayar adlarını bulmak için gereken adımlar ve güvenli olmayan API uç noktalarıyla etkileşim kurmak için POST isteklerinin nasıl oluşturulacağı hakkında kavram kanıtı istismar kodunu ve bilgileri paylaştı.

Şirket, Tenable’ın raporunu araştırırken başlangıçta, konuyu istismar eden tek kişinin araştırmacı olduğunu gördü. Temmuz ayındaki ayrıntılı analizin ardından Microsoft, “geçici silme” durumundaki bazı Azure İşlevlerinin uygun şekilde hafifletilmemiş olduğunu belirledi.

Microsoft, 7 Haziran’da Redmond tarafından dağıtılan bir ilk düzeltmenin Tenable tarafından tamamlanmamış olarak etiketlenmesinin ardından 2 Ağustos’ta sorunu tüm müşteriler için nihayet çözdü.

Microsoft Cuma günü yaptığı açıklamada, “Bu sorun tüm müşteriler için tamamen ele alındı ve herhangi bir müşteri iyileştirme eylemi gerekmiyor.”

Redmond, 4 Ağustos’tan itibaren etkilenen tüm müşterileri Microsoft 365 Yönetim Merkezi aracılığıyla bilgilendirdi.

Microsoft, bilgilerin açığa çıkması sorununun tüm Azure müşterileri için ele alındığını söylese de Tenable, düzeltmenin yalnızca yeni dağıtılan Power Apps ve Power Automation özel bağlayıcıları için geçerli olduğuna inanıyor.

Tenable, “Microsoft, Azure İşlev anahtarlarının İşlev ana bilgisayarlarına ve bunların HTTP tetikleyicisine erişmesini gerektirerek yeni dağıtılan bağlayıcılar için sorunu düzeltti” diyor.

“Dağıtılan düzeltmelerin doğasıyla ilgili ek ayrıntılara ihtiyaç duyan müşterileri, yetkili yanıtlar için Microsoft’a yönlendiririz.”

Düzeltme yalnızca genel eleştiriden sonra geldi

Microsoft, kusuru beş aylık bir sürenin ardından ele aldı, ancak Tenable CEO’su ilk yanıta karşı şiddetli eleştirilerini dile getirmeden önce değil. Yoran, Microsoft’un yaklaşımını “ağır bir şekilde sorumsuzca” ve “bariz bir şekilde ihmalkar” olmakla kınadı.

Daha da kötüsü, Redmond’un Eylül ayında sorunu çözme taahhüdü, beklenen 90 günlük süreden büyük bir farkla saptı ve güvenlik açıklarına yama geldiğinde çoğu satıcı tarafından genellikle uyulur.

Bu uzatılmış gecikme, endişeleri artırdı ve Microsoft’un ürünlerini etkileyen güvenlik sorunlarına yanıtının zamanında olup olmadığı hakkında ek sorular ortaya çıkardı.

Yoran, “Microsoft, birden çok müşterinin ağlarının ve hizmetlerinin ihlaline etkili bir şekilde yol açabilecek sorunu hızlı bir şekilde çözdü mü? söz konusu.

“Bu, bugün itibariyle, yukarıda atıfta bulunduğum bankanın, sorunu bildirmemizin üzerinden 120 günden fazla bir süre geçmesine rağmen, düzeltmeden önce hizmeti başlatan diğer tüm kuruluşlar gibi hala savunmasız olduğu anlamına geliyor.

“Ve bildiğimiz kadarıyla, risk altında olduklarına dair hiçbir fikirleri yok ve bu nedenle telafi edici kontroller ve diğer risk azaltıcı eylemler hakkında bilinçli bir karar alamıyorlar.”