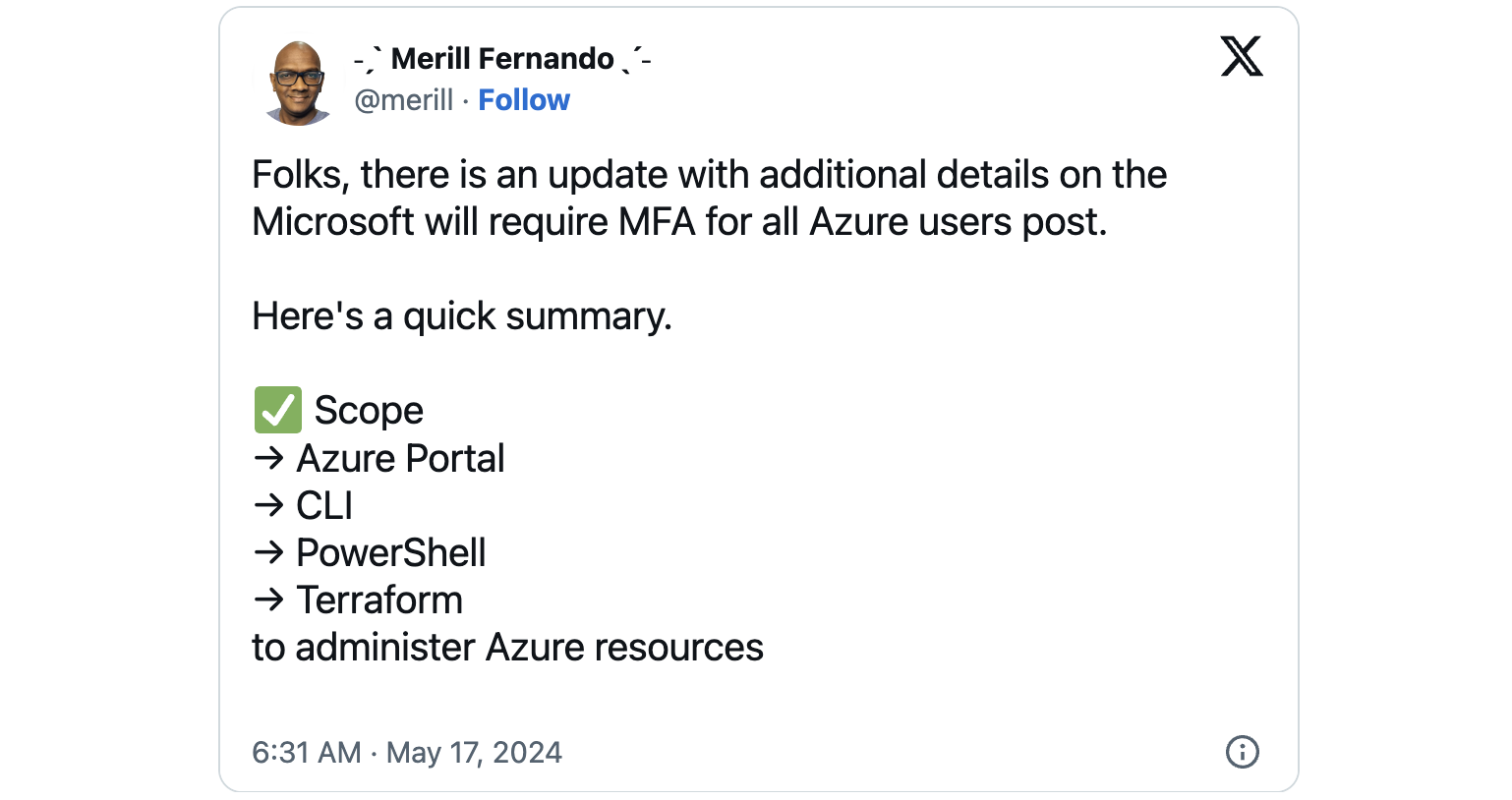

Temmuz ayından itibaren Microsoft, kaynakları yönetmek için Azure’da oturum açan tüm kullanıcılar için kademeli olarak çok faktörlü kimlik doğrulamayı (MFA) uygulamaya başlayacak.

Azure portalının kullanıma sunulması ilk kez tamamlandıktan sonra MFA uygulaması CLI, PowerShell ve Terraform için de benzer bir kullanıma sunma işlemi görecektir.

Redmond, müşterilerin MFA’nın yürürlüğe girmesinden önce e-posta ve resmi bildirimler yoluyla ek bilgi alacağını söyledi.

Azure ürün yöneticisi Naj Shahid, “Hizmet sorumluları, yönetilen kimlikler, iş yükü kimlikleri ve otomasyon için kullanılan benzer belirteç tabanlı hesaplar hariçtir. Microsoft, çığır açan hesaplar ve diğer özel kurtarma süreçleri gibi belirli senaryolar için hâlâ müşteri girdisi topluyor” diye açıkladı. .

“Öğrenciler, konuk kullanıcılar ve diğer son kullanıcılar yalnızca Azure kaynaklarını yönetmek için Azure portalında, CLI’da, PowerShell’de veya Terraform’da oturum açtıklarında etkilenecektir. Bu uygulama politikası, Azure’da barındırılan uygulamaları, web sitelerini veya hizmetleri kapsamaz. Kimlik doğrulama bunlara ilişkin politika hâlâ uygulama, web sitesi veya hizmet sahipleri tarafından kontrol edilecek.”

Microsoft ayrıca yöneticileri, kullanıma sunmadan önce Microsoft Entra için MFA sihirbazını kullanarak MFA’yı kiracılarında etkinleştirmeye çağırdı. Ayrıca, tüm kullanıcı tabanı genelinde MFA durumuna ilişkin bir rapor almak için kimlik doğrulama yöntemleri kayıt raporunu ve bu PowerShell betiğini kullanarak hangi kullanıcıların MFA’ya kaydolduğunu izleyebilirler.

Şüpheli etkinlik sergileyen Azure Active Directory kullanıcılarından oluşan geniş bir veri kümesinde MFA yöntemlerinin güvenlik performansını analiz etmeye odaklanan bir Microsoft araştırmasına göre MFA, tüm MFA’nın etkin olduğu hesapların %99,99’undan fazlası ile siber saldırılara karşı kullanıcı hesapları için büyük bir koruma artışı sunuyor Bilgisayar korsanlığı girişimlerine direnen hesaplar.

Şirket analistlerinin bulgularına göre, MFA, saldırganlar çalıntı kimlik bilgilerini kullanarak hesapları ihlal etmeye çalışsa bile, risklerin ele geçirilmesi riskini de %98,56 oranında azaltıyor.

Bu, Redmond’un Kasım ayında, Microsoft yönetici portallarında (örn. Entra, Microsoft 365, Exchange ve Azure) oturum açarken tüm yöneticiler için, tüm bulut uygulamalarındaki kullanıcılar için ve tüm bulut uygulamalarındaki kullanıcılar için MFA gerektiren Koşullu Erişim politikalarını yakında kullanıma sunacağını duyurmasının ardından geldi. yüksek riskli oturum açma işlemleri (ikinci seçenek yalnızca Microsoft Entra ID Premium Plan 2 müşterileri için geçerlidir).

“Hedefimiz yüzde 100 çok faktörlü kimlik doğrulamadır. Resmi çalışmaların, çok faktörlü kimlik doğrulamanın hesap ele geçirme riskini yüzde 99’dan fazla azalttığını gösterdiği göz önüne alındığında, kimlik doğrulaması yapan her kullanıcının bunu modern, güçlü kimlik doğrulamayla yapması gerekir.” Weinert o zamanlar söylemişti.

MFA’nın benimsenmesini artırmaya yönelik aynı hamlenin bir parçası olarak Microsoft’un sahibi olduğu GitHub, tüm aktif geliştiricilerin Ocak 2024’ten itibaren iki faktörlü kimlik doğrulamayı (2FA) etkinleştirmesini de zorunlu kılıyor.