Matanbuchus kötü amaçlı yazılım yükleyicisi, Microsoft Teams’ın BT yardım masası taklit eden çağrılarına sosyal mühendislik aracılığıyla dağıtıldığı görülmüştür.

Matanbuchus, önce 2021’in başlarında Karanlık Web’de tanıtılan bir hizmet olarak kötü amaçlı bir operasyondur. Tespitten kaçınmak için doğrudan bellekte kötü amaçlı yükler yürüten 2.500 $ Windows yükleyici olarak ilan edildi.

Haziran 2022’de tehdit analisti Brad Duncan, kötü amaçlı yazılım yükleyicisinin büyük ölçekli bir Malspam kampanyasında kobalt grev işaretçileri sunmak için kullanıldığını bildirdi.

Morphisec Endpoint Tehdit Önleme Şirketi’ndeki araştırmacılar, Matanbuchus’un en son analiz edilen versiyonunun gelişmiş kaçırma, gizleme ve işpromuk sonrası yetenekleri içerdiğini buldular.

Microsoft Teams Taciz

Microsoft Teams, ilk aşama kötü amaçlı yazılımları sunmak için sosyal mühendisliği kullanan kuruluşları ihlal etmek için son yıllarda istismar edildi.

Tipik olarak, saldırganlar sohbete sızar ve kullanıcıları, daha sonra sistemdeki ilk yükü tanıtan kötü amaçlı bir dosya indirmeye çalıştırır.

2023’te bir araştırmacı, harici hesaplardan kötü amaçlı yazılım sunumuna izin vermek için yazılımdaki hataları kullanan özel bir araç oluşturdu.

Geçen yıl, Darkgate kötü amaçlı yazılım operatörleri, yükleyicilerini LAX ‘harici erişim’ ayarlarını kullanan hedeflere teslim etmek için Microsoft takımlarını istismar etti.

Morphisec’e göre, en son Matanbuchus varyantının operatörleri 3.0, Microsoft ekiplerinin ilk erişim için bir tercih gösteriyor.

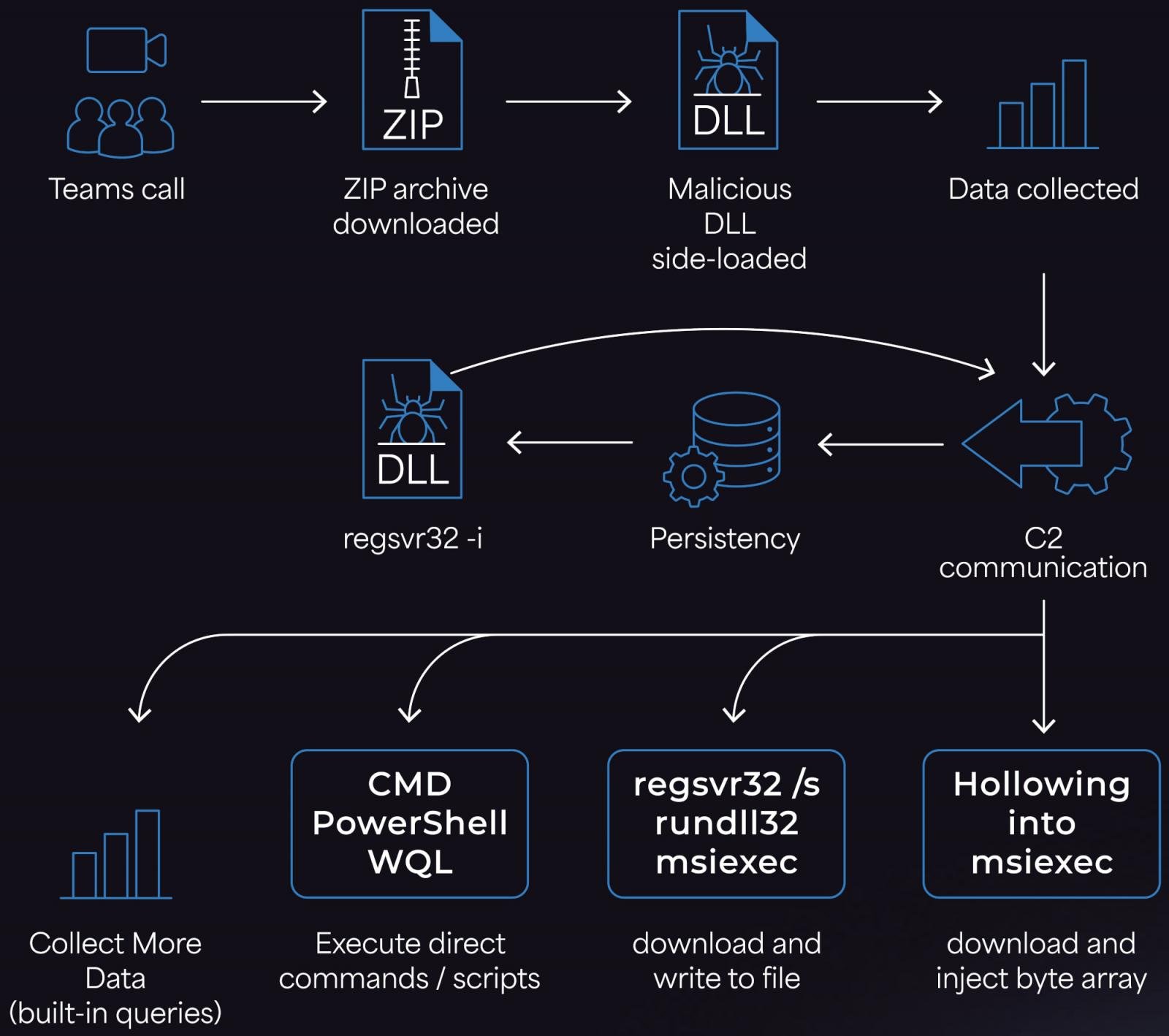

Saldırgan, harici bir Microsoft ekiplerinin çağrısını başlatarak, meşru bir BT yardım masası olarak poz vererek, hedefi Windows’ta yerleşik olan uzak destek aracı olan Hızlı Assist’i başlatmaya ikna eder.

Hızlı Assist, saldırganın etkileşimli uzaktan erişim elde etmesini ve kullanıcıya bir PowerShell komut dosyası yürütmesini öğreterek takip etmesini sağlar.

Bu komut dosyası, DLL yan yükleme yoluyla cihazda Matanbuchus yükleyicisini başlatmak için kullanılan üç dosyayla bir zip arşivini indirir ve çıkarır.

Kaynak: Morphisec

Matanbuchus 3.0

Morphisec, Matanbuchus 3.0’ın birkaç yeni özellik ve geliştirme sunduğunu bildirdi. Geliştiriciler, komut ve kontrol (C2) iletişimini ve RC4’ten Salsa20’ye String Gizlasyonunu değiştirdi

Yükler şimdi bellekte başlatıldı ve kötü amaçlı yazılımın yalnızca tanımlanan yerellerde çalıştığından emin olmak için yeni bir sandbox karşıtı doğrulama rutini var.

Windows API işlevlerini aramak yerine, kötü amaçlı yazılım artık Windows API sargılarını ve EDR kancalarını atlayan özel kabuk kodu aracılığıyla SYSCalls yürüterek güvenlik araçları tarafından yaygın olarak izlenen eylemleri gizler.

API çağrıları, ‘Murmurhash3’ kriptografik olmayan karma işlevi kullanılarak daha da gizlenir, bu da ters mühendislik ve statik analizi daha zor hale getirir.

Enfeksiyon sonrası Matanbuchus 3.0 ile ilgili olarak, CMD komutları, PowerShell veya Exe, DLL, MSI ve Shellcode yüklerini yürütebilir.

Kötü amaçlı yazılım, kullanıcı adı, etki alanı, işletim sistemi derleme bilgileri, EDR/AV işlemlerini çalıştıran ve işleminin yükseklik durumu (yönetici veya normal kullanıcı) gibi ayrıntıları toplar.

Morphisec’in Anlysis, kötü amaçlı yazılımların sistemdeki güvenlik araçlarını tanımlamak için çalışan süreçleri kontrol ettiğini ve C2’den geri gönderilen varlık yöntemlerinin “muhtemelen kurbanın mevcut güvenlik yığınına bağlı olduğunu” belirtti.

Araştırmacılar, kötü amaçlı yazılımın ayrıntılı bir teknik analizini yayınladılar ve Matanbuchus’un “sofistike bir tehdide” geliştiğini söylüyorlar.

Ayrıca, kötü amaçlı yazılım tarafından kullanılan kötü amaçlı yazılım örneklerini ve alanları içeren uzlaşma göstergeleri sağlarlar.

İşinizi etkilemeden önce gerçek zamanlı olarak ortaya çıkan tehditleri içerir.

Bulut algılama ve yanıtının (CDR) güvenlik ekiplerine bu pratik, saçma rehberde ihtiyaç duydukları avantajı nasıl verdiğini öğrenin.