Yeni araştırmalar, Black Basta ve Cactus fidye yazılımı çeteleri arasındaki daha fazla bağlantıyı ortaya çıkardı, her iki grubun üyeleri de aynı sosyal mühendislik saldırılarını kullanıyor ve kurumsal ağlara sömürme sonrası erişim için Backconnect Proxy kötü amaçlı yazılımları kullandı.

Ocak ayında Zscaler, yeni bir DNS tünelleme özelliği gibi görünen bir Zloader kötü amaçlı yazılım örneği keşfetti. Walmart tarafından yapılan daha fazla araştırma, Zloader’ın QBOT (Qakbot) kötü amaçlı yazılımlarına kod referansları içeren BackConnect adlı yeni bir proxy kötü amaçlı yazılım bıraktığını belirtti.

BackConnect, tehlikeye atılan sunuculara uzaktan erişim için bir proxy aracı görevi gören kötü amaçlı yazılımdır. BackConnect, siber suçluların trafiği tünel yapmasına, faaliyetlerini gizlemesine ve bir kurbanın ortamındaki saldırıları tespit edilmeden artırmasına izin verir.

Hem Zloader, QBOT hem de BackConnect’in, Black Basta Fidye Yazılımı operasyonuyla bağlantılı olduğuna inanılıyor, üyeler kötü amaçlı yazılımları ihlal etmek ve kurumsal ağlara yaymak için kullanıyor.

Bu bağlar, fidye yazılım yöneticisi ile QBOT’un geliştiricisi olduğuna inanılan biri de dahil olmak üzere, operasyonun dahili konuşmalarını ortaya çıkaran yeni bir Blackbasta veri sızıntısı ile daha da güçlendirilir.

Bağlantılar

Black Basta, Nisan 2022’de piyasaya sürülen bir fidye yazılımı çetesi. Conti fidye yazılımı çetesinin üyelerini, Mayıs 2022’de büyük bir kaynak kodu ve dahili konuşmalar sızıntısına maruz kaldıktan sonra kapanan inanılıyor.

Fidye yazılımı çetesi tarihsel olarak qakbot’u kurumsal ağlara ilk erişim elde etmek için kullandı. Ancak, 2023 kolluk operasyonu QBOT’un operasyonlarını bozduktan sonra, Black Basta operasyonu ağları ihlal etmek için alternatif kötü amaçlı yazılım aradı.

Grubun Backconnect için pivotu, QBOT işlemine bağlı geliştiricilerle hala çalıştıklarını gösteriyor.

Trend Micro tarafından yapılan yeni bir raporda, araştırmacılar Cactus Fidye yazılımı grubunun da saldırılarda geri dönüşü kullandığını ve her iki grup arasındaki üyelerde potansiyel bir örtüşmeyi gösterdiğini buldular.

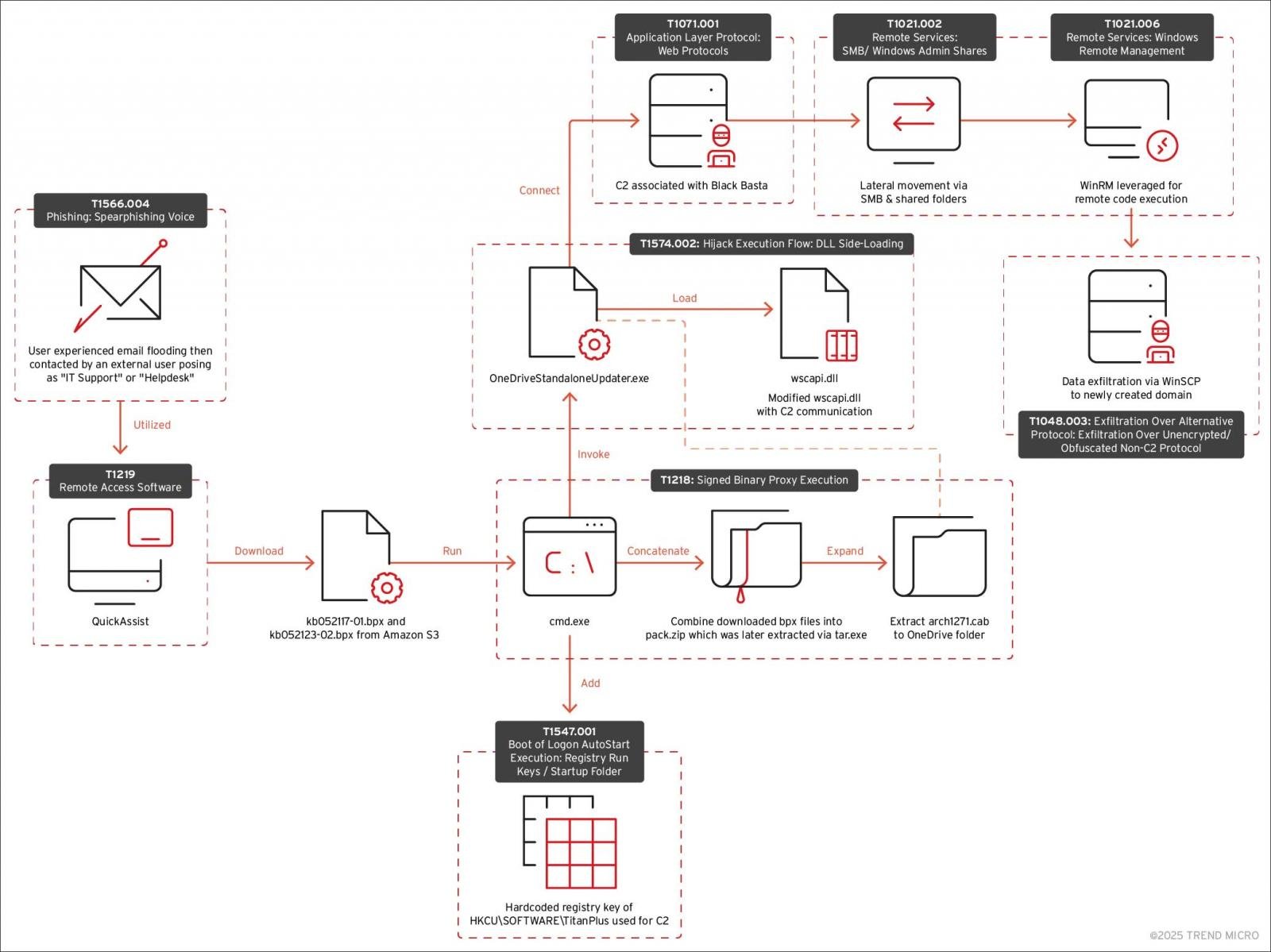

Trend Micro tarafından görülen siyah Basta ve kaktüs saldırılarında, tehdit aktörleri, genellikle siyah Basta ile ilişkili bir taktik olan ezici sayıda e -posta ile bir hedefi bombalamakla aynı sosyal mühendislik saldırısını kullandı.

Tehdit aktörleri daha sonra Microsoft ekipleri aracılığıyla hedefle iletişime geçerek BT Yardım Masası çalışanı olarak poz verecek ve nihayetinde kurbanı Windows Quick Assist aracılığıyla uzaktan erişim sağlamak için kandıracaktı.

Siyah Basta ve kaktüs saldırıları için saldırı akışı aynı olmasa da, çok benzerdi, trend mikro, genellikle siyah basta ile ilişkili komuta ve kontrol sunucularını kullanarak kaktüs tehdit oyuncusu buluyor.

Kaynak: Trend Micro

Kaktüs fidye yazılımı 2023’ün başlarında ortaya çıktı ve o zamandan beri Black Basta’s’a benzer taktikler kullanan bir dizi kuruluşu hedef aldı.

BleepingComputer’ın kaktüs hakkındaki önceki raporları da iki fidye yazılımı çetesi arasında bağlantılar gösterdi ve kaktüs, siyah Basta fidye yazılımı saldırılarında sıklıkla görülen TotalExec adlı bir PowerShell betiği kullandı.

Ayrıca, Black Basta fidye yazılımı çetesi, başlangıçta kaktüs fidye yazılımı saldırılarına özgü bir şifreleme rutini benimsedi ve her iki grup arasındaki bağları daha da güçlendirdi.

Taktiklerin, backconnect ve diğer operasyonel benzerliklerin paylaşılan kullanımı, kaktüs fidye yazılımının siyah Basta’nın yeniden markası olup olmadığı veya sadece üyeler arasında bir örtüşme olup olmadığı hakkında sorular ortaya çıkarır.

Bununla birlikte, BleepingComputer, Black Basta’nın Aralık 2024’ten bu yana yavaş yavaş kaybolduğunu öğrendi ve 2025’in çoğunda sızıntı alanları çevrimdışı.

Siyah Basta üyelerinin çoğunun, kaktüs gibi diğer fidye yazılımı çetelerine taşınmaya başladığına inanılıyor, son veri sızıntısı tabuttaki son çivi.