Microsoft, bir ilk erişim komisyoncusu tarafından yürütülen ve Teams mesajlarının kurumsal ağlara sızmak için yem olarak kullanılmasını içeren yeni bir kimlik avı kampanyası konusunda uyarıyor.

Teknoloji devinin Tehdit İstihbaratı ekibi kümeyi bu isim altında takip ediyor Fırtına-0324TA543 ve Sagrid takma adlarıyla da bilinir.

Şirket, “Temmuz 2023’ten itibaren Storm-0324’ün, Microsoft Teams sohbetleri aracılığıyla kimlik avı tuzakları göndermek için açık kaynaklı bir araç kullanarak yükleri dağıttığı gözlemlendi” dedi ve geliştirmenin, ilk erişim için e-posta tabanlı ilk enfeksiyon vektörlerini kullanmaktan bir değişime işaret ettiğini ekledi. .

Storm-0324, siber suç ekonomisinde bir yük dağıtıcısı olarak faaliyet gösteriyor ve kaçamak enfeksiyon zincirleri kullanarak çeşitli yüklerin yayılmasına izin veren bir hizmet sunuyor. Buna indiriciler, bankacılık truva atları, fidye yazılımları ve Nymaim, Gozi, TrickBot, IcedID, Gootkit, Dridex, Sage, GandCrab ve JSSLoader gibi modüler araç kitleri dahildir.

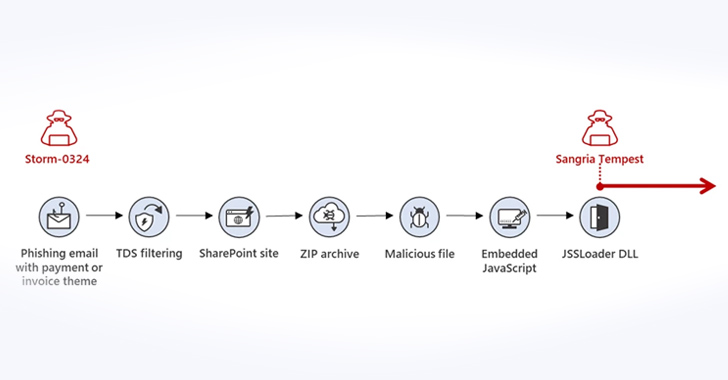

Aktörün geçmişte gerçekleştirdiği saldırı dizileri, kullanıcıları kandırarak, virüslü makinelerin profilini çıkarabilen ve ek yükler yükleyebilen bir kötü amaçlı yazılım yükleyicisi olan JSSLoader’ı dağıtan, SharePoint tarafından barındırılan ZIP arşiv dosyalarını indirmeleri için kandırmak amacıyla fatura ve ödeme temalı sahte e-posta mesajları kullanmıştı.

Microsoft, “Aktörün e-posta zincirleri son derece kaçamak bir yapıya sahip ve kullanıcı trafiğini uyarlamak için tanımlama ve filtreleme yetenekleri sağlayan BlackTDS ve Keitaro gibi trafik dağıtım sistemlerini (TDS) kullanıyor” dedi.

“Bu filtreleme özelliği, saldırganların, kötü amaçlı yazılım korumalı alanları gibi güvenlik çözümleri olabilecek belirli IP aralıkları tarafından tespit edilmekten kaçınmasına ve aynı zamanda kurbanları, kötü amaçlı indirme sitelerine başarılı bir şekilde yönlendirmesine olanak tanır.”

Kötü amaçlı yazılımın sağladığı erişim, hizmet olarak fidye yazılımı (RaaS) aktörü Sangria Tempest’in (diğer adıyla Carbon Spider, ELBRUS ve FIN7) istismar sonrası eylemleri gerçekleştirmesinin ve dosya şifreleyen kötü amaçlı yazılımları dağıtmasının önünü açıyor.

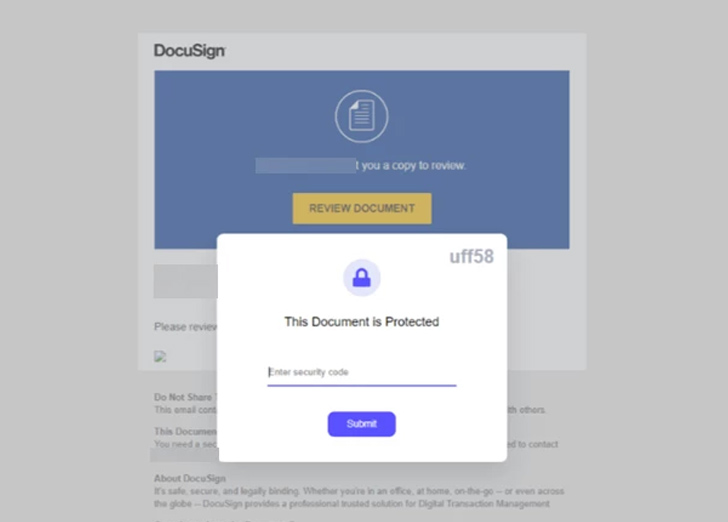

Bu çalışma yöntemi, Temmuz 2023 itibarıyla yenilendi; kimlik avı tuzakları, SharePoint’te barındırılan kötü amaçlı bir ZIP dosyasına yol açan kötü amaçlı bağlantılarla Teams üzerinden gönderiliyor.

Bu, Teams kiracı kullanıcılarının, ilk olarak Haziran 2023’te JUMPSEC tarafından vurgulanan bir sorundan yararlanarak harici kiracılara gönderilen mesajlara dosya eklemesine olanak tanıyan TeamsPhisher adlı açık kaynaklı bir araçtan yararlanılarak gerçekleştirilir.

Benzer bir tekniğin Rus ulus devlet aktörü APT29 (diğer adıyla Midnight Blizzard) tarafından Mayıs 2023’te dünya çapında yaklaşık 40 kuruluşu hedef alan saldırılarda benimsendiğini belirtmekte fayda var.

Şirket, tehdidi engellemek için çeşitli güvenlik geliştirmeleri yaptığını ve “gerçek olmayan veya hileli davranışlarla ilişkili tespit edilen hesapları ve kiracıları askıya aldığını” söyledi.

Microsoft, “Storm-0324, diğer tehdit aktörlerine erişimi devre dışı bıraktığından, Storm-0324 etkinliğini tespit etmek ve düzeltmek, fidye yazılımı gibi daha tehlikeli takip eden saldırıları önleyebilir” dedi.

Açıklama, Kaspersky’nin Küba (COLDDRAW ve Tropical Scorpius olarak da bilinir) olarak bilinen kötü şöhretli fidye yazılımı grubunun taktiklerini, tekniklerini ve prosedürlerini ayrıntılı olarak açıklamasının yanı sıra bir alt grup veya bağlı kuruluş tarafından kullanıldığından şüphelenilen V Is Vendetta adlı yeni bir takma adı tanımlamasının ardından geldi. .

Grup, tıpkı RaaS programları gibi, dünya çapında çok sayıda şirkete saldırmak ve yasa dışı kar elde etmek için çifte şantaj iş modelini kullanıyor.

Çok Savunmasız: Kimlik Saldırısı Yüzeyinin Durumunun Ortaya Çıkarılması

MFA’yı başardınız mı? PAM’mi? Hizmet hesabı koruması? Kuruluşunuzun kimlik tehditlerine karşı gerçekte ne kadar donanımlı olduğunu öğrenin

Becerilerinizi Güçlendirin

Giriş rotaları, BUGHATCH adlı özel bir arka kapı dağıtmak için ProxyLogon, ProxyShell, ZeroLogon ve Veeam Backup & Replication yazılımındaki güvenlik açıklarından yararlanmayı gerektirir; bu arka kapı, daha sonra Cobalt Strike ve BURNTCIGAR’ın güncellenmiş sürümlerini sunmak ve üzerinde çalışan güvenlik yazılımını sonlandırmak için kullanılır. Göçebe.

Kaspersky, “Küba siber suç çetesi, güncelliğini koruduğu, hem kamuya açık hem de özel yapım araçlardan oluşan geniş bir cephanelik ve BYOVD gibi oldukça tehlikeli olanlar da dahil olmak üzere çeşitli teknik ve yöntemler kullanıyor.” dedi.

Fidye yazılımı saldırıları 2023’te büyük bir artışa tanık oldu; Birleşik Krallık Ulusal Siber Güvenlik Merkezi (NCSC) ve Ulusal Suç Ajansı (NCA), bunların “karmaşık bir tedarik zincirine bağlı” olduğunu belirtti.

Ajanslar bu hafta başlarında yayınlanan bir raporda, “Belirli fidye yazılımı türlerine odaklanmak en iyi ihtimalle kafa karıştırıcı, en kötü ihtimalle ise yararsız olabilir” dedi. “Fidye yazılımı olaylarının çoğu karmaşık saldırı tekniklerinden kaynaklanmıyor; kurbanlara ilk erişimler fırsatçı bir şekilde sağlanıyor ve başarı genellikle zayıf siber hijyenin bir sonucu oluyor.”