Microsoft, Ekim ayı başlarında kötü niyetli Teams yükleyicilerini imzalamak için kullanılan 200’den fazla sertifikayı iptal ederek bir Rhysida fidye yazılımı saldırıları dalgasını engelledi.

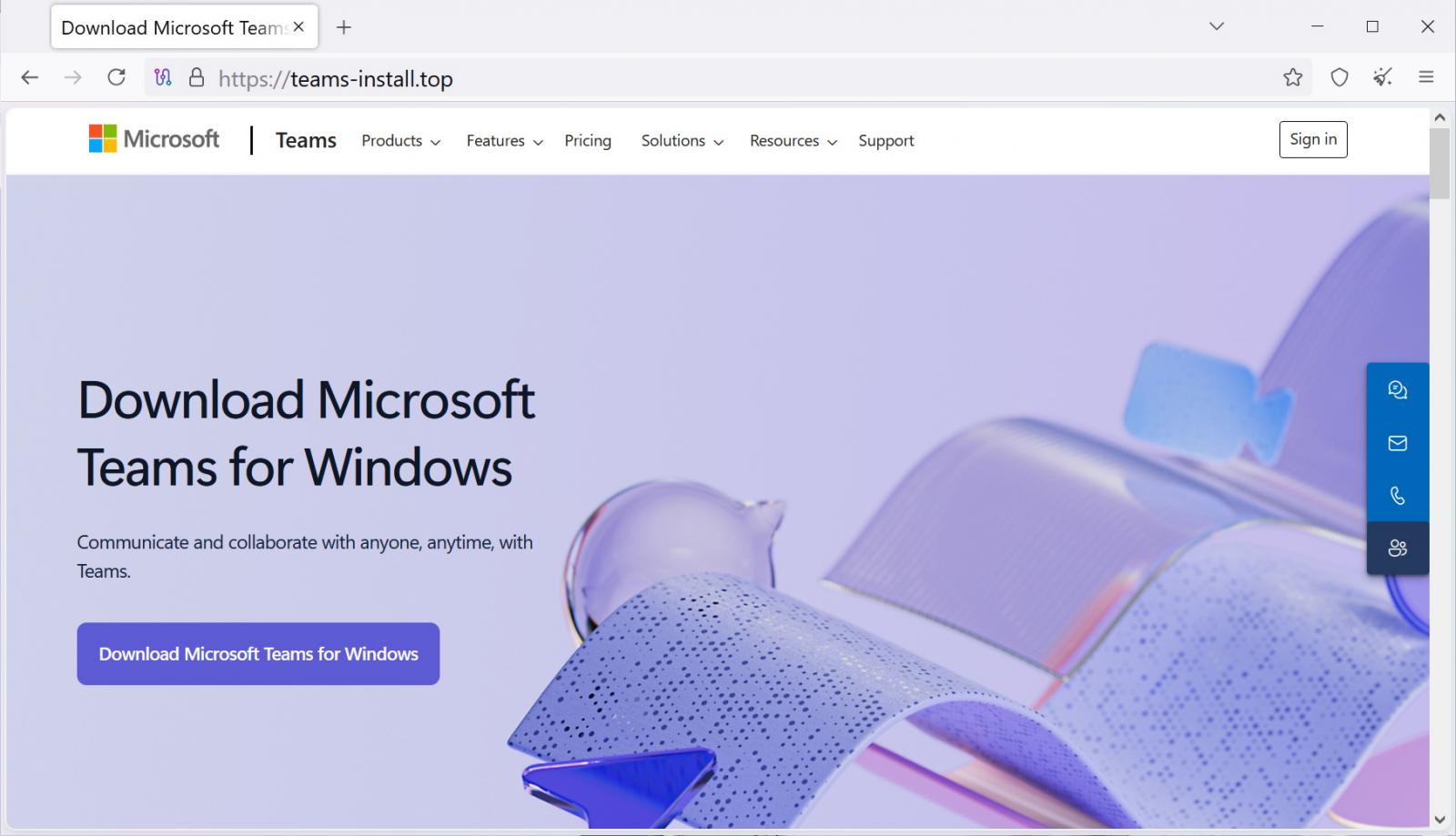

Saldırıların arkasındaki tehdit grubu Vanilla Tempest, ekiplerin kurulumu gibi Microsoft Teams’i taklit eden alan adları kullandı.[.]üst, takımlar-indir[.]vızıltı, takımlar-indir[.]üst ve ekip kurulumu[.]Oyster arka kapısıyla kurbanlara bulaşan sahte MSTeamsSetup.exe dosyalarını dağıtmak için çalıştırın.

Bu saldırılar, Eylül ayının sonlarında, Oyster kötü amaçlı yazılımıyla (Broomstick ve CleanUpLoader olarak da bilinir) Windows cihazlarına arka kapı açan sahte Microsoft Teams yükleyicilerini zorlamak için arama motoru reklamlarını ve SEO zehirlemesini kullanan bir kötü amaçlı reklam kampanyasının parçasıydı.

Reklamlar ve alan adları, Microsoft Teams indirme sitesini taklit eden web sitelerine yönlendirdi. Göze çarpan bir şekilde görüntülenen indirme bağlantısına tıklandığında, resmi Teams yükleyicisi tarafından kullanılan dosya adıyla aynı olan “MSTeamsSetup.exe” adlı bir dosya indirilir.

Kötü niyetli Teams yükleyicileri, yürütüldükten sonra, imzalı Oyster kötü amaçlı yazılımını dağıtan bir yükleyici başlatarak, tehdit aktörlerinin etkilenen sistemlere uzaktan erişmesine ve dosyaları çalmasına, komutları yürütmesine ve ek kötü amaçlı yükler bırakmasına olanak tanıdı.

Vanilla Tempest, Haziran 2025’ten bu yana Oyster arka kapısını kullanıyor ve Eylül 2025’ten itibaren SSL.com, DigiCert ve GlobalSign’ın kod imzalama hizmetlerinin yanı sıra Güvenilir İmzalama’dan da yararlanıyor.

İlk kez 2023’ün ortalarında tespit edilen bu kötü amaçlı yazılım, önceki Rhysida saldırılarında da kurumsal ağlara sızmak için kullanılmıştı ve yaygın olarak yayılıyor taklit eden kötü amaçlı reklamlar yoluyla PuTTY gibi BT araçları ve WinSCP.

Microsoft, “VICE SPIDER ve Vice Society gibi diğer güvenlik sağlayıcıları tarafından takip edilen Vanilla Tempest, fidye yazılımı dağıtmaya ve gasp amacıyla verileri sızdırmaya odaklanan finansal motivasyona sahip bir aktördür” dedi.

“Tehdit aktörü, BlackCat, Quantum Locker ve Zeppelin dahil olmak üzere çeşitli fidye yazılımı yüklerini kullandı, ancak son zamanlarda öncelikli olarak Rhysida fidye yazılımını kullanıyor.”

En az Haziran 2021’den beri aktif olan Vanilla Tempest, eğitim, sağlık, bilişim ve imalat sektörlerindeki kuruluşlara sık sık saldırıyor. Tehdit aktörünün Vice Society olarak aktif olmasına rağmen aralarında Hello Kitty/Five Hands ve Zeppelin fidye yazılımının da bulunduğu çok sayıda fidye yazılımı türü kullandığı biliniyordu.

Üç yıl önce, Eylül 2022’de FBI ve CISA, siber suç çetesinin ABD’nin en büyük ikinci okul bölgesi olan Los Angeles Unified’ı (LAUSD) ihlal etmesinden sonra Vice Society’nin orantısız bir şekilde ABD eğitim sektörünü hedef aldığına dair ortak bir tavsiye niteliğinde uyarı yayınladı.

Katılın İhlal ve Saldırı Simülasyon Zirvesi ve deneyimleyin güvenlik doğrulamanın geleceği. En iyi uzmanlardan bilgi alın ve nasıl olduğunu görün Yapay zeka destekli BAS ihlal ve saldırı simülasyonunu dönüştürüyor.

Güvenlik stratejinizin geleceğini şekillendirecek etkinliği kaçırmayın