Yeni bir kimlik avı kampanyası, DarkGate Loader kötü amaçlı yazılımını yükleyen kötü amaçlı ekler göndermek için Microsoft Teams mesajlarını kötüye kullanıyor.

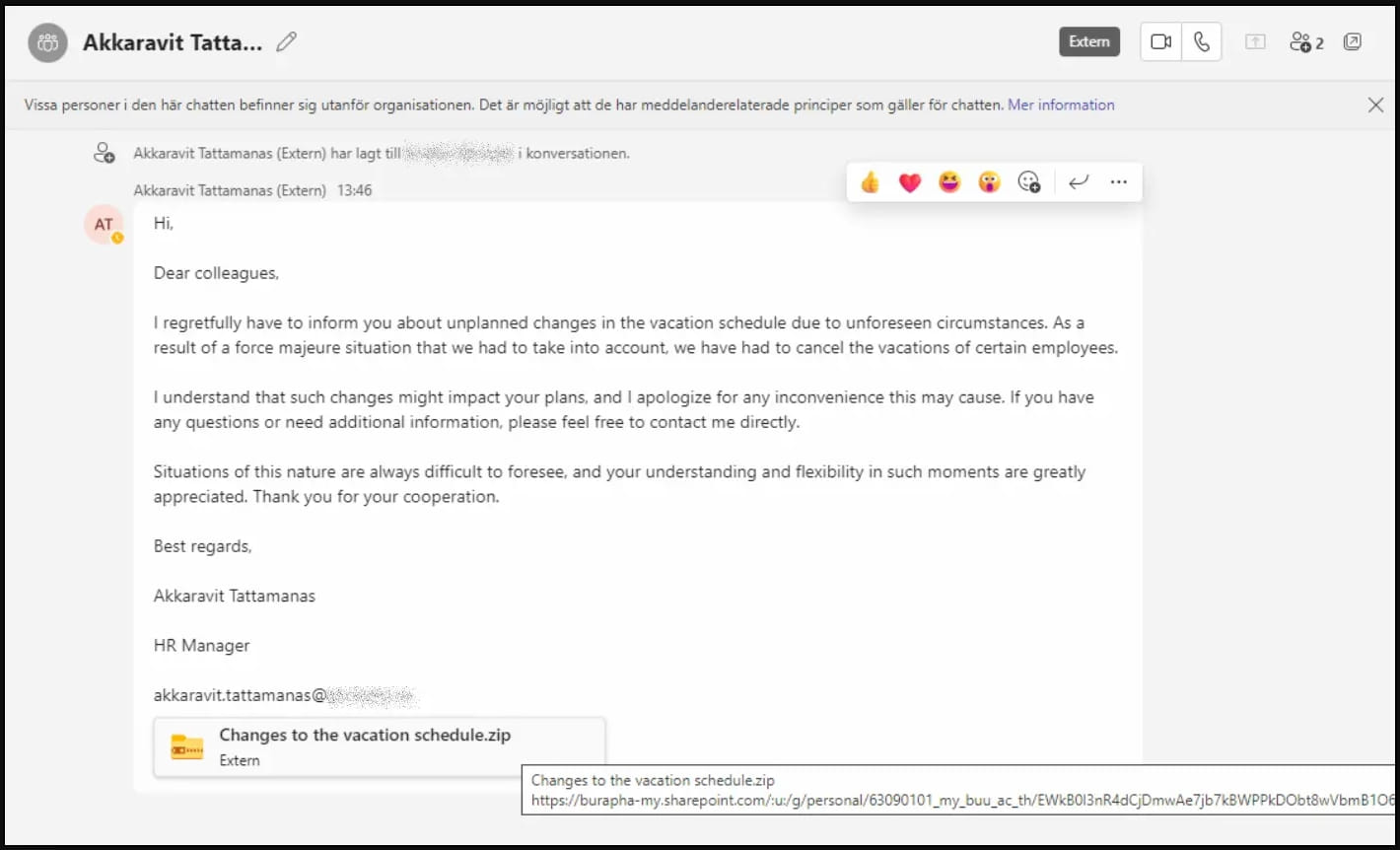

Kampanya, Microsoft Teams kimlik avı mesajlarının ele geçirilen iki harici Office 365 hesabı tarafından diğer kuruluşlara gönderildiğinin görüldüğü Ağustos 2023’ün sonlarında başladı.

Bu hesaplar, diğer Microsoft Teams kullanıcılarını “Tatil programında değişiklikler” adlı bir ZIP dosyasını indirip açmaları için kandırmak için kullanıldı.

Ekin tıklanması, ZIP’in bir SharePoint URL’sinden indirilmesini tetikler ve PDF belgesi gibi görünen bir LNK dosyası içerir.

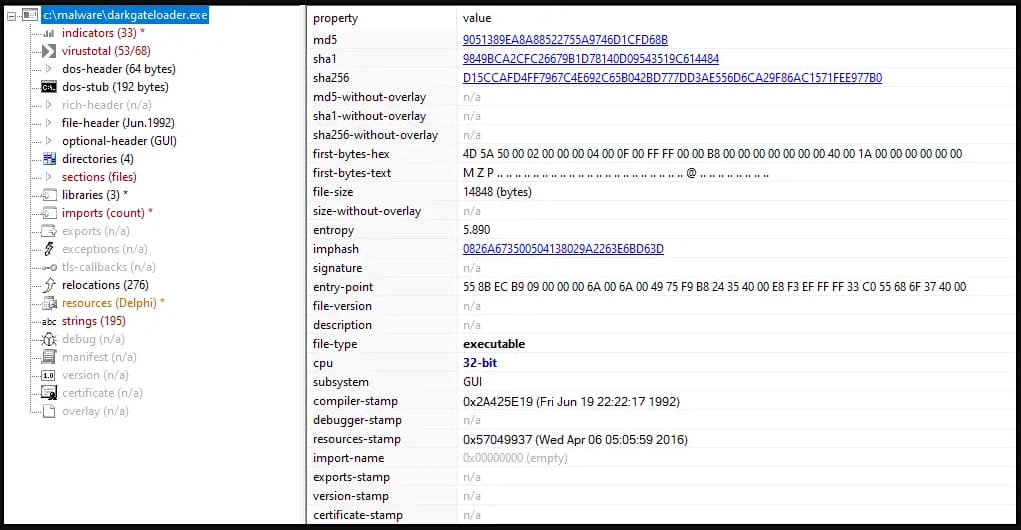

Truesec’teki araştırmacılar, Microsoft Teams kimlik avı kampanyasını analiz etti ve bunun DarkGate Loader olarak tanımlanan bir veri yüküne yol açan enfeksiyon zincirini tetikleyen kötü amaçlı VBScript içerdiğini buldu.

İndirme işlemi, tespit edilmekten kaçınmak için kötü amaçlı yazılımın yürütülebilir dosyalarını ve komut dosyalarını getirmek üzere Windows cURL’yi kullanır.

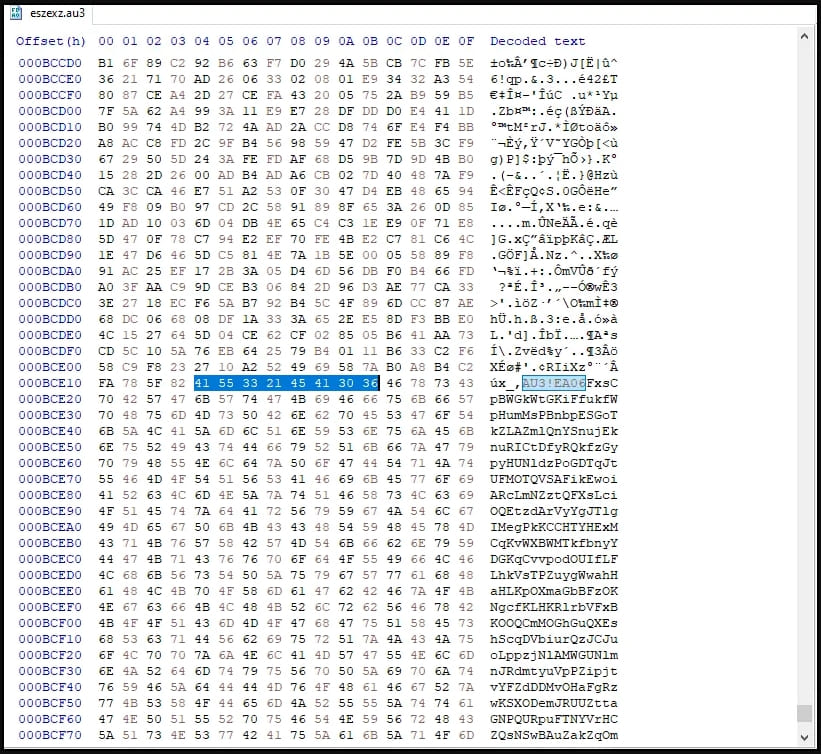

Betik, AutoIT betikleriyle ilişkili ayırt edilebilir “sihirli baytlarla” başlayarak, kötü amaçlı kodunu dosyanın ortasında gizleyerek önceden derlenmiş olarak geldi.

Daha fazla ilerlemeden önce komut dosyası, hedef makinede Sophos antivirüs yazılımının yüklü olup olmadığını kontrol eder ve yüklü değilse ek kodun gizliliğini kaldırır ve kabuk kodunu başlatır.

Kabuk kodu, DarkGate Windows yürütülebilir dosyasını oluşturmak ve belleğe yüklemek için “yığılmış dizeler” adı verilen bir teknik kullanır.

Microsoft Teams kimlik avı

Truesec ve Deutsche Telekom CERT tarafından görülen kampanya, kötü amaçlı ekleri diğer Teams kuruluşlarına göndermek için güvenliği ihlal edilmiş Microsoft Teams hesaplarını kullanıyor.

Microsoft Teams kimlik avı daha önce, rapor edilen saldırıda gördüğümüze benzer şekilde, kimlik avı ve sosyal mühendislik yoluyla diğer kuruluşlara kötü amaçlı mesajlar göndermenin bir yolunu keşfeden Jumpsec tarafından Haziran 2023’te yayınlanan bir raporda gösterilmişti.

Bu keşfin yarattığı heyecana rağmen Microsoft, riski gidermemeye karar verdi. Bunun yerine, yöneticilere dar kapsamlı izin verilenler listeleri gibi güvenli yapılandırmalar uygulamaları ve harici kiracılarla iletişim gerekmiyorsa harici erişimi devre dışı bırakmaları öneriliyor.

Bir Red Teamer’ın Temmuz 2023’te piyasaya sürdüğü bir araç, bu Microsoft Teams kimlik avı saldırısını kolaylaştırdı ve bu saldırının vahşi ortamda kötüye kullanılma olasılığını daha da artırdı.

Ancak bu yöntemin son dönemde gözlemlenen saldırı zincirinde yer aldığına dair herhangi bir belirti bulunmuyor.

DarkGate açılıyor

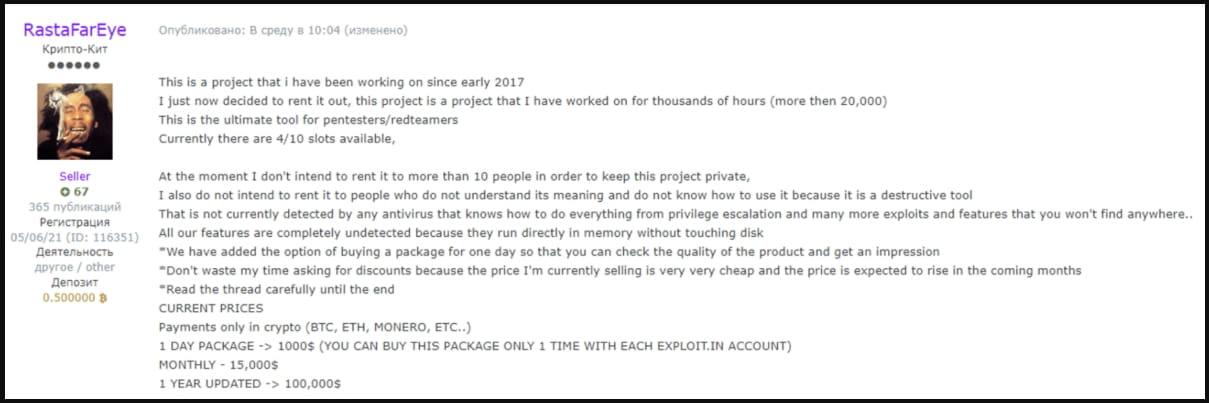

DarkGate, 2017’den beri dolaşımda ve onu çok spesifik hedeflere karşı kullanan küçük bir siber suçlu grubu tarafından sınırlı bir şekilde kullanılıyor.

Uzaktan erişim için hVNC, kripto para birimi madenciliği, ters kabuk, keylogging, pano çalma ve bilgi çalma (dosyalar, tarayıcı verileri) dahil olmak üzere çok çeşitli kötü amaçlı etkinlikleri destekleyen güçlü bir kötü amaçlı yazılımdır.

Haziran 2023’te ZeroFox, DarkGate’in orijinal yazarı olduğunu iddia eden birinin, kötü amaçlı yazılıma erişimi on kişiye yılda 100 bin dolar gibi saçma bir maliyetle satmaya çalıştığını bildirdi.

Sonraki aylarda DarkGate dağıtımının arttığına ve kimlik avı ve kötü amaçlı reklamcılık da dahil olmak üzere çeşitli kanalları kullandığına dair çok sayıda rapor geldi.

DarkGate henüz yaygın bir tehdit olmasa da, genişleyen hedeflemesi ve birden fazla enfeksiyon yolunu benimsemesi, onu yakından izlenmesi gereken yeni bir tehdit haline getiriyor.