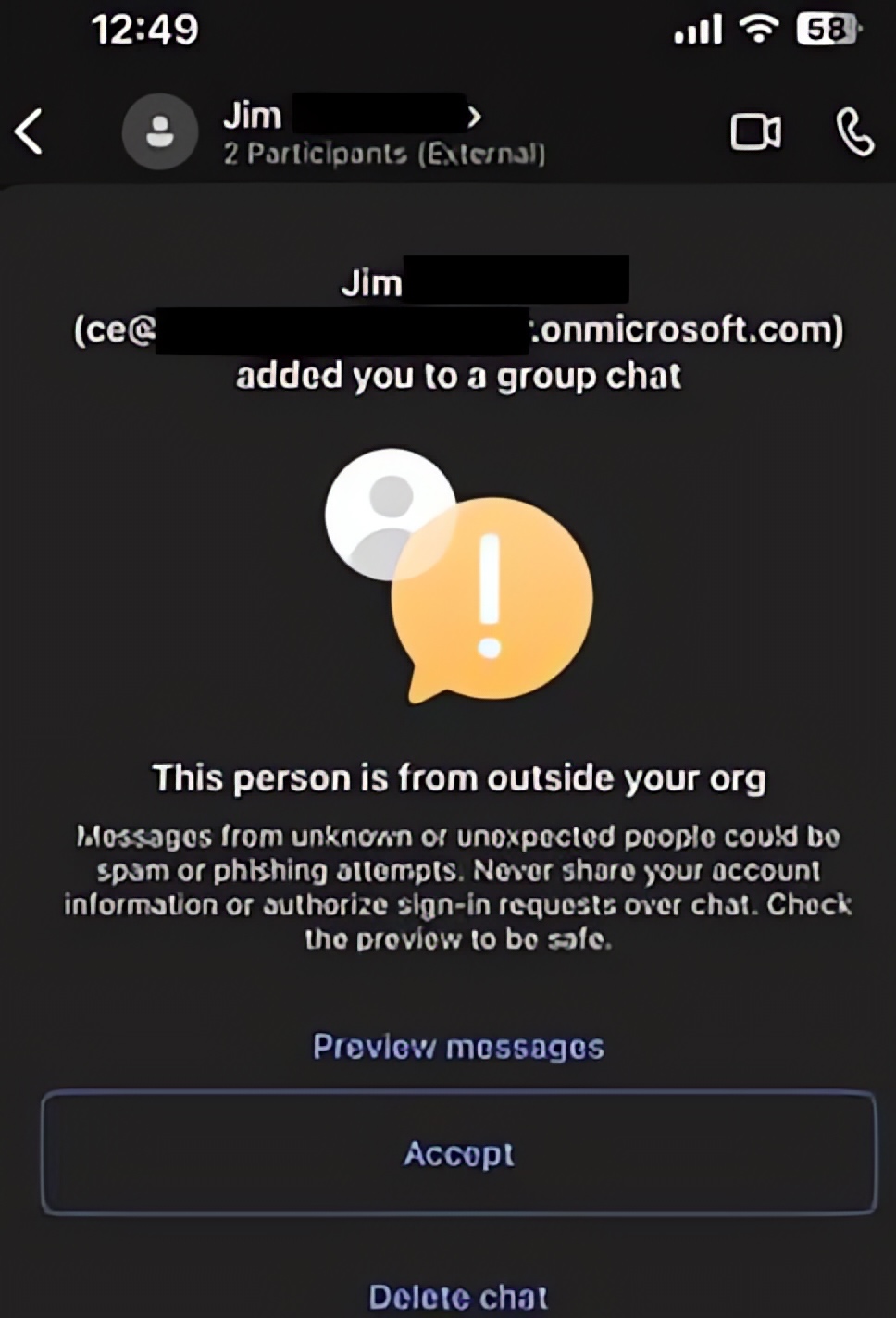

Yeni kimlik avı saldırıları, kurbanların sistemlerine DarkGate kötü amaçlı yazılım yüklerini yükleyen kötü amaçlı ekleri göndermek için Microsoft Teams grup sohbet isteklerini kötüye kullanıyor.

AT&T Siber Güvenlik araştırmasına göre saldırganlar, güvenliği ihlal edilmiş bir Teams kullanıcısını (veya etki alanını) kullanarak 1.000’den fazla kötü amaçlı Teams grup sohbeti daveti gönderdi.

Hedefler sohbet isteğini kabul ettikten sonra, tehdit aktörleri yaygın bir DarkGate taktiği olan ‘Gelecekteki Değişikliklerde Gezinme Ekim 2023.pdf.msi’ adlı çift uzantıyı kullanarak onları kandırarak bir dosya indirmelerini sağlıyor.

Kötü amaçlı yazılım yüklendikten sonra hgfdytrywq adresindeki komuta ve kontrol sunucusuna ulaşacak[.]com, Palo Alto Networks tarafından DarkGate kötü amaçlı yazılım altyapısının bir parçası olduğu zaten doğrulandı.

Bu kimlik avı saldırısı, Microsoft’un harici Microsoft Teams kullanıcılarının varsayılan olarak diğer kiracıların kullanıcılarına mesaj göndermesine izin vermesi nedeniyle mümkündür.

AT&T Siber Güvenlik ağ güvenliği mühendisi Peter Boyle, “Günlük iş kullanımı için kesinlikle gerekli olmadıkça, Microsoft Teams’de Harici Erişimi devre dışı bırakmak çoğu şirket için tavsiye edilir, çünkü e-posta genellikle daha güvenli ve daha yakından izlenen bir iletişim kanalıdır” dedi.

“Her zaman olduğu gibi, son kullanıcılara istenmeyen iletilerin nereden geldiğine dikkat etmeleri konusunda eğitim verilmeli ve kimlik avının tipik e-postanın ötesinde birçok biçim alabileceği hatırlatılmalıdır.”

Resim: AT&T Siber Güvenlik

Microsoft Teams, aylık 280 milyonluk devasa kullanıcı havuzu nedeniyle tehdit aktörleri için cazip bir hedef haline geldi. DarkGate operatörleri, yöneticilerin Harici Erişim ayarını devre dışı bırakarak kiracılarını güvence altına almadığı kuruluşları hedef alan saldırılarda kötü amaçlı yazılımlarını Microsoft Teams aracılığıyla ileterek bundan yararlanıyor.

Geçtiğimiz yıl, DarkGate kötü amaçlı yazılımını ele geçirilen harici Office 365 hesapları ve VBA yükleyici komut dosyası eklerini içeren mesajlar gönderen Skype hesapları aracılığıyla benzer kampanyaların yayıldığı gözlemlendi.

Storm-0324 gibi ilk erişim aracıları, Microsoft Teams’deki bir güvenlik sorunundan yararlanan TeamsPhisher adlı halka açık bir aracın yardımıyla kurumsal ağları ihlal etmek amacıyla kimlik avı amacıyla Microsoft Teams’i de kullandı.

TeamsPhisher, harici kiracı hesaplarından dosya dağıtımını engellemesi gereken istemci tarafı korumalarına rağmen saldırganların kötü amaçlı yükler göndermesine olanak tanır.

Rusya Dış İstihbarat Servisi’nin (SVR) bilgisayar korsanlığı bölümü olan APT29, devlet kurumları da dahil olmak üzere dünya çapında düzinelerce kuruluşu hedef almak için aynı sorunu kullandı.

DarkGate kötü amaçlı yazılım saldırılarında artış

Ağustos ayında Qakbot botnet’ini kesintiye uğratan uluslararası işbirliği çabalarının ardından siber suçlular, kurumsal ağlara ilk erişim için tercih ettikleri araç olarak DarkGate kötü amaçlı yazılım yükleyicisine giderek daha fazla yöneldi.

Qakbot botnet’i kapatılmadan önce, DarkGate’in geliştiricisi olduğunu iddia eden bir kişi, bir bilgisayar korsanlığı forumunda yıllık 100.000 dolarlık abonelik satmaya çalıştı.

DarkGate’in geliştiricisi, gizli bir VNC, Windows Defender’ı atlatacak araçlar, tarayıcı geçmişi hırsızlığı aracı, entegre ters proxy, dosya yöneticisi ve Discord token hırsızı gibi birçok özelliği içerdiğini söyledi.

Geliştiricinin duyurusunun ardından bir gelişme yaşandı. bildirilen DarkGate enfeksiyonlarında kayda değer artışSiber suçlular, kimlik avı ve kötü amaçlı reklamcılık da dahil olmak üzere çeşitli dağıtım yöntemleri kullanıyor.