Microsoft Tehdit İstihbaratı, finansal olarak motive olmuş tehdit oyuncusu Storm-0501 tarafından öncülük eden fidye yazılımı saldırılarında önemli bir evrimi gösteren ayrıntılı bir rapor yayınladı.

Grup, geleneksel şirket içi fidye yazılımı, veri açığa çıkma ve yıkımı içeren, hibrit bulut ortamlarında faaliyet gösteren işletmeler için fidye yazılımı tehditlerinin doğasını temelden değiştiren daha yıkıcı, bulut yerli bir stratejiye kaymıştır.

Yerel sunucularda dosyaları şifreleyen ve bir şifre çözme anahtarı için ödeme talep eden geleneksel saldırıların aksine, Storm-0501’in yeni yöntemi çok daha yıkıcı.

Grup, önce büyük miktarda hassas veri hacmini yaymak için bulut-doğal özelliklerden yararlanır, daha sonra bir fidye talep etmeden önce kurbanın bulut ortamındaki orijinal verileri ve yedeklemeleri sistematik olarak yok eder.

Bu “çal ve yok” taktiği, yerel yedeklemelerden kurtulma olasılığını ortadan kaldırır ve mağdur örgütlere muazzam bir baskı oluşturur.

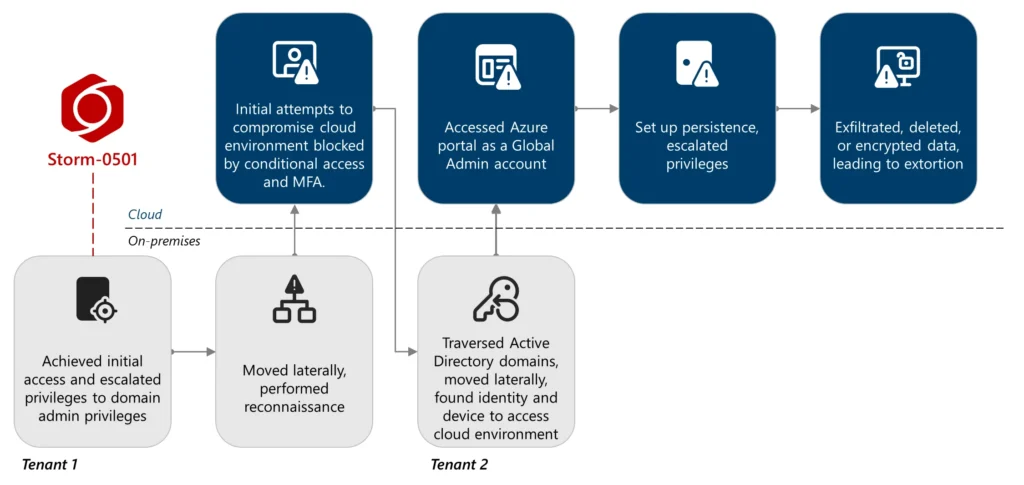

Microsoft tarafından detaylandırıldığı gibi saldırı zinciri, şirket içi ve bulut infiltrasyonunun sofistike bir karışımıdır. Genellikle bir şirketin yerel Active Directory’nin uzlaşmasıyla başlar.

Bu dayanaktan, saldırganlar Microsoft Entra ID’yi (eski adıyla Azure AD) hedefleyen buluta döner. Birincil amaçları, güçlü bir güvenlik, özellikle çok faktörlü kimlik doğrulama (MFA) olmayan küresel bir yönetici gibi yüksek ayrı bir hesap bulmaktır.

Microsoft tarafından analiz edilen yeni bir kampanyada Storm-0501, kayıtlı bir MFA yöntemi olmadan senkronize olmayan, insan olmayan bir küresel yönetici hesabı belirledi.

Saldırganlar hesabın şifresini, daha sonra bulutla senkronize eden şirket içi olarak sıfırlar. Bu hesabı ele geçirerek, mevcut güvenlik politikalarını atlayarak ve bulut alanı üzerinde tam kontrol edinerek kendi MFA cihazlarını kaydedebildiler.

Üst düzey idari erişim ile saldırganlar, kuruluşun tüm bulut aboneliklerinin “sahibi” olmak için Azure içindeki ayrıcalıklarını yükseltiyor.

Daha sonra veri depoları ve yedeklemeler de dahil olmak üzere kritik varlıkları haritalamak için bir keşif aşaması başlatırlar. Keşifin ardından, AZCOPY gibi bulut araçlarını kullanarak verileri püskürtürler.

Son etki aşaması hızlı ve felakettir. Storm-0501, depolama hesapları, sanal makine anlık görüntüleri ve kurtarma tonozları dahil olmak üzere masmavi kaynakların bir kitlesel israfını başlatır.

Kaynak kilitleri veya değişmezlik politikaları ile korunan veriler için, saldırganlar önce bu korumaları devre dışı bırakmaya çalışırlar. Başarısız olursa, kalan verileri kontrol ettikleri bir anahtarla şifrelemeye başvururlar ve daha sonra anahtarı silerek bilgileri kalıcı olarak erişilemez hale getirirler. Gasar talebi daha sonra genellikle uzlaşmış bir hesap kullanılarak Microsoft ekipleri aracılığıyla teslim edilir.

Bu tehditlerle mücadele etmek için Microsoft, kuruluşları çok katmanlı bir savunma stratejisi benimsemeye çağırıyor. Temel öneriler arasında tüm kullanıcılar için kimlik avına dayanıklı MFA’nın uygulanması, en az ayrıcalık ilkesini uygulamak ve ayrıcalıklı hesapların bulut doğal ve güvence altına alınmasını içerir.

Microsoft ayrıca, bulut için Microsoft Defender gibi yerleşik bulut güvenlik özelliklerinin kullanılmasının, kritik varlıklara kaynak kilitlerinin uygulanmasının ve geri dönüşü olmayan veri kaybını önlemek için depolama ve anahtar tonozlardaki değişmezlik ve yumuşak-demet politikalarının sağlanmasının önemini vurgulamaktadır.

Daha önce ABD okul bölgeleri ve sağlık sektörüne yönelik saldırılarla bilinen Storm-0501, karmaşık hibrid ortamlarda gezinme yeterliliğini göstermeye devam ederek, işletmelerin bulut dönemi için güvenlik duruşlarını uyarlamaları için acil ihtiyacın altını çizmeye devam ediyor.

Bu hikayeyi ilginç bul! Daha fazla güncelleme almak için bizi LinkedIn ve X’te takip edin.