Siber suçlular, ikna edici, hatasız e-postalar, derin yapraklar, çevrimiçi kişiler, benzer/sahte web siteleri ve kötü amaçlı yazılımlar oluşturmak için giderek daha fazla AI ile çalışan araçlar ve (kötü niyetli) büyük dil modelleri kullanıyor.

Bir veri gasp operasyonunun neredeyse tüm adımları için Ajanik AI kodlama asistanı Claude kodunu (Kali Linux ile birlikte) kullanan bir saldırganın belgelenmiş bir örneği bile vardı.

Daha yakın zamanlarda, Microsoft Tehdit İstihbaratı, LLM ile takıntılı bir kötü niyetli ek sağlayan bir saldırı kampanyasını tespit etti ve engelledi.

Kimlik Yardım Kampanyası ve LLM-Obsuscated Lay

Saldırganlar, paylaşılan bir dosyayı görüntülemek için bir bildirim gibi görünen mesaj göndermek için tehlikeye atılmış küçük işletme e -posta hesabı kullandılar.

Dosyayı indiren ve açan kullanıcılar – görünüşte bir PDF, ancak aslında bir SVG (ölçeklenebilir vektör grafikleri) dosyası – bir “captcha istemi” web sayfasına yönlendirildi ve daha sonra kimlik bilgilerini toplamak için oluşturulan bir sayfa.

Bu saldırıyı birbirinden ayıran şey, SVG dosyasının kötü niyetli davranışlarını nasıl gizlemeye çalıştığıdır: içeriği gizlemek için şifreleme kullanmak yerine, saldırganlar yükü iş diliyle gizledi.

SVG dosyaları, metin tabanlı oldukları ve javascript ve diğer dinamik içeriği dosyaya yerleştirmelerine izin verdikleri için saldırganlar tarafından sevilir. Bu dosya türü ayrıca “görünmez” öğeleri, kodlanmış öznitelikleri ve statik analiz ve kum havuzunu önlemelerine yardımcı olan komut dosyası yürütmeyi geciktirmelerini sağlar.

Bu kampanya için, saldırganlar, grafik çubukları ve ay etiketleri ile birlikte, sözde iş performansı kontrol paneli için öğelerle doldurdu. Saldırganlar opaklıklarını sıfıra ve doldurmalarını şeffaf olarak ayarladıkları için bu unsurlar kullanıcı için görünmezdi.

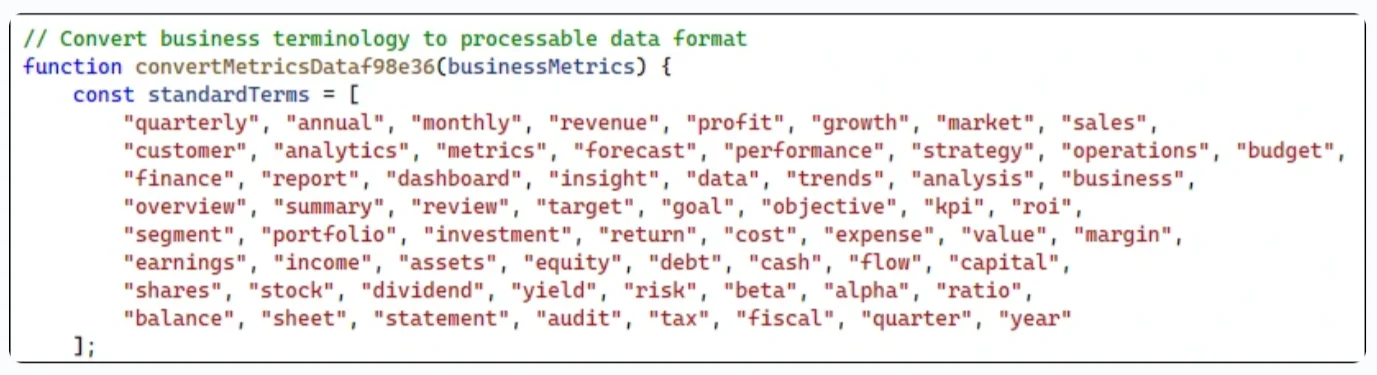

“Dosya içinde, saldırganlar kötü amaçlı yükü uzun bir işle ilgili terimler kullanarak kodladı. Gelir, operasyonlar, risk veya hisse gibi kelimeler, görünmez bir şekilde gizli bir veri analitik niteliğinde birleştirildi.

“Saldırganlar, doğrudan kötü amaçlı kodları dahil etmek yerine, bu iş terimlerinin çiftlerini veya dizilerini belirli karakterlerle veya talimatlarla eşleştirerek yükü kodladı. Komut dosyası çalıştıkça, sırayı çözer, gizli işlevselliği zararsız iş meta verilerinden yeniden yapılandırırlar.”

İşletme ile ilgili terimler kötü amaçlı kodlara dönüştürüldü (Kaynak: Microsoft)

Son yük, tarayıcıyı/sistemi parmak izleyebilir ve “koşullar” doğruysa, potansiyel kurbanı bir kimlik avı sayfasına yönlendirebilir.

LLM kullanımının tespit edilmesi saldırıların tespit edilmesine yardımcı olabilir mi?

Microsoft, SVG dosyasını analiz etmek ve bir insan veya AI tarafından yazılıp yazılmadığına karar vermek için AI siber güvenlik asistanı olan Güvenlik Copilot’u kullandı.

Araç, aşırı tanımlayıcı değişken ve işlev adları, aşırı mühendislik bir kod yapısı, daha fazla tasarlanmış kod yapısı, gereksiz kod öğeleri ve LLM tarafından üretilen kodun tipik olan formül gizleme teknikleri gibi güçlü bir şekilde öneren çeşitli eserleri işaretledi.

Bu özellikler nedeniyle, tehdit analistleri, kodun sentetik olduğu ve bir LLM veya bir araç kullanılarak bir araç tarafından oluşturulmasının muhtemel olduğu sonucuna varmışlardır.

Neyse ki, kimlik avı denemelerinin engellenmesi, bir yükün zararlı olup olmadığına karar vermekten daha fazlasını içerir. Bununla birlikte, AI tarafından üretilen gizlemenin genellikle sentetik eserler getirdiğini ve bunların yeni algılama sinyalleri haline gelebileceğini belirtti.

Bu nedenle, LLM’lerin kullanımının zaman zaman saldırıları daha az değil, tespit etmeyi kolaylaştırması mümkündür.

En son ihlalleri, güvenlik açıklarını ve siber güvenlik tehditlerini asla kaçırmak için Breaking News e-posta uyarımıza abone olun. BURADA Abone Olun!