Rus Gru bağlantılı bilgisayar korsanları, 2021’den beri ABD ve İngiltere’yi ve kilit sektörleri hedefleyen kritik ağları ihlal etmek için bilinen yazılım kusurlarını kullanıyor.

Rus istihbaratına bağlantıları olan bir hack grubu, yaygın olarak kullanılan yazılımlarda bilinen güvenlik açıklarından yararlanarak, ABD ve Birleşik Krallık’takiler de dahil olmak üzere dünya çapında bilgisayar ağlarından sessizce tehlikeye atılmaktadır.

Bu, Microsoft’un Tehdit İstihbarat Ekibi tarafından “Sandworm” içindeki bir alt grubun faaliyetlerini izleyen Çarşamba günü ortaya çıktı (AKA Seasshell Blizzard, UAC-0133, Mavi Echidna, Sandworm, Phantom, Blackenergy Lite ve Apt44.), A Hacking Grubu Rusya’nın GRU Askeri İstihbarat Birimi’ne bağlandı. Microsoft’un “Badpilot kampanyası” olarak adlandırdığı bu alt grup, internete dönük sistemlerdeki güvenlik açıklarından yararlanarak en az 2021’den beri ağları ihlal ediyor.

Bilgisayar korsanları enerji, petrol ve gaz, telekomünikasyon, nakliye, silah üretimi ve hatta hükümet kuruluşları gibi çeşitli sektörleri hedefliyorlar. Başlangıçta, odakları Ukrayna, Avrupa ve Asya ve Orta Doğu’nun bazı bölgelerinde idi. Ancak, 2024’ün başlarından beri, operasyonlarını ABD ve İngiltere’yi içerecek şekilde genişlettiler.

Yöntemleri, ConnectWise ScreAnconnect, uzaktan BT yönetimi için kullanılan yazılımlarda kamuya açık olan güvenlik açıklarından yararlanmayı ve bir güvenlik yazılımı olan Fortinet Forticlient EMS’den yararlanmayı içerir. Bu zayıflıklarla ilk bir dayanak kazanarak, bilgisayar korsanları daha sonra ağa daha derine hareket edebilir, kimlik bilgilerini çalabilir ve sonuçta değerli sistemlerin kontrolünü kazanabilir. İşte Microsoft’un grup tarafından kullanıldığını bulduğu güvenlik açıkları:

Microsoft, bazı hedefler rastgele görünse de, bu yaygın ihlallerin Rusya’ya değişen stratejik hedeflere yanıt vermek için seçenekler sunduğuna inanıyor. Ukrayna’daki savaşın başlangıcından bu yana, Rus uyumlu bilgisayar korsanları, Ukrayna’ya destek sağlayan veya jeopolitik öneme sahip uluslararası kuruluşları giderek daha fazla hedefliyor. Alt grubun ayrıca 2023’ten beri Ukrayna’daki yıkıcı siber saldırılara bağlı olduğu düşünülmektedir.

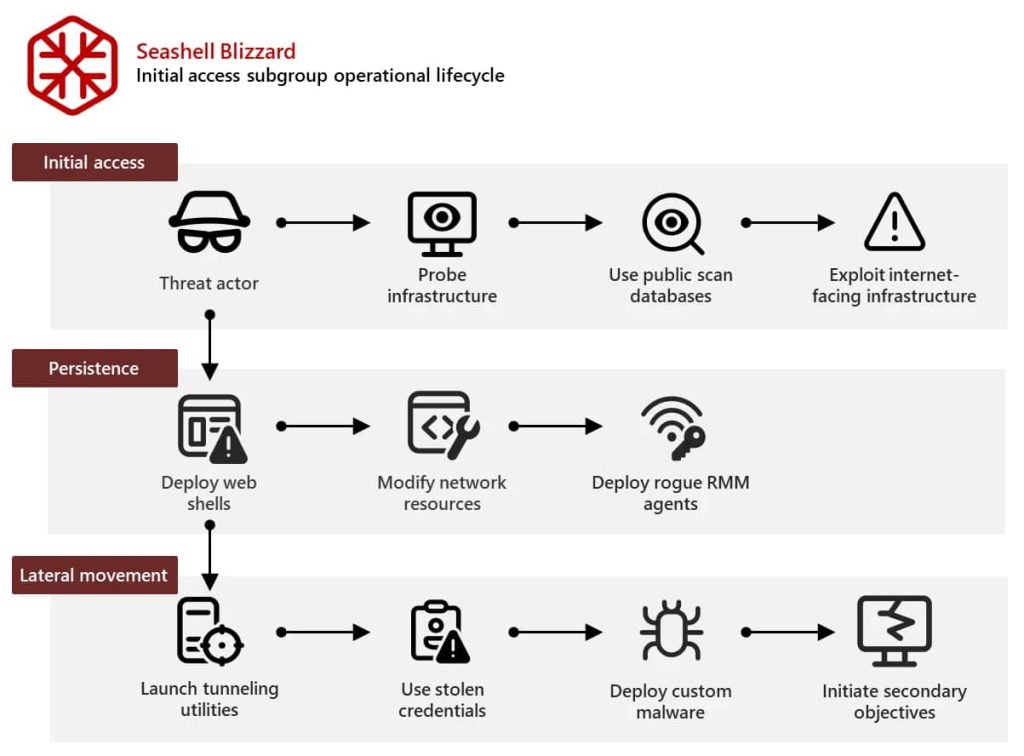

Microsoft’un araştırması, bu alt grubun sadece erişim elde etmekle ilgili olmadığını ortaya koyuyor; bunu korumakla ilgili. Bir ağın içine girdikten sonra, uzun vadeli kontrolü sağlamak için uzaktan yönetim yazılımı (RMM) ve web kabukları gibi araçları dağıtırlar.

Örneğin, Atera Agent ve Splashtop Uzaktan Hizmetler gibi meşru RMM ajanları kurarak, yetkili etkinliği taklit edebilir ve algılamayı daha zor hale getirebilirler. Grup ayrıca web kabuğu dağıtım, kimlik bilgisi hasat ve DNS manipülasyonu ile de bilinir

Ayrıca, uzlaşmış sistemleri TOR ağında gizli hizmetler olarak yapılandıran bir araç olan Shadowlink gibi özel yardımcı programların kullanılması, faaliyetlerini izleme çabalarını daha da karmaşıklaştırır.

Sandworm kimdir?

Rusya’nın Askeri İstihbarat Ajansı Gru, özellikle 74455 Birimi ile bağlantılı olarak, Sandworm yıkıcı siber saldırılar yapmakla ünlüdür. Tarihleri, 2017’de dünya çapında milyarlarca hasar yaratan Notpetya saldırısı ve 2022’de Foxblade Operasyonu gibi olayları içeriyor ve Ukrayna’nın altyapısını hedef alıyor.

Endüstri uzmanları bu bulguların sonuçları hakkında alarmlar veriyor. Secureack CTO’su Simon Phillips, “Bu keşif, Rus devlet destekli aktörlerin ağlara sızmak, gözetim yapmak ve saldırı fırlatma saldırıları yapmak için CVES’i nasıl kullandıklarını vurguladığı için İngiltere kuruluşları için endişe verici” diye uyarıyor.

Alt grup kamuya açık olan güvenlik açıklarından yararlansa da, kontrat sonrası taktikleri daha gelişmiş hale geliyor. Badpilot’un ortaya çıkışı, zaten bu iyi donanımlı ve yüksek vasıflı Rus hacker’ların faaliyetlerini tespit etmeyi zorlaştırıyor.

Bu nedenle, her büyüklükteki kuruluşlar bu ve diğer siber güvenlik tehditlerinin uyanık ve farkında olmalıdır. Çalışan eğitimi ve ek güvenlik önlemleri, Seas Shell Blizzard’ı tamamen durduramasalar bile ihlalleri önlemeye yardımcı olabilir.