Microsoft, saldırganların statik ASP kullanarak ViewState kodu enjeksiyon saldırılarına kötü amaçlı yazılım dağıttığı konusunda uyarıyor. Net Makine Anahtarları Çevrimiçi Bulundu.

Microsoft Tehdit İstihbarat uzmanlarının yakın zamanda keşfettiği gibi, bazı geliştiriciler kendi yazılımlarında kod belgeleri ve depo platformlarında bulunan ASP.NET validationKey ve DeclyptionKey Keys’i (ViewState’i kurcalama ve bilgi açıklamasından korumak için tasarlanmış) kullanıyorlar.

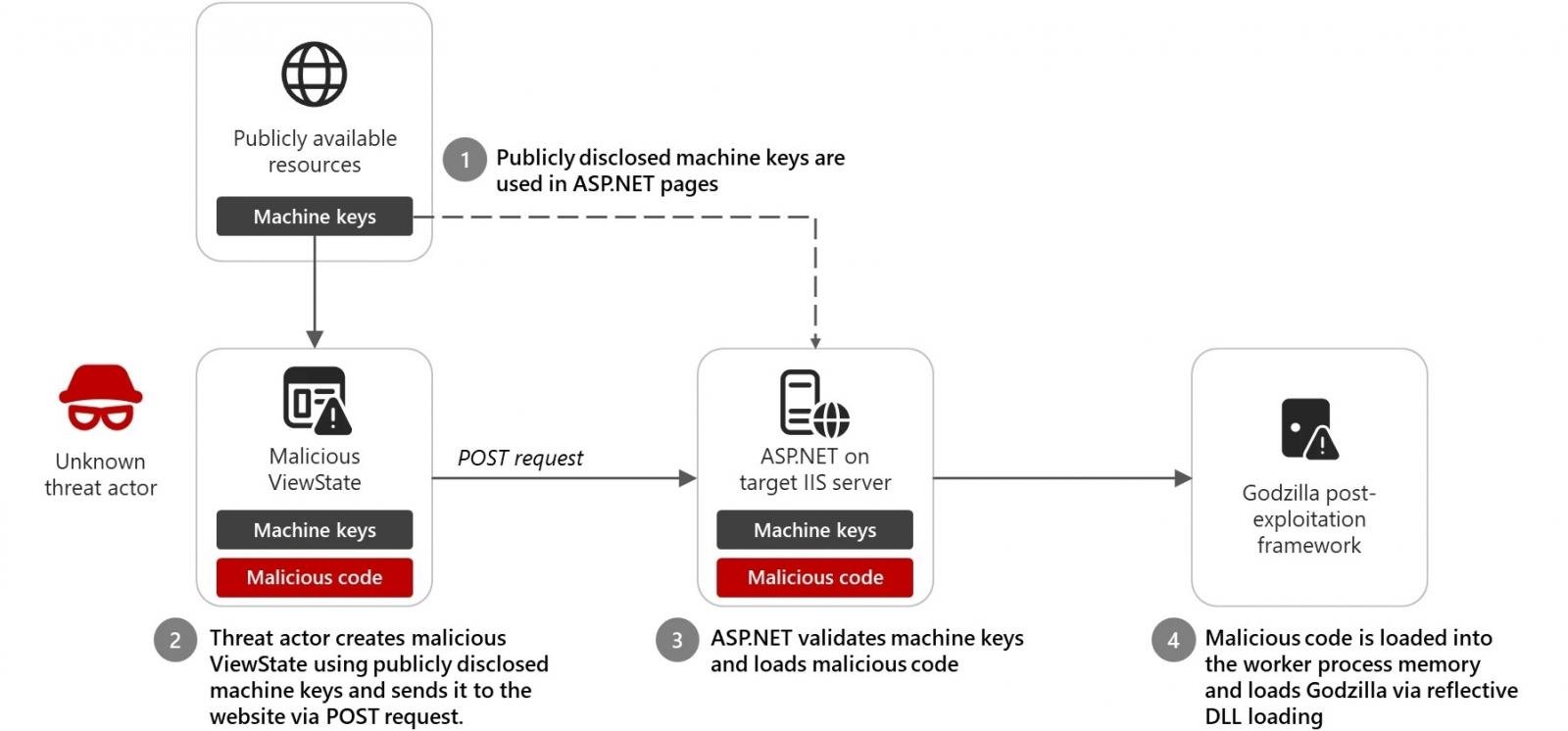

Bununla birlikte, tehdit aktörleri, hazırlanmış mesaj kimlik doğrulama kodunu (MAC) ekleyerek kötü amaçlı görünüm stilleri (ASP.NET Web formları tarafından kontrolü kontrol etmek ve korumak için kullanılır) oluşturmak için kod enjeksiyon saldırılarında halka açık kaynaklardan gelen makine anahtarlarını da kullanır.

Post istekleri aracılığıyla gönderilen görünüm stillerini yüklerken, hedeflenen sunucudaki ASP.NET çalışma zamanı, doğru anahtarları kullandığı, işçi işlem belleğine yüklediği ve yürüttüğü için saldırganların kötü niyetli olarak hazırlanmış ViewState verilerini şifresini çözer ve doğrular.

Bu, IIS Server’da uzaktan kod yürütmelerine ve ek kötü amaçlı yükler dağıtmalarına olanak tanır.

Aralık 2024’te gözlemlenen bir örnekte, çalıştırılmamış bir saldırgan, kötü amaçlı komut yürütme ve kabuk kodu enjeksiyon özellikleriyle birlikte gelen Godzilla Sökme Sonrası Çerçevesini hedeflenen İnternet Bilgi Hizmetleri (IIS) Web sunucusuna sunmak için halka açık bir makine anahtarı kullandı.

Şirket Perşembe günü yaptığı açıklamada, “Microsoft o zamandan beri, ViewState kodu enjeksiyon saldırıları olarak adlandırılan bu tür saldırılar için kullanılabilecek 3.000’den fazla kamuya açık olarak açıklanan anahtarları tespit etti.” Dedi.

“Daha önce bilinen birçok ViewState kodu enjeksiyon saldırıları, genellikle karanlık web forumlarında satılan tehlikeye atılmış veya çalıntı anahtarlar kullanırken, bu kamuya açıklanan anahtarlar, birden fazla kod deposunda mevcut oldukları için daha yüksek bir risk oluşturabilir ve değişiklik yapmadan geliştirme koduna itilmiş olabilirler . “

Bu tür saldırıları engellemek için Microsoft, geliştiricilerin makine anahtarlarını güvenli bir şekilde oluşturmasını, çevrimiçi bulunan varsayılan anahtarları veya anahtarları kullanmamasını, düz metin sırlarına erişimi engellemek için Machine Tarkası ve bağlantı öğelerini şifrelemesini, ASP.NET 4.8’i kullanmak üzere yükseltme uygulamalarını antimalware tarama arayüzünü (AMSI) etkinleştirmek için yükseltmek için önerir. Sunucular için Block Webshell Oluşturma gibi saldırı yüzeyi azaltma kurallarını kullanarak özellikler ve Windows sunucularını sertleştirin.

Microsoft ayrıca PowerShell veya IIS Manager konsolunu kullanarak Web.config yapılandırma dosyasındaki ASP.NET anahtarlarını kaldırmak veya değiştirmek için ayrıntılı adımlar paylaştı ve bu güvensiz uygulamayı daha da caydırmak için ana örnekleri kamuya açık belgelerden kaldırdı.

Redmond, “Kamu açıklanan anahtarların başarılı bir şekilde kullanılması meydana gelirse, dönen makine anahtarları, bir tehdit oyuncusu veya diğer kovma sonrası etkinlikler tarafından oluşturulan olası arka planları veya kalıcılık yöntemlerini yeterince ele almayacak ve ek soruşturma garanti edilebilir.”

“Özellikle, web’e dönük sunucular, bu sunucuların en olası sömürü riski altında olduğu için, kamuya açıklanan anahtarların tanımlandığı durumlarda çevrimdışı bir ortamda yeniden şekillendirme ve yeniden yükleme için tam olarak araştırılmalı ve güçlü bir şekilde dikkate alınmalıdır.”