Google reklam hesaplarını hedefleyen bir kampanyayı ortaya çıkardıktan sadece günler sonra, bu sefer Microsoft reklamverenlerini hedefleyen benzer bir saldırı ortaya çıktı. Google Search’te görünen bu kötü amaçlı reklamlar, Microsoft’un reklam platformuna erişmeye çalışan kullanıcıların giriş bilgilerini çalmak için tasarlanmıştır.

Microsoft, rakibinin baskın arama motorunda reklam alanı satın alır; Bununla birlikte, Google’ın ithalatçılar tarafından oluşturulan kötü amaçlı bağlantılar içeren “Microsoft Reklamları” (eski adıyla Bing Reklamları olarak bilinir) için sponsorlu sonuçlar bulduk.

Paylaşılan eserler sayesinde, en azından birkaç yıla kadar uzanan Microsoft hesaplarını hedefleyen ek kimlik avı altyapısı belirleyebildik. Bu olayları Google’a bildirdik.

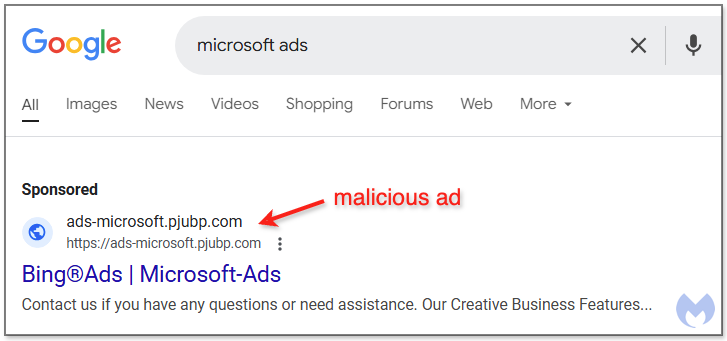

Google aramasında yakalanan sahte Microsoft reklamları

Microsoft, 2023’te, arama motoru piyasasının çok daha büyük bir kısmını tutan rakibi Google’a kıyasla 2023’te tahmini 12,2 milyar dolarlık arama ve haber reklam gelirleri (Bing dahil) yaptı.

Reklam ekosistemi markalar arasında açık bir rekabete izin verdiğinden, Microsoft trafik almaya ve Google aramalarından tıklamaya çalışıyor. Araştırmamız sırasında, Google’ın güvenlik kontrollerinden geçmeyi başaran Microsoft reklamları ve Bing reklamları için sponsorlu sonuçlar gördük:

Yeniden yönlendirme, gizleme ve bulutflare

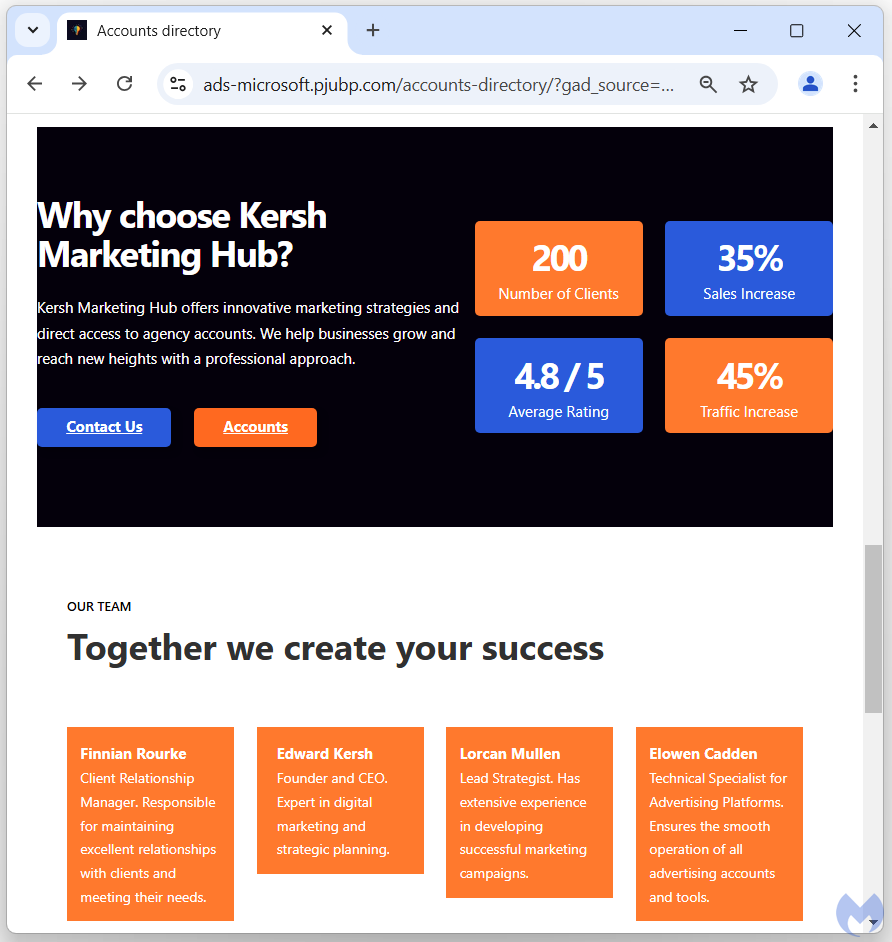

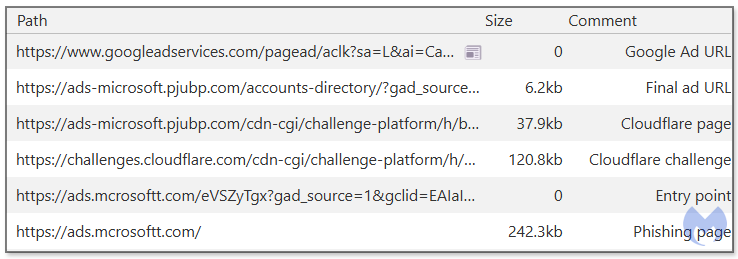

Tehdit aktörleri, botlardan, güvenlik tarayıcılarından ve tarayıcılardan algılama ve trafiği bırakmak için farklı teknikler kullanıyor. İstenmeyen IP adresleri (örneğin VPNS) hemen bir sahte pazarlama web sitesine yönlendirilir (Şekil 2). Bu aynı zamanda “beyaz sayfa” olarak da bilinir, yani masum görünür ve kötülüğünü gizler.

Gerçek gibi görünen kullanıcılara insan olduklarını doğrulamak için bir Cloudflare mücadelesi sunulur. Bu, çok yaygın bir yer haline gelen ve insanları kötü amaçlı kodlar yapıştırmaya ve yürütmeye yönlendiren “ClickFix” türden saldırıların aksine, CloudFlare’nin meşru bir örneğidir.

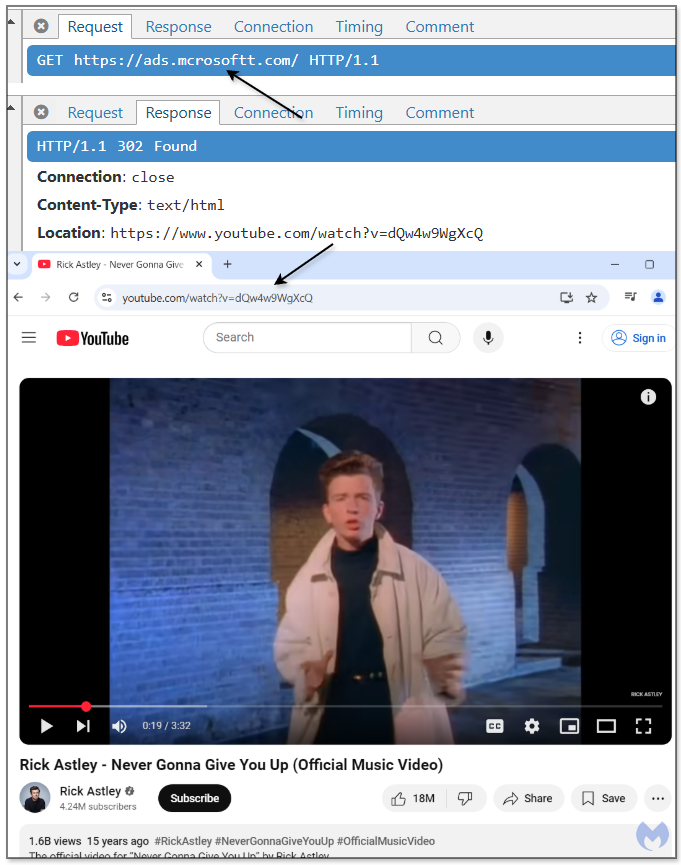

Dolandırıcılar için rickroll

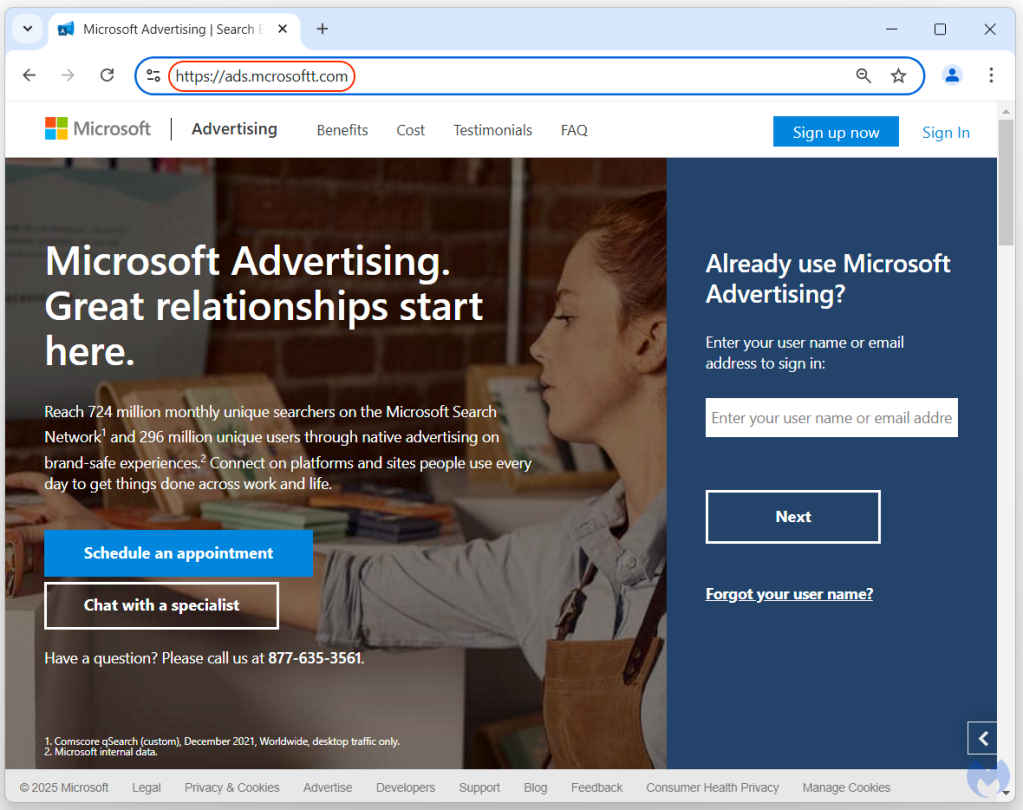

Başarılı bir Cloudflare kontrolünden sonra, kullanıcılar özel bir URL aracılığıyla son kimlik avı sayfasına yönlendirilir, bu da kötü amaçlı etki alanı için bir tür giriş noktası olarak işlev görür reklam[.]McRosoft[.]com. Bu yönlendirme zinciriyle ilgili ağ isteklerini görebilirsiniz. Şekil 4 altında.

Eğer uygun reklam tıklamasından geçmek yerine doğrudan bu alan adını ziyaret ederseniz, biriyle dalga geçmek için tasarlanmış bir internet memesi olan bir rickroll ile karşılanırsınız. Web urlScan.io için kum havuzunda, o sunucudaki URL’ler için tarama isteği örneği vardır (37.120.222[.]165) hepsi rickroll’a gitti.

Kimlik avı sayfası

Çok fazla yıkımdan sonra, gerçek kurbanlar nihayet Microsoft reklam platformunun kimlik avı sayfasını görüyorlar. Adres çubuğundaki tam URL, meşru olanı taklit etmek içindir (ads.microsoft.com).

Kimlik avı sayfası, kullanıcılara şifrelerini sıfırlamaya cazımlık yapan sahte bir hata mesajı verir ve görünüşe göre 2 adımlı doğrulamayı geçmeye çalışır. Bu ek güvenlik katmanının kullanıcının benimsenmesindeki artış nedeniyle 2FA’yı ele almak, çoğu kimlik avı kitinde standart bir özellik haline gelmiştir.

Daha büyük kampanya

Geri Dönmek Urlscanioözel giriş URL’sini besledik ve kimlik avı sayfasına gidebildi. Oradan, çeşitli web isteklerine bakabilir ve ek altyapıyı tanımlamak için dönecek bir şey bulabiliriz.

. Favicon.ico Dosya bir başlangıç noktasıdır ve resmi Microsoft alan adını hariç, karma ile eşleşen taramalar için sorgulayabiliriz. Sonuçlar, geçtiğimiz hafta Microsoft ADS hesaplarının hırsızlığı ile ilgili görünen başka alanlar olduğunu gösteriyor.

Ancak bu kampanya, kötü niyetli altyapının aynı tehdit aktörlerine bağlı olup olmadığını bilmek biraz zor olsa da, en az birkaç yıl ve belki de daha fazla geri dönüyor gibi görünüyor. Birkaç alan adının Brezilya’da barındırıldığını veya ‘.com.brBrezilya üst düzey alan.

Keşfettiğimiz şey sadece buzdağının ucu olabilir; Meyveden çıkarılmış reklamveren hesaplarını araştırmaya başlayarak Pandora’nın kutusunu açmış olabiliriz. Bu yalnızca bahsettiğimiz Google veya Microsoft reklam hesapları değil, potansiyel olarak Facebook ve diğerleri için. Tabii ki, şimdiye kadarki kapsamımız Google araması oldu, ancak diğer platformların bu tür kimlik avı saldırılarıyla dolu olduğunu biliyoruz.

Bu son kötü niyetli kampanyalar, çevrimiçi reklamcılık yoluyla devam eden kimlik avı tehdidini vurgulamaktadır. Google gibi teknoloji şirketleri bu sorunlarla mücadele etmek için çalışırken, kullanıcıların uyanık kalması gerekir. Kendinizi korumak için atabileceğiniz bazı önemli adımlar:

- URL’leri doğrulayın: Herhangi bir kimlik bilgisi girmeden önce tarayıcınızın adres çubuğundaki URL’yi daima dikkatlice inceleyin. URL’leri tutarsızlıklar veya yanlış yazılar için inceleyin.

- 2 adımlı doğrulama akıllıca kullanın: Hesaplarınıza ekstra bir güvenlik katmanı ekler, ancak yine de erişim vermeden önce isteklere dikkat etmeniz gerekir.

- Hesaplarınızı düzenli olarak izleyin: Yönetici hesaplarındaki değişiklikler gibi şüpheli etkinlikler için reklam hesaplarınızı kontrol edin.

- Rapor Reklamları: Şüpheli bir reklamla karşılaşırsanız, diğer kullanıcıların yararına bildirin.

Sadece tehditler hakkında rapor vermiyoruz, onları engelliyoruz

Malwarebytes tarayıcı koruması, gelişmiş sezgisel tespit ile artırılmış geleneksel reklam engelleme sunar. Bugün indirin.

Uzlaşma göstergeleri

Aşağıdaki IOC’ler, Favicon ve görüntüler de dahil olmak üzere ilk kimlik avı sayfamızla paylaşılan özellikleri paylaşan alanlardan oluşmaktadır. Bazıları daha da ileri gider, ancak bu kampanyaları daha fazla araştırmak isteyebilecek tehdit avcılarına sağlanır.

30yp[.]com

aboutadvertselive[.]com

aboutblngmicro[.]cloud

account-microsoft[.]online

account-microsoft[.]site

account-mircrosoft-ads[.]com

account[.]colndcx-app[.]com

accounts-ads[.]site

accounts-mircrosoft-ads[.]online

acount-exchang[.]store

admicrosoft[.]com

admicrsdft[.]com

ads-adversitingb[.]com

ads-dsas[.]site

ads-microsoft[.]click

ads-microsoft[.]coachb-learning[.]com

ads-microsoft[.]live

ads-microsoft[.]lubrine[.]com[.]br

ads-microsoft[.]online

ads-microsoft[.]shop

ads-microsoftz[.]online

ads-miicrosoft[.]com

ads-mlcrosft[.]com

ads-mlcrosoft-com[.]blokchaln[.]com

ads[.]microsoft[.]com[.]euroinvest[.]ge

ads[.]mlcr0soft[.]com

ads[.]mlcrosoft[.]com[.]ciree[.]com[.]br

ads[.]mlcrosoft[.]com[.]poezija[.]com[.]hr

ads[.]rnlcrosoft[.]com[.]euroinvest[.]ge

adslbing[.]com

adsmicro[.]exchangefastex[.]cloud

adsmicrosoft[.]shop

adsverstoni[.]com

advertiseliveonline[.]com

advertising-bing[.]site

advertising-mlcrosoft[.]org

adverts2023[.]online

advertsingsinginbing[.]com

agency-wasabi[.]com

app[.]beefylswap[.]top

bîlkub[.]com

bing-ads[.]com

bing[.]login-acount[.]me

bitmax-us[.]com

blngad[.]online

blseaccount[.]cloud

bltrue[.]colnhouse-fr[.]us

côinlíst[.]online

colneex-plalform[.]cloud

connec-exchan[.]site

digitechmedia[.]agency

forteautomobile[.]com

global-verifications[.]com

global-verify[.]com

homee-acount[.]com

itlinks[.]com[.]cn

krakeri-login[.]com

login-adsmicrosoft[.]helpexellent[.]com

login[.]adsadvertising[.]online

login[.]microsofttclicks[.]live

micrasofit[.]xyz

microosft[.]accounts-ads[.]site

microsoft-ads[.]website

microsoftadss[.]com

microsoftadversiting[.]cloud

microsoftbingads[.]com

microsofyt[.]adversing-publicidade[.]pro

mictrest[.]mnws[.]ru

mlcrosoft-bing-acces[.]click

mlcrosoftadvertlsing[.]online

mudinhox[.]site

ndnet[.]shop

phlyd[.]com

portfoliokrakenus[.]com

portfoliolkraken[.]com

portfoliopro-us[.]com

portfolioskranen[.]com

portofolioprospots[.]com

potfoliokeiolenen[.]com

potfoliokelaken[.]com

potfoliokelaneken[.]com

potfoliokenaiken[.]com

potfoliokenkren[.]com

potfolioketonelen[.]com

potfolioskaneken[.]com

potfolioskenaken[.]com

potfolioskraineken[.]com

potfolioskranaken[.]com

potfolioskraneken[.]com

pro-digitalus[.]com

prokrakenportfolio[.]com

rnlcrosoft[.]smartlabor[.]it

sig-in-mlcrosoft-advertisings[.]site

uiiadvertise[.]online

wvvw-microsoft[.]xyz

www-bingads[.]com

www-microsoftsads[.]com

www-v[.]userads[.]digital

www34[.]con-webs[.]com

www55[.]con-webs[.]com