Microsoft, savunmasız Windows sistemlerine QakBot ve diğer kötü amaçlı yazılım yüklerini dağıtmak için yapılan saldırılarda kullanılan sıfır gün güvenlik açığını düzeltti.

Şu şekilde izlendi: CVE-2024-30051Bu ayrıcalık yükseltme hatası, DWM (Masaüstü Pencere Yöneticisi) çekirdek kitaplığındaki yığın tabanlı arabellek taşmasından kaynaklanır. Başarılı bir şekilde istismarın ardından saldırganlar SİSTEM ayrıcalıkları kazanabilir.

Masaüstü Pencere Yöneticisi, Windows Vista’da tanıtılan ve işletim sisteminin cam pencere çerçeveleri ve 3B geçiş animasyonları gibi grafik kullanıcı arabirimi öğelerini işlerken donanım hızlandırmasını kullanmasına olanak tanıyan bir Windows hizmetidir.

Kaspersky güvenlik araştırmacıları, CVE-2023-36033 olarak takip edilen ve saldırılarda sıfır gün olarak yararlanılan başka bir Windows DWM Çekirdek Kitaplığı ayrıcalık yükseltme hatasını araştırırken bu güvenlik açığını keşfetti.

Son açıklardan yararlanmalar ve ilgili saldırılarla ilgili verileri tararken, 1 Nisan 2024’te VirusTotal’a yüklenen ilgi çekici bir dosyayla karşılaştılar. Dosyanın adları, Windows’taki bir güvenlik açığıyla ilgili ayrıntıları içerdiğini ima ediyordu.

Keşfettikleri gibi, dosya, ayrıcalıkları SİSTEM’e yükseltmek için istismar edilebilecek bir Windows Masaüstü Pencere Yöneticisi (DWM) güvenlik açığıyla ilgili bilgileri (bozuk İngilizce olarak) sağlıyordu; özetlenen yararlanma işlemi, CVE-2023-36033 saldırılarında kullanılanı mükemmel bir şekilde yansıtıyordu. , belirgin bir güvenlik açığını tanımlamasına rağmen.

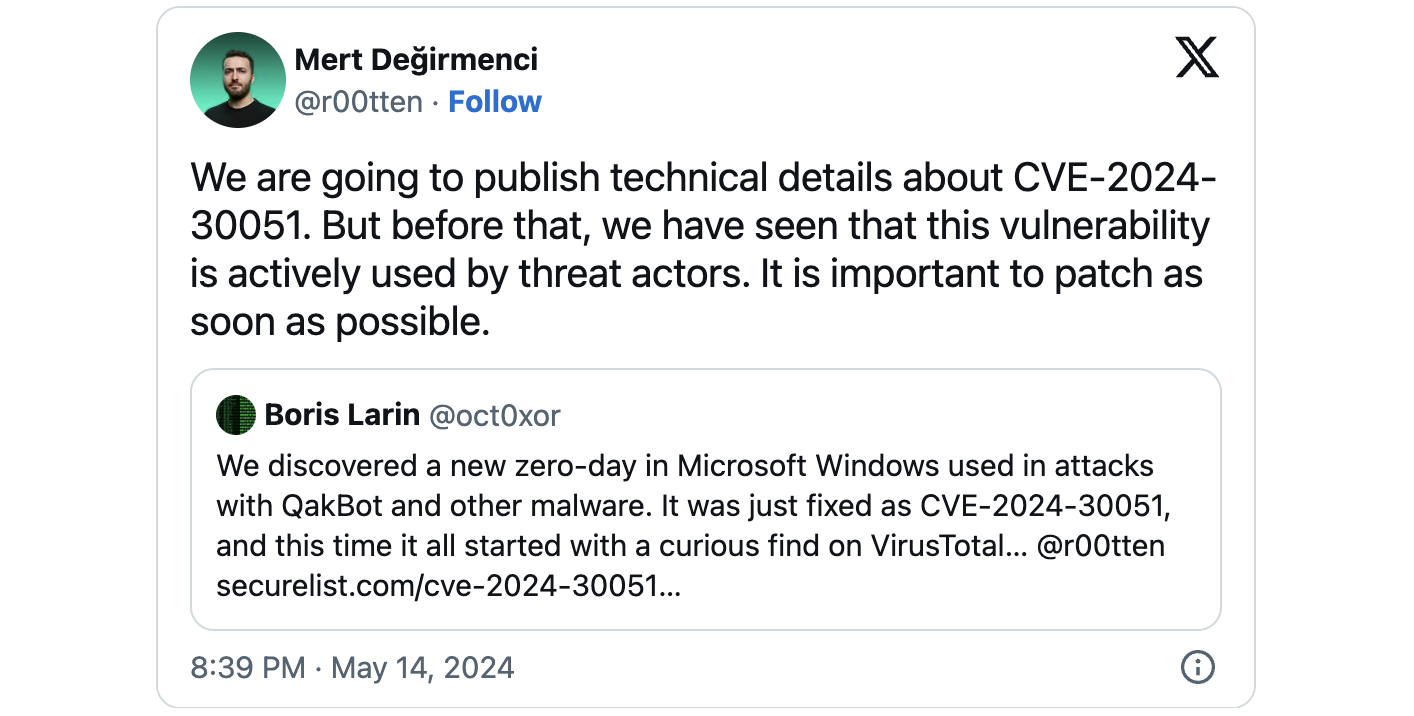

Belgenin ortalamanın altında kalitesine ve güvenlik açığından nasıl yararlanılabileceğine ilişkin bazı eksikliklere rağmen Kaspersky, Windows DWM Çekirdek Kitaplığı’nda yeni bir sıfır gün ayrıcalık yükseltme güvenlik açığının varlığını doğruladı. Microsoft, CVE-2024-30051 CVE kimliğini atadı ve bu ayın Salı Yaması sırasında güvenlik açığını yamaladı.

Kaspersky, “Bulgularımızı Microsoft’a gönderdikten sonra, bu sıfır gün güvenlik açığından yararlanan açıkları ve saldırıları bulmak için istatistiklerimizi yakından izlemeye başladık ve Nisan ortasında bu sıfır gün güvenlik açığına yönelik bir açık keşfettik” dedi.

“QakBot ve diğer kötü amaçlı yazılımlarla birlikte kullanıldığını gördük ve birden fazla tehdit aktörünün buna erişebildiğine inanıyoruz.”

Google Tehdit Analiz Grubu, DBAPPPSecurity WeBin Lab ve Google Mandiant’taki güvenlik araştırmacıları da sıfır günü Microsoft’a bildirdi ve kötü amaçlı yazılım saldırılarında muhtemelen yaygın bir istismara işaret etti.

QakBot (aynı zamanda Qbot olarak da izleniyor) 2008 yılında bir bankacılık truva atı olarak başladı ve finansal dolandırıcılık yapmak amacıyla bankacılık kimlik bilgilerini, web sitesi çerezlerini ve kredi kartlarını çalmak için kullanıldı. Zamanla QakBot, fidye yazılımı saldırıları, casusluk veya veri hırsızlığı için kurumsal ve ev ağlarına ilk erişimi sağlamak amacıyla diğer tehdit gruplarıyla ortaklık kuran bir kötü amaçlı yazılım dağıtım hizmetine dönüştü.

Altyapısı, FBI’ın öncülük ettiği ve “Ördek Avı” Operasyonu olarak bilinen çok uluslu bir emniyet operasyonunun ardından Ağustos 2023’te çökertilirken, kötü amaçlı yazılım, Aralık ayında konaklama sektörünü hedef alan kimlik avı kampanyalarında yeniden ortaya çıktı.

Kolluk kuvvetleri, QakBot’u dünya çapındaki şirketleri, sağlık hizmeti sağlayıcılarını ve devlet kurumlarını hedef alan en az 40 fidye yazılımı saldırısıyla ilişkilendirdi; bu saldırılar, ihtiyatlı tahminlere göre yüz milyonlarca dolarlık hasara neden oldu.

Yıllar boyunca Qakbot, aralarında Conti, ProLock, Egregor, REvil, RansomExx, MegaCortex ve son olarak Black Basta’nın da bulunduğu çeşitli fidye yazılımı çeteleri ve bağlı kuruluşları için ilk enfeksiyon vektörü olarak hizmet etti.