Oyun, hükümet, askeri ve teknoloji sektörleri tarafından yaygın olarak kullanılan bir kaynak kodu yönetimi platformu olan Perforce Helix Core Server’da biri kritik olarak derecelendirilen dört güvenlik açığı keşfedildi.

Microsoft analistleri, şirketin oyun geliştirme stüdyolarının kullandığı üründe yapılan güvenlik incelemesi sırasında kusurları keşfetti ve bunları Ağustos 2023’ün sonlarında sorumlu bir şekilde Perforce’a bildirdi.

Microsoft, keşfedilen güvenlik açıklarından herhangi bir yararlanma girişimi gözlemlemediğini söylese de, ürün kullanıcılarının riski azaltmak için 7 Kasım 2023’te yayımlanan 2023.1/2513900 sürümüne yükseltmeleri öneriliyor.

Perforce Helix Core güvenlik açıkları

Microsoft tarafından keşfedilen dört kusur, temel olarak hizmet reddi (DoS) sorunlarını içeriyor; en ciddi olanı, kimliği doğrulanmamış saldırganlar tarafından LocalSystem olarak keyfi uzaktan kod yürütülmesine izin veriyor.

Güvenlik açıkları şu şekilde özetlenebilir:

- CVE-2023-5759 (CVSS puanı 7,5): RPC başlığının kötüye kullanılması yoluyla kimliği doğrulanmamış (DoS).

- CVE-2023-45849 (CVSS puanı 9,8): LocalSystem olarak kimliği doğrulanmamış uzaktan kod yürütme.

- CVE-2023-35767 (CVSS puanı 7,5): Uzaktan komut aracılığıyla kimliği doğrulanmamış DoS.

- CVE-2023-45319 (CVSS puanı 7,5): Uzaktan komut aracılığıyla kimliği doğrulanmamış DoS.

Setin en tehlikeli kusuru olan CVE-2023-45849, kimliği doğrulanmamış saldırganların, sistem işlevleri için ayrılmış yüksek ayrıcalıklı bir Windows işletim sistemi hesabı olan ‘LocalSystem’den kod yürütmesine olanak tanıyor. Bu hesap düzeyi, yerel kaynaklara ve sistem dosyalarına erişebilir, kayıt defteri ayarlarını değiştirebilir ve daha fazlasını yapabilir.

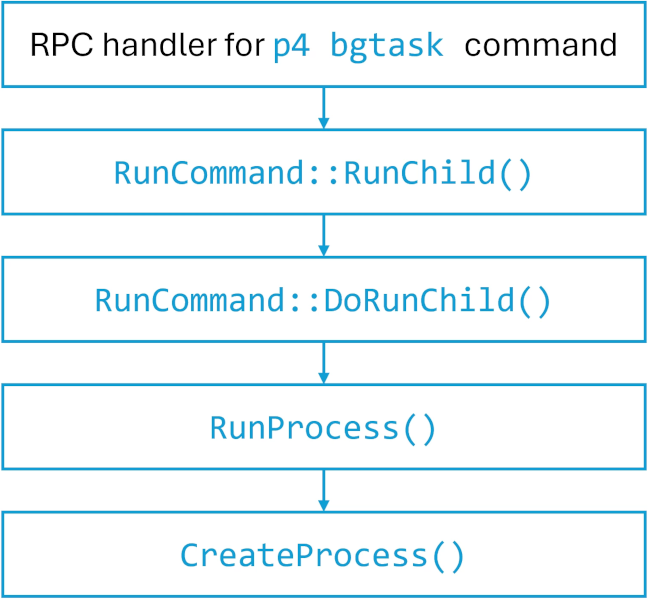

Güvenlik açığı, sunucunun user-bgtask RPC komutunu yanlış yönetmesinden kaynaklanıyor. Perforce Server, varsayılan yapılandırmasında, kimliği doğrulanmamış saldırganların, LocalSystem olarak PowerShell komut dosyaları da dahil olmak üzere rastgele komutları uzaktan yürütmesine izin verir.

Saldırganlar, CVE-2023-45849’u kullanarak arka kapılar kurabilir, hassas bilgilere erişebilir, sistem ayarlarını oluşturabilir veya değiştirebilir ve Perforce Server’ın güvenlik açığı bulunan bir sürümünü çalıştıran sistemin tüm kontrolünü potansiyel olarak ele geçirebilir.

Geriye kalan üç güvenlik açığı daha az ciddi olup hizmet reddi saldırılarına olanak tanır, ancak yine de büyük ölçekli dağıtımlarda önemli mali kayıplara yol açabilecek operasyonel kesintilere neden olabilir.

Koruma önerileri

Helix Core’un en son sürümünü satıcının indirme portalından indirmenin yanı sıra Microsoft, aşağıdaki adımların atılmasını önerir:

- Üçüncü taraf yazılımlarını düzenli olarak güncelleyin.

- VPN veya IP izin verilenler listesini kullanarak erişimi kısıtlayın.

- Kullanıcı doğrulaması için TLS sertifikalarını bir proxy ile kullanın.

- Performans Sunucusuna tüm erişimi günlüğe kaydedin.

- BT ve güvenlik ekipleri için kilitlenme uyarıları ayarlayın.

- İhlalleri kontrol altına almak için ağ bölümlendirmesini kullanın.

Ayrıca bu resmi güvenlik kılavuzunda verilen ipuçlarını takip etmeniz de önerilir.