Microsoft, kullanıcıları korumak ve tehdit aktörlerinin ürün ve özelliklerinden kötü niyetli olarak yararlanmasını önlemek için Uygulama Yükleyici özelliğini devre dışı bıraktı.

Microsoft Threat Intelligence’ın raporuna göre, kullanıcıların MSIX paket yükleyicisini kullanarak doğrudan web sitelerinden uygulama indirip yüklemesine olanak tanıyan ms-appinstaller URI şeması, kötü amaçlı faaliyetlerde kötüye kullanılıyor.

Araştırmacılar, “mali motivasyona sahip” tehdit aktörlerinin kötü amaçlı yazılım dağıtımı için ms-appinstaller URI şemasını kullandığını ve bunun da Microsoft’un protokol işleyicisini varsayılan olarak devre dışı bırakmasına neden olduğunu buldu.

Bilginiz olsun diye söylüyorum, ms-appinstaller URI şeması, web sitelerinin indirme ve yükleme adımını atlayarak uygulamaları sorunsuz bir şekilde doğrudan yüklemesine olanak tanır.

Ancak Microsoft Güvenlik Yanıt Merkezi (MSRC), siber suçluların bu özelliği “sosyal mühendislik ve kimlik avı teknikleri” insanların bu protokol aracılığıyla kötü amaçlı uygulamalar indirmesini sağlamak için.

Bildirildiğine göre, kötü amaçlı yazılımlar için bir erişim vektörü olarak kullanılıyor ve potansiyel olarak fidye yazılımı dağıtımına yol açıyor. Siber suçlular, MSIX dosya biçimini ve işleyicisini kullanan bir kötü amaçlı yazılım kiti satıyor. İmzalı kötü amaçlı paketleri web siteleri aracılığıyla ve popüler yazılımlara yönelik kötü amaçlı reklamlar dağıtırlar.

Tehdit aktörleri muhtemelen bu vektörü, yürütülebilir dosyalar indirilirken Microsoft Defender SmartScreen gibi güvenlik önlemlerini ve tarayıcı uyarılarını atlayabileceği için seçti. Bu aktivitenin kapsamı henüz bilinmiyor. Ancak birden fazla tehdit aktörü bu özelliği kötüye kullanıyor.

Bu vektör büyük olasılıkla, yürütülebilir dosyalar indirilirken Microsoft Defender SmartScreen gibi güvenlik önlemlerini ve tarayıcı uyarılarını atlayabildiği için seçilmiştir. Bu aktivitenin kapsamı henüz bilinmiyor. Ancak birden fazla tehdit aktörü bu özelliği kötüye kullanıyor.

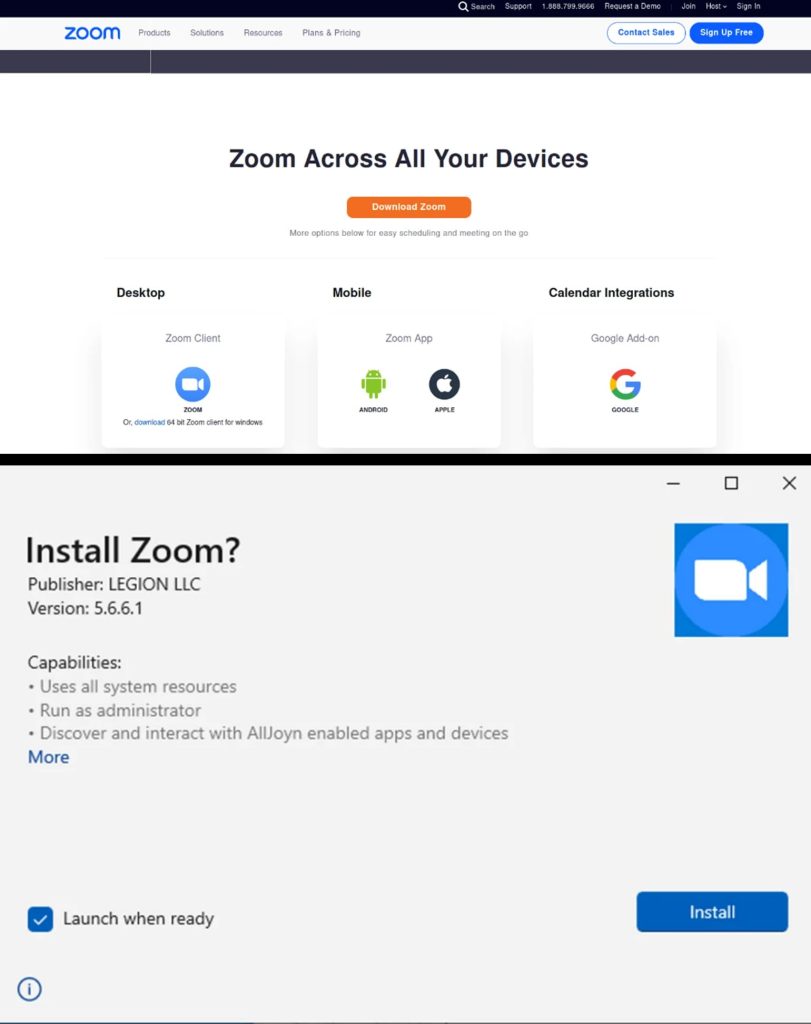

Mircosoft’un açıklamasına göre Blog yazısıKasım ortasında Microsoft, Storm-1113’ün EugenLoader kötü amaçlı yazılımının arama reklamları yoluyla yayıldığını tespit etti Zoom uygulamasını taklit etme. Birisi güvenliği ihlal edilmiş bir web sitesine eriştiğinde, kötü amaçlı bir MSIX yükleyicisi, aşağıdaki gibi kötü amaçlı yazılımlar da dahil olmak üzere ek yüklerle birlikte indirilir. sünnet derisi, Redline hırsızı, Buzlu Kimlik, Duman Yükleyici, NetSupport Yöneticisi, Sectop RATVe Lumma hırsızı.

Aynı ay, siber suç grubu Sangria Fırtınası Kötü amaçlı yazılım implantasyonu sağlamak için EugenLoader ve Carbanak arka kapılarını kullandı. Ayrıca, kullanıcıları kötü amaçlı MSIX paketlerini indirmeye teşvik etmek için Google reklamlarını da kullandı ve bu da genellikle Lace Tempest ile ilişkilendirilen NetSupport ve Gracewire’ı yükleyen POWERTRASH’ın teslim edilmesine yol açtı.

Aralık başında Storm-0569’un dağıtım yaptığı gözlemlendi YÜKLEYİCİ SEO zehirlenmesi yoluyla, Zoom, Tableau, TeamViewer ve AnyDesk gibi meşru yazılım indirmelerini taklit ederek.

Aynı sıralarda Storm-1674, Teams’deki mesajlar aracılığıyla sahte açılış sayfaları sunarak Microsoft hizmetlerini taklit etti: OneDrive Ve Paylaşım Noktası. Tehdit aktörü tarafından oluşturulan kiracılar, kullanıcıları sahte uygulamalar indirmeye teşvik ediyor ve büyük olasılıkla bu uygulamaları indiriyor SectopRAT veya Karanlık Kapı.

MSRC “önemli” bir rapor yayınladı güvenlik güncellemesi CVE-2021-43890 için, Uygulama Yükleyici derlemesi 1.21.3421.0’da ms-appinstaller URI şeması işleyicisini devre dışı bırakır. Bu, kullanıcıların bu protokolü kullanan web sitelerinden uygulama indirip yükleyemeyeceği anlamına gelir.

Bunun yerine MSIX paketi bir depolama cihazına indirilir ve kullanıcıların uygulamayı manuel olarak yüklemesi gerekir. Microsoft, kötü amaçlı etkinlikleri izlemeye devam edecek ve bilinmeyen web sitelerinden uygulamaların indirilmesine veya yüklenmesine karşı tavsiyelerde bulunacaktır.

Tehdidi azaltmak için Microsoft, kullanıcılar için kimlik avına dayanıklı kimlik doğrulama yöntemlerinin uygulanmasını, çalışanlar ve kritik uygulamalar için harici kullanıcılar için Koşullu Erişim kimlik doğrulama gücünün uygulanmasını ve Microsoft Teams kullanıcılarının iletişim girişimlerinde harici etiketlemeyi doğrulama konusunda eğitilmesini önerir.

İLGİLİ MAKALELER

- Microsoft, Netfilter adında bir sürücü imzaladı, kötü amaçlı yazılım içeriyordu

- Microsoft Azure, Tespit Edilemeyen Kripto Madenci Oluşturmak İçin Kullanıldı

- Microsoft İmzalı Sürücüler Bilgisayar Korsanlarının Sistem Savunmasını İhlal Etmesine Yardımcı Oldu

- Microsoft Defender Tor Tarayıcıyı Win32/Malgent!MTB Kötü Amaçlı Yazılımı Olarak İşaretledi

- Microsoft: Çinli Hackerlar Outlook Hesaplarına Erişmek İçin İmza Anahtarını Çaldı