Microsoft bugün, yakın zamanda yamalanmış bir Outlook sıfır gün güvenlik açığından yararlanarak müşterilerin uzlaşma belirtilerini keşfetmesine yardımcı olmayı amaçlayan ayrıntılı bir kılavuz yayınladı.

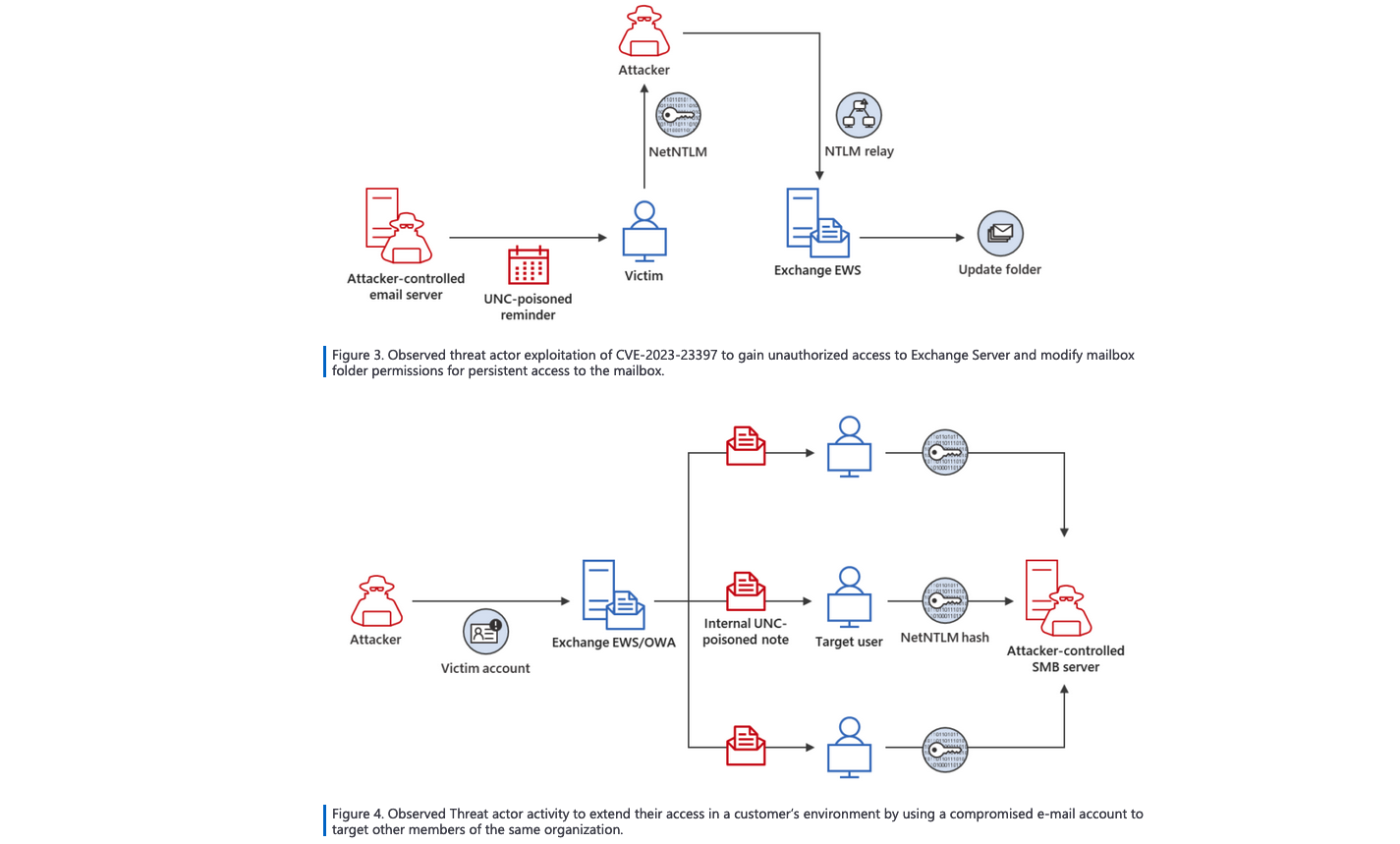

CVE-2023-23397 olarak izlenen, Windows için Outlook istemcisindeki bu ayrıcalık yükseltme güvenlik açığı, saldırganların NTLM geçişi sıfır tıklama saldırılarında kullanıcı etkileşimi olmadan NTLM karmalarını çalmasına olanak tanır.

Tehdit aktörleri, saldırgan tarafından kontrol edilen SMB paylaşımlarına UNC yolları içeren genişletilmiş MAPI özelliklerine sahip mesajlar göndererek bundan yararlanabilir.

Microsoft, bugünkü raporunda kimlik bilgilerinin CVE-2023-23397 istismarları yoluyla ele geçirilip geçirilmediğini keşfetmeye yönelik birden fazla tekniğin yanı sıra gelecekteki saldırılara karşı korunmak için azaltma önlemlerini paylaştı.

Şirket ayrıca, yöneticilerin herhangi bir Exchange kullanıcısının hedef alınıp alınmadığını kontrol etmesine yardımcı olmak için bir komut dosyası yayınlarken, Redmond, tehdit aktörleri suçlayıcı mesajları silerek izlerini temizlediyse, savunucuların başka istismar belirtileri araması gerektiğini söyledi.

Güvenlik duvarı, proxy, VPN ve RDP Ağ Geçidi günlüklerinin yanı sıra Exchange Online kullanıcıları için Azure Active Directory oturum açma günlükleri ve Exchange için IIS Günlükleri gibi birden çok kaynaktan çıkarılan telemetri, bu Outlook kusuruyla bağlantılı alternatif tehlike göstergeleri kaynaklarıdır. Sunucu.

Güvenlik ekiplerinin tehlike işaretleri olup olmadığını kontrol etmesi gereken diğer yerler, Windows olay günlükleri gibi adli uç nokta verileri ve uç nokta algılama ve yanıt (EDR) çözümlerinden (varsa) uç nokta telemetrisidir.

Güvenliği ihlal edilmiş ortamlarda, istismar sonrası göstergeler, Exchange EWS/OWA kullanıcılarının hedeflenmesi ve saldırganların kurbanların e-postalarına kalıcı erişim elde etmesine olanak sağlayan kötü amaçlı posta kutusu klasörü izin değişiklikleriyle bağlantılıdır.

CVE-2023-23397 azaltma önlemleri

Microsoft ayrıca, bu güvenlik açığını hedef alan gelecekteki saldırıların nasıl engelleneceğine ilişkin rehberlik paylaşarak kuruluşları yakın zamanda yayınlanan Outlook güvenlik güncelleştirmesini yüklemeye çağırdı.

Microsoft Incident Response ekibi, “Bu güvenlik açığını gidermek için, postanızın nerede barındırıldığına (örneğin, Exchange Online, Exchange Server, başka bir platform) veya kuruluşunuzun NTLM kimlik doğrulama desteğine bakılmaksızın, Outlook güvenlik güncelleştirmesini yüklemeniz gerekir” dedi.

Risk altındaki kuruluşların bu tür saldırıları ve istismar sonrası davranışları azaltmak için alabileceği diğer önlemler şunları içerir:

- Şirket içi Microsoft Exchange Server’dan yararlanan kuruluşlar için, derinlemesine savunma önlemlerinin etkin olduğundan emin olmak için en son güvenlik güncellemelerini uygulayın.

- Şüpheli veya kötü amaçlı hatırlatıcı değerlerin gözlemlendiği durumlarda, mesajları veya yalnızca özellikleri kaldırmak için komut dosyasını kullandığınızdan emin olun ve olay müdahale etkinliklerini başlatmayı düşünün.

- Hedeflenen veya güvenliği ihlal edilmiş herhangi bir kullanıcı için, kullanıcının şüpheli hatırlatıcılar aldığı bilgisayarlarda oturum açmış herhangi bir hesabın parolalarını sıfırlayın ve olay müdahale faaliyetlerini başlatın.

- Potansiyel Net-NTLMv2 Relay saldırılarının etkisini azaltmak için çok faktörlü kimlik doğrulamayı kullanın. NOT: Bu, bir tehdit aktörünün kimlik bilgilerini sızdırmasını ve bunları çevrimdışı olarak kırmasını engellemeyecektir.

- Exchange’deki gereksiz hizmetleri devre dışı bırakın.

- Kontrollü bir izin verilenler listesindekiler dışındaki tüm gelen IP adreslerinden 135 ve 445 numaralı bağlantı noktalarındaki bağlantıları engelleyerek SMB trafiğini sınırlayın.

- Ortamınızda NTLM’yi devre dışı bırakın.

Rus askeri bilgisayar korsanları tarafından istismar edildi

CVE-2023-23397, en az Nisan 2022’den beri aktif olarak kullanılıyor ve Avrupa’daki en az 15 hükümet, askeri, enerji ve ulaşım kuruluşunun ağlarını ihlal etmek için kullanıldı.

Microsoft, bu saldırıları “Rusya merkezli bir tehdit aktörü” ile alenen ilişkilendirirken, Redmond ayrıca BleepingComputer tarafından görülen özel bir tehdit analitiği raporunda, bilgisayar korsanlığı grubunun APT28 (aynı zamanda STRONTIUM, Sednit, Sofacy ve Fancy Bear olarak da izleniyor) olduğuna inandığını söyledi. .

Bu tehdit aktörü daha önce Rusya’nın askeri istihbarat servisi olan Rusya Federasyonu Silahlı Kuvvetleri (GRU) Genelkurmay Başkanlığı Ana Müdürlüğü ile bağlantılıydı.

Bu saldırılarda çaldıkları kimlik bilgileri, yanal hareket için ve belirli hesaplardan e-postaları sızdırmalarına olanak tanıyan bir taktik olan Outlook posta kutusu klasör izinlerini değiştirmek için kullanıldı.

Microsoft Incident Response ekibi, “Kaynaklara yetkisiz erişim elde etmek için NTLMv2 karmalarından yararlanmak yeni bir teknik olmasa da, CVE-2023-23397’nin kötüye kullanılması yeni ve gizlidir,” diye ekledi.

“Kullanıcılar görevlerle ilgili şüpheli hatırlatıcılar bildirdiğinde bile, ilgili mesajların, görevlerin veya takvim öğelerinin ilk güvenlik incelemesi kötü amaçlı etkinliğin saptanmasıyla sonuçlanmadı. Ayrıca, gerekli herhangi bir kullanıcı etkileşiminin olmaması, bu güvenlik açığının benzersiz doğasına katkıda bulunuyor. .”