Microsoft, Forest Blizzard korsanlarını engellemek için müşterilerinden Exchange Server güvenlik yamasını yüklemelerini ve WinRAR’ı güncellemelerini istiyor.

Mart 2023’te Microsoft’un Tehdit Koruma İstihbaratı ekibi kritik bir güvenlik açığı tespit etti (CVE-2023-23397) Microsoft Outlook müşterilerini tehdit aktörlerinin potansiyel istismarına maruz bırakan. Güvenlik açığı, saldırganların Net-NTLMv2 karmalarını çalmasına ve kullanıcı hesaplarına erişmesine olanak tanıdı.

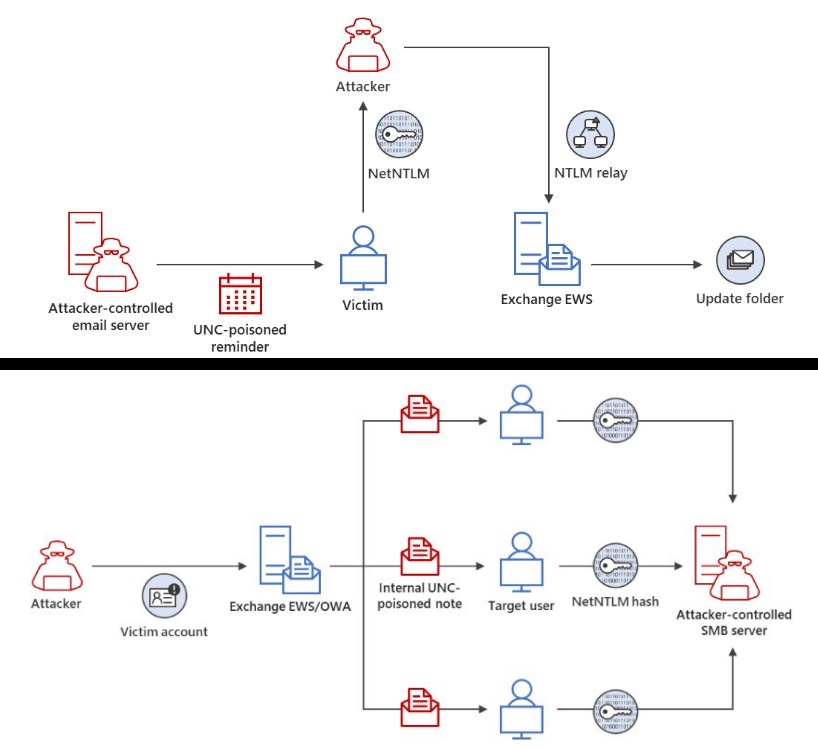

Güvenlik açığı, kullanıcıya gönderilen özel hazırlanmış bir e-posta iletisinden kaynaklanıyor. Mesajın açılması üzerine kullanıcının Net-NTLMv2 karması saldırgana iletilir ve saldırgan daha sonra kullanıcının şifresini çalmak için karmadan yararlanabilir.

Şimdi, güncellenmiş bir şekilde Blog yazısıekibi, güvenlik açığının tehdit aktörü grubu Forest Blizzard (diğer adıyla) tarafından istismar edildiğine dair kanıt bulduğunu açıkladı. STRONSİYUM, APT28Ve Fantezi Ayı) kuruluşlara saldırmak.

Bilginiz olsun diye söylüyorum, grubun Rus askeri istihbarat teşkilatı ile bağlantısı olduğu veya bu teşkilattan destek aldığı düşünülüyor. Bu grubun, e-posta adresi Ukraynalı hacktivist grup Cyber Resistance tarafından ele geçirilen Rus GRU subayı Yarbay Sergey Alexandrovich Morgachev tarafından yönetildiği iddia edilen grupla aynı olması dikkat çekicidir. Nisan 2023’te.

Forest Blizzard, devlet kurumları, enerji sektörleri, ulaşım sistemleri ve sivil toplum kuruluşları dahil olmak üzere kritik altyapılara odaklanmasıyla biliniyor. Faaliyetleri Orta Doğu, Amerika Birleşik Devletleri ve Avrupa’ya uzanmaktadır.

Microsoft, 4 Aralık tarihli blog yazısında ayrıca Forest Blizzard’ın Eylül 2023 itibarıyla WinRAR’da ilk olarak Ağustos 2023’te tanımlanan 0 günlük bir güvenlik açığından yararlandığını vurguladı (CVE-2023-38831). O zamana kadar, çok sayıda Gelişmiş Kalıcı Tehdit (APT) grubu zaten 130 kuruluşu hedef alarak yatırımcılardan başarılı bir şekilde fon çalmıştı.

Bir varlığın mevcut olmasına rağmen WinRAR’ın 0 günlük güvenlik açığı için yamaTehdit aktörleri, yazılımın yama yapılmamış sürümünü kullanmaya devam eden sistemleri hedeflemeye devam ediyor.

İyi haber şu ki Microsoft işbirliği yaptı Forest Blizzard’ın eylemlerine karşı koymak için Polonya Siber Komutanlığı (DKWOC) ile birlikte. Bu yazının yazıldığı sırada Microsoft, güvenlik açığına yönelik bir düzeltme eki yayınlamıştı (CVE-2023-23397).

yama mevcut Outlook’un desteklenen tüm sürümleri için. Kullanıcılardan yamayı mümkün olan en kısa sürede yüklemeleri isteniyor.

Götürmek

Microsoft Exchange müşterileri en son güvenlik yamalarını derhal yüklemeli ve en son sürüme güncellemelidir. WinRAR kullanıcılarına ayrıca Forest Blizzard APT grubunun kurbanı olma riskini azaltmak için güncelleme yapmaları tavsiye edilir.

Kullanıcılar bu güvenlik açığından kendilerini korumak için yamayı yüklemenin yanı sıra aşağıdaki adımları da uygulayabilirler:

- Outlook hesabınız için güçlü bir şifre kullanın.

- Açtığınız e-posta mesajlarına dikkat edin.

- Outlook hesabınız için iki faktörlü kimlik doğrulamayı etkinleştirin.

- Bilinmeyen gönderenlerden gelen e-posta mesajlarını veya ek içeren e-posta mesajlarını açmayın.

İLGİLİ MAKALELER

- Fancy Bears IAAF’ı Hackledi – Sporcuların Verileri Çalındı

- Fancy Bear’ın VPNfilter kötü amaçlı yazılımı 7 yeni modülle geri döndü

- Hırsızlığa karşı koruma yazılımı LoJack, Rus Fancy Bear grubu tarafından ele geçirildi

- Ukrayna, Rusya’nın Havacılık Ajansını Hackledi ve “Havacılıkta Yamyamlık” İddiasında Bulundu

- Süslü Ayı Hackerları PowerPoint Dosyalarını Kullanarak Grafit Kötü Amaçlı Yazılım Dağıtıyor