Microsoft, e-posta çalmak için kuruluşların bulut ortamlarını ihlal eden kötü amaçlı OAuth uygulamaları oluşturmak için birden çok sahte, doğrulanmış Microsoft İş Ortağı Ağı hesabını devre dışı bıraktı.

Microsoft ve Proofpoint arasındaki ortak bir duyuruda Microsoft, meşru şirketler gibi görünen tehdit aktörlerinin MCPP’ye (Microsoft Bulut İş Ortağı Programı) kaydolmak ve bu şirket olarak başarılı bir şekilde doğrulanmak için olduğunu söylüyor.

Tehdit aktörleri, bu hesapları, Birleşik Krallık ve İrlanda’daki kurumsal kullanıcıları hedef alan rıza kimlik avı saldırıları için Azure AD’de doğrulanmış OAuth uygulamalarını kaydetmek için kullandı.

Microsoft, kötü amaçlı OAuth uygulamalarının müşterilerin e-postalarını çalmak için kullanıldığını söylüyor. Ancak Proofpoint, uygulamanın izinlerinin takvimlere ve toplantı bilgilerine erişmelerine ve kullanıcı izinlerini değiştirmelerine izin verebileceği konusunda uyardı.

Tipik olarak, bu bilgiler siber casusluk, BEC (iş e-postası ele geçirme) saldırıları veya dahili ağlara daha fazla erişim elde etmek için kullanılır.

Proofpoint, kötü amaçlı kampanyayı 15 Aralık 2022’de ifşa etti ve Microsoft kısa süre sonra tüm sahte hesapları ve OAuth uygulamalarını kapattı.

Duyuruda, “Microsoft, müşterileri korumak için tehdit aktörünün sahip olduğu uygulamaları ve hesapları devre dışı bıraktı ve bu belirli tehdit aktörüne karşı alınabilecek diğer önlemleri belirlemek için Dijital Suçlar Birimimizi görevlendirdi.”

“MCPP inceleme sürecini iyileştirmek ve gelecekte benzer hileli davranış riskini azaltmak için birkaç ek güvenlik önlemi uyguladık.”

Microsoft, etkilenen tüm kuruluşlarla iletişime geçti ve şüpheli uygulamaların ortamlarından devre dışı bırakıldığını doğrulamak için kapsamlı bir dahili soruşturma yürütmeleri gerektiği konusunda uyardı.

BleepingComputer, saldırılar ve bunların MCPP inceleme sürecini nasıl iyileştirdiği hakkında daha fazla bilgi edinmek için Microsoft ile iletişime geçti, ancak hemen bir yanıt alınamadı.

Meşru şirketleri taklit etmek

OAuth uygulamaları, üçüncü taraf uygulamaların, takvim etkinlikleri oluşturmak veya e-postaları kötü amaçlı yazılımlara karşı taramak gibi belirli bir eylemi gerçekleştirmek için bir kullanıcının bulut hesabındaki verilere erişme izni almasına olanak tanır.

Bir kullanıcının kimlik bilgileriyle bir OAuth uygulamasında oturum açmak yerine Azure AD’ye kaydolurlar ve bir kullanıcının hesabında istenen izinlere sahip olabilirler. Bu izinler, gerekirse bir kullanıcının kimlik bilgilerini değiştirmeden kolayca iptal edilebilir.

Son birkaç yılda, kötü niyetli tehdit aktörleri, hedeflenen kuruluşların Office 365 ve Microsoft 365 bulut verilerine erişmek için OAuth uygulamalarını ‘rıza kimlik avı’ saldırılarında kullandı.

Müşterileri daha fazla korumak için Microsoft, geliştiricilerin doğrulanmış yayıncılar olmalarına izin verir, yani Microsoft onların kimliğini doğrulamıştır.

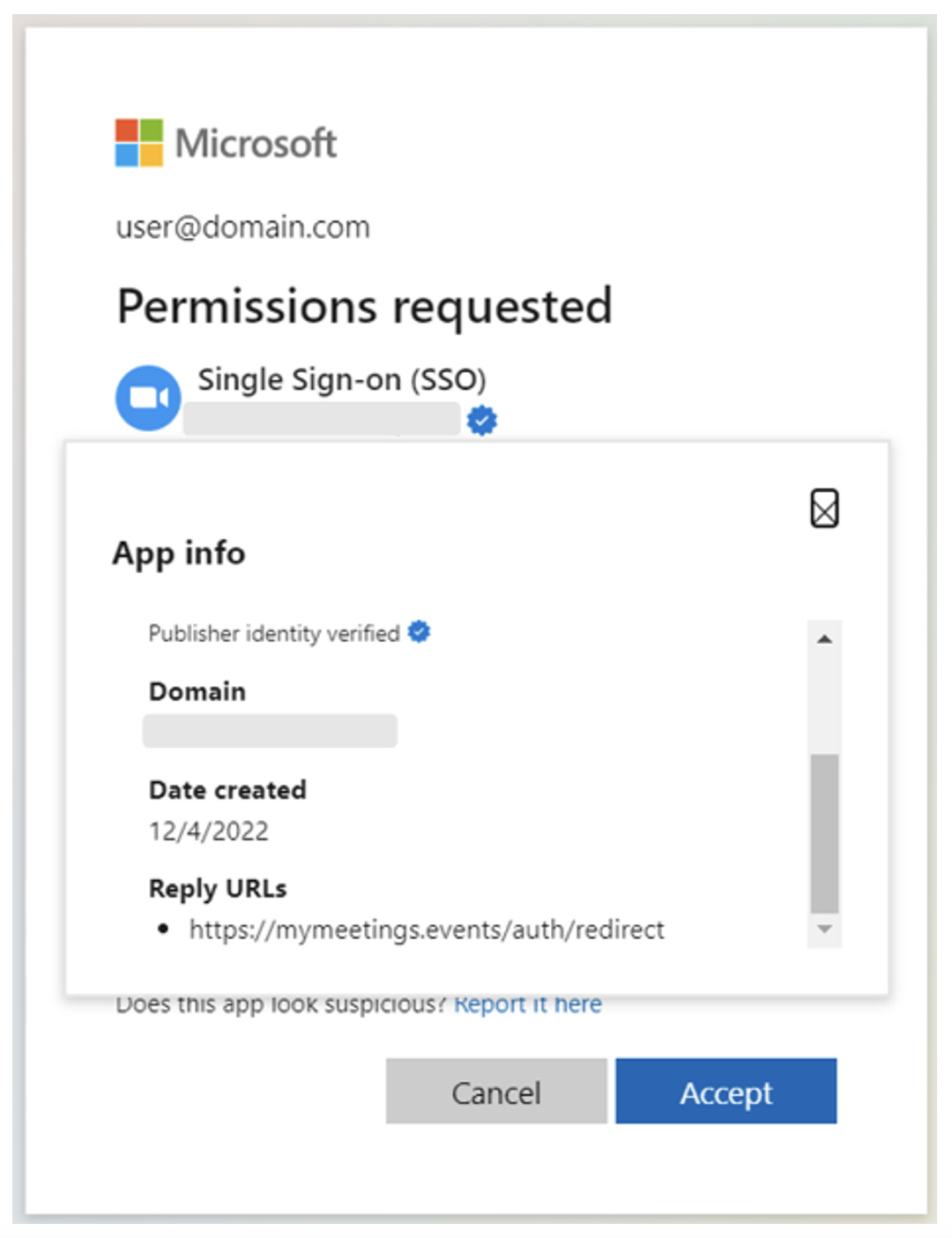

Doğrulanmış bir iş ortağının oluşturduğu OAuth uygulamaları, Azure Active Directory (Azure AD) izin isteminde bu uygulamanın daha güvenilir olduğunu gösteren mavi bir onay işaretine sahiptir.

Bugün yayınlanan bir Proofpoint raporuna göre araştırmacılar, tehdit aktörlerinin Microsoft tarafından doğrulanmış mevcut yayıncı hesaplarını tehlikeye atmaya çalışmaktan vazgeçtiklerini ve bunun yerine güvenilir yayıncıların kimliğine bürünerek kendilerinin doğrulandığını açıkladılar.

Tehdit aktörleri, mevcut bir doğrulanmış yayıncıya benzer bir görünen ad kullanarak diğer şirketlerin kimliğine büründü, ancak Microsoft ile yeniden doğrulama gerektirecek bir değişiklik olduğundan farklı olan “doğrulanmış yayıncı” adını sakladı.

Ayrıca, uygulamalarına ve kimliklerine daha fazla meşruiyet katmak için meşru şirketin “hizmet şartları” ve “politika beyanı” web sayfalarına da bağlantı verdiler.

Proofpoint, tümü aynı kuruluşları hedefleyen ve aynı saldırgan tarafından kontrol edilen altyapıyla iletişim kuran, doğrulanmış üç yayıncıya ait üç kötü amaçlı OAuth uygulaması belirledi.

Proofpoint, “Analizlerimize göre, bu kampanyanın ağırlıklı olarak Birleşik Krallık merkezli kuruluşları ve kullanıcıları hedeflediği görüldü. Etkilenen kullanıcılar arasında finans ve pazarlama personeli ile yöneticiler ve üst düzey yöneticiler gibi yüksek profilli kullanıcılar vardı” diyor.

Uygulamalardan ikisinin adı “Tek Oturum Açma (SSO)”, üçüncüsü ise “Toplantı” olarak adlandırıldı ve aşağıdaki izinlere erişim talep etti:

- postanı oku

- Erişim izni verdiğiniz verilere erişimi sürdürün

- Posta kutusu ayarlarınızı okuyun

- Oturum açın ve profilinizi okuyun

- senin gibi posta gönder

- Takvimlerinizi okuyun

- Çevrimiçi toplantılarınızı okuyun

Ne yazık ki Proofpoint, saldırılardan etkilenen birden çok kullanıcının kanıtlarını gördü ve bu da kuruluşlarının güvenliğinin tehlikeye girmesine neden oldu.

Kampanya, Microsoft’un tüm kötü amaçlı uygulamaları devre dışı bıraktığı 6 Aralık 2022 ile 27 Aralık 2022 arasında gerçekleşti. Saldırıyla ilgili soruşturma sürüyor.

Ocak 2022’de Proofpoint tarafından keşfedilen benzer bir kampanyayı ele aldık.

Microsoft, kullanıcıların bu saldırılara karşı kendilerini nasıl koruyabilecekleri ve ilk etapta bunları önlemek için önerilen uygulamalar hakkında ayrıntılı bir kılavuz yayınlamıştır.