Ncurses (yeni küfürlerin kısaltması) programlama kitaplığında, tehdit aktörleri tarafından savunmasız Linux ve macOS sistemlerinde kötü amaçlı kod çalıştırmak için kullanılabilecek bir dizi bellek bozulması kusuru keşfedildi.

Microsoft Tehdit İstihbaratı araştırmacıları Jonathan Bar Or, Emanuele Cozzi ve Michael Pearse bugün yayınlanan teknik raporda, “Saldırganlar, ortam değişkeni zehirlenmesini kullanarak ayrıcalıkları yükseltmek ve hedeflenen programın bağlamında kod çalıştırmak veya başka kötü niyetli eylemler gerçekleştirmek için bu güvenlik açıklarını zincirleyebilirler.” dedi. .

Toplu olarak takip edilen güvenlik açıkları CVE-2023-29491 (CVSS puanı 7,8), Nisan 2023 itibarıyla giderilmiştir. Microsoft, bu kusurlarla ilgili macOS’a özgü sorunları çözmek için de Apple ile birlikte çalıştığını söyledi.

Ortam değişkenleri, bir sistemdeki birden fazla program tarafından kullanılabilen ve sistemdeki davranışlarını etkileyebilen, kullanıcı tanımlı değerlerdir. Değişkenlerin değiştirilmesi, uygulamaların yetkisiz işlemler yapmasına neden olabilir.

Microsoft’un kod denetimi ve bulanıklaştırması, ncurses kitaplığının, ayrıcalık yükseltmeyi sağlamak için zehirlenebilecek ve belirlenen kusurlarla birleştirilebilecek TERMINFO dahil çeşitli ortam değişkenlerini aradığını ortaya çıkardı. Terminfo, programların ekran terminallerini cihazdan bağımsız bir şekilde kullanmasını sağlayan bir veritabanıdır.

Kimlik Yeni Uç Noktadır: Modern Çağda SaaS Güvenliğinde Uzmanlaşmak

Adaptive Shield CEO’su Maor Bin ile SaaS güvenliğinin geleceğine derinlemesine dalın. Kimliğin neden yeni uç nokta olduğunu keşfedin. Hemen yerinizi ayırtın.

Becerilerinizi Güçlendirin

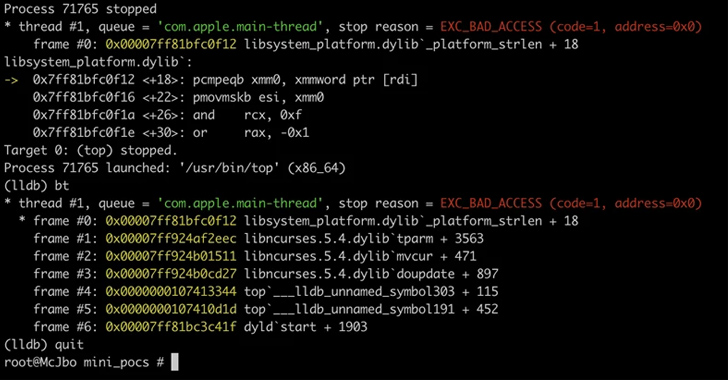

Kusurlar arasında yığın bilgisi sızıntısı, parametreli dize türü karışıklığı, tek tek hata, terminfo veritabanı dosyası ayrıştırma sırasında yığının sınırların dışına çıkması ve iptal edilen dizelerle hizmet reddi yer alıyor.

Araştırmacılar, “Keşfedilen güvenlik açıkları, saldırganlar tarafından ayrıcalıkları yükseltmek ve hedeflenen programın bağlamında kod çalıştırmak için kullanılmış olabilir” dedi. “Bununla birlikte, bellek bozulması güvenlik açıklarından yararlanarak bir programın kontrolünü ele geçirmek çok aşamalı bir saldırı gerektirir.”

“Bir saldırganın ayrıcalıkları yükseltmesi için güvenlik açıklarının birbirine zincirlenmesi gerekebilir; örneğin yığın bilgi sızıntısından yararlanarak rastgele okuma ilkelleri elde etmek ve yığın taşmasını kullanarak bir yazma ilkelini elde etmek gibi.”