Microsoft, müşterilerini Exchange sunucularını güncel tutmanın yanı sıra Windows Genişletilmiş Korumayı etkinleştirmek ve PowerShell serileştirme yüklerinin sertifika tabanlı imzasını yapılandırmak gibi ortamı desteklemek için adımlar atmaya çağırıyor.

Teknoloji devinin Exchange Ekibi bir gönderide, “Yama uygulanmamış Exchange sunucularından yararlanmak isteyen saldırganlar peşini bırakmayacak” dedi. “Verileri sızdırmak veya diğer kötü niyetli eylemlerde bulunmak isteyen kötü aktörler için değerli olan, yama uygulanmamış şirket içi Exchange ortamlarının pek çok yönü vardır.”

Microsoft ayrıca, şirket tarafından yayınlanan hafifletme önlemlerinin yalnızca geçici bir çözüm olduğunu ve “bir saldırının tüm çeşitlerine karşı koruma sağlamak için yetersiz kalabileceklerini” ve kullanıcıların sunucuların güvenliğini sağlamak için gerekli güvenlik güncellemelerini yüklemelerini gerektirebileceğini vurguladı.

Exchange Server’ın son yıllarda kazançlı bir saldırı vektörü olduğu kanıtlanmıştır, yazılımdaki bir dizi güvenlik açığı sistemlere sızmak için sıfır gün olarak silahlandırılmıştır.

Yalnızca son iki yılda, Exchange Server’da ProxyLogon, ProxyOracle, ProxyShell, ProxyToken, ProxyNotShell ve OWASSRF olarak bilinen bir ProxyNotShell hafifletme bypass’ı dahil olmak üzere birkaç güvenlik açığı keşfedildi ve bunlardan bazıları vahşi doğada yaygın olarak sömürüldü.

Bitdefender, bu hafta yayınlanan bir teknik danışma belgesinde Exchange’i “ideal bir hedef” olarak tanımlarken, aynı zamanda Kasım 2022’nin sonlarından bu yana ProxyNotShell / OWASSRF istismar zincirlerini içeren bazı gerçek dünya saldırılarının kaydını tutuyor.

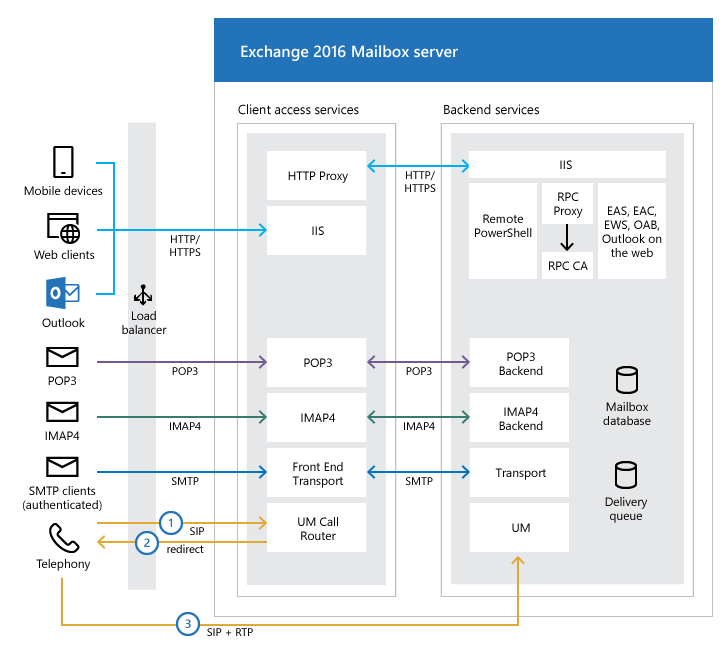

“Karmaşık bir ön uç ve arka uç hizmetleri ağı var [in Exchange]geriye dönük uyumluluk sağlamak için eski kodla birlikte,” dedi Bitdefender’dan Martin Zugec. “Arka uç hizmetleri, ön uçtan gelen isteklere güveniyor. [Client Access Services] katman.”

Diğer bir neden de, birden fazla arka uç hizmetinin, SİSTEM ayrıcalıklarıyla birlikte gelen Exchange Server’ın kendisi olarak çalışması ve açıklardan yararlanmaların, saldırganın uzak PowerShell hizmetine kötü amaçlı erişim sağlayarak kötü amaçlı komutların yürütülmesinin önünü etkili bir şekilde açabilmesidir.

Bu amaçla, ProxyNotShell ve OWASSRF kusurlarını silah haline getiren saldırılar, Avusturya, Kuveyt, Polonya, Türkiye ve ABD’de bulunan sanat ve eğlence, danışmanlık, hukuk, imalat, emlak ve toptan satış sektörlerini hedef aldı.

Rumen siber güvenlik şirketi, “Bu tür sunucu tarafı istek sahteciliği (SSRF) saldırıları, bir saldırganın savunmasız bir sunucudan başka sunuculara doğrudan erişilemeyen kaynaklara veya bilgilere erişmek için hazırlanmış bir istek göndermesine olanak tanır.”

Saldırıların çoğunun odaklanmış ve hedeflenmiş olmaktan ziyade fırsatçı olduğu söyleniyor ve bulaşmalar, web kabuklarının ve ConnectWise Control ve GoTo Resolve gibi uzaktan izleme ve yönetim (RMM) yazılımlarının devreye alınma girişimleriyle sonuçlanıyor.

Web kabukları yalnızca kalıcı bir uzaktan erişim mekanizması sunmakla kalmaz, aynı zamanda suç aktörlerinin çok çeşitli takip faaliyetleri yürütmesine ve hatta erişimi diğer bilgisayar korsanı gruplarına kar için satmasına da olanak tanır.

Bazı durumlarda, yükleri barındırmak için kullanılan hazırlama sunucularının güvenliği Microsoft Exchange sunucularının kendileri tarafından ele geçirildi, bu da aynı tekniğin saldırıların ölçeğini genişletmek için uygulanmış olabileceğini düşündürüyor.

Ayrıca, düşmanların Cobalt Strike’ı ve kod adı GoBackClient olan, sistem bilgilerini toplama ve ters mermiler oluşturma yetenekleriyle birlikte gelen Go tabanlı bir implantı indirmek için giriştikleri başarısız çabalar da gözlendi.

Microsoft Exchange güvenlik açıklarının kötüye kullanılması, Küba (aka COLDDRAW) fidye yazılımının operatörleri olan UNC2596 (namı diğer Tropical Scorpius) tarafından, BUGHATCH indiricisini düşürmek için ProxyNotShell istismar sırasını kullanan bir saldırı ile yinelenen bir taktik olmuştur.

Zugec, “İlk enfeksiyon vektörü gelişmeye devam ederken ve tehdit aktörleri herhangi bir yeni fırsatı kullanmakta hızlı olsa da, istismar sonrası faaliyetleri tanıdık geliyor.” “Modern siber saldırılara karşı en iyi koruma, derinlemesine savunma mimarisidir.”